Охранная зона определение: Охранные зоны

Охранная зона — это… Что такое Охранная зона?

3.10. Охранная зона : территория вдоль МНПП и вокруг технологических объектов МНПП, необходимая для обеспечения их безопасной эксплуатации.

3.20 охранная зона: Контролируемая полоса местности или водного пространства вдоль трассы газопровода, устанавливаемая на период его эксплуатации с целью предупреждения возможного вредного воздействия на газопровод.

Охранная зона — контролируемая полоса местности или водного пространства вдоль трассы трубопровода, устанавливаемая на период его эксплуатации, с целью предупреждения возможного вредного воздействия на трубопровод;

3.9 охранная зона : Территория или акватория с особыми условиями использования, установленная вдоль магистрального трубопровода для обеспечения его безопасности.

3.1.3 охранная зона: Территория с особым режимом использования земли, прилегающая к трубопроводным объектам, устанавливаемая с целью обеспечения нормальных условий эксплуатации и исключения возможности повреждения трубопроводных объектов.

2.22.5 охранная зона: Зона, в которой устанавливается специальный режим охраны размещаемых объектов

2. Охранная зона — территория, в пределах которой в целях обеспечения сохранности объекта культурного наследия в его историческом ландшафтном окружении устанавливается особый режим использования земель, ограничивающий хозяйственную деятельность и запрещающий строительство, за исключением применения специальных мер, направленных на сохранение и регенерацию историко-градостроительной или природной среды объекта культурного наследия.

Смотри также родственные термины:

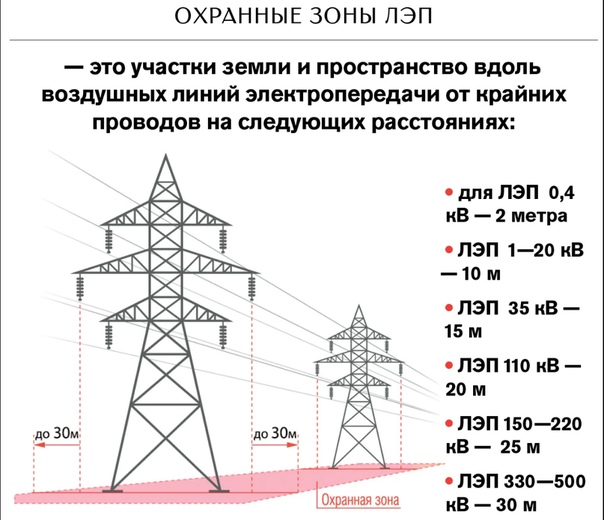

3.11.27 охранная зона воздушных линий (ВЛ) электропередачи и воздушных линий связи : Зона вдоль ВЛ в виде земельного участка и воздушного пространства, ограниченная вертикальными плоскостями, отстоящими по обе стороны линии от крайних проводов при неотключенном их положении, либо зона вдоль переходов ВЛ через водоемы (реки, каналы, озера и др.) в виде воздушного пространства над водой, поверхностью водоемов, ограниченная вертикальными плоскостями, отстоящими по обе стороны линии от крайних проводов при неотключенном их положении на расстояния, установленные в Межотраслевых правилах по охране труда (правила безопасности) при эксплуатации электроустановок.

[ title=»Межотраслевые правила по охране труда (правила безопасности) при эксплуатации электроустановок», РД 153-34.0-03.150-00] [4]

Охранная зона газопровода — территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газораспределительной сети в целях обеспечения нормальных условий ее эксплуатации и исключения возможности ее повреждения.

Охранная зона газопровода1

Определения термина из разных документов: Охранная зона газопровода1

охранная зона газораспределительной сети — территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газораспределительной сети в целях обеспечения нормальных условий их эксплуатации и исключения возможности их повреждения;

1. 4. Охранная зона городского коллектора для подземных комму никаций составляет: по 5 м в каждую сторону от края коллектора. Охранная зона оголовка вентиляционной шахты коллектора имеет радиус от ее центра — 15 м.

4. Охранная зона городского коллектора для подземных комму никаций составляет: по 5 м в каждую сторону от края коллектора. Охранная зона оголовка вентиляционной шахты коллектора имеет радиус от ее центра — 15 м.

9. Охранная зона заповедника

Территория вокруг охраняемого заповедника, на которой частично ограничивается хозяйственная деятельность

3.11.28 охранная зона кабельных линий (КЛ) электропередачи и кабельных линий связи (КЛС) : Участок земли вдоль подземных КЛ или часть водного пространства от водной поверхности до дна вдоль подводных КЛ и КЛС, ограниченные вертикальными плоскостями, отстоящими по обе стороны линии от крайних кабелей на расстоянии, установленном в Межотраслевых правилах по охране труда (правила безопасности) при эксплуатации электроустановок.

[ title=»Межотраслевые правила по охране труда (правила безопасности) при эксплуатации электроустановок», РД 153-34.0-03.150-00] [4]

3.15 охранная зона магистрального трубопровода: Территория или акватория с особыми условиями использования, установленная вдоль магистрального трубопровода для обеспечения его безопасности.

охранная зона магистрального трубопровода: Территория или акватория с особыми условиями использования, установленная вдоль магистрального трубопровода для обеспечения его безопасности.

[ title=»СП 36.13330.2012 Магистральные трубопроводы», п. 3.19]

3.32 охранная зона объектов магистрального газопровода: Территория или акватория с ограниченным режимом использования, устанавливаемая вдоль линейной части магистрального газопровода и вокруг других объектов магистрального газопровода в целях обеспечения регламентированных условий эксплуатации таких объектов и исключения возможности их повреждения от внешнего воздействия.

Охранная зона подводного перехода (коридора) — участок акватории и поверхности земли, длина которого соответствует длине подводного перехода, а ширина ограничена двумя параллельными плоскостями, проведенными на расстоянии 100 м с каждой стороны от осей крайних ниток газопроводов на переходе (коридоре).

Охранная зона прибрежных участков газопровода — участки магистрального газопровода от береговых компрессорных станций до уреза воды и далее по дну моря, на расстояние не менее 500 м.

Словарь-справочник терминов нормативно-технической документации. academic.ru. 2015.

«Охранные зоны»

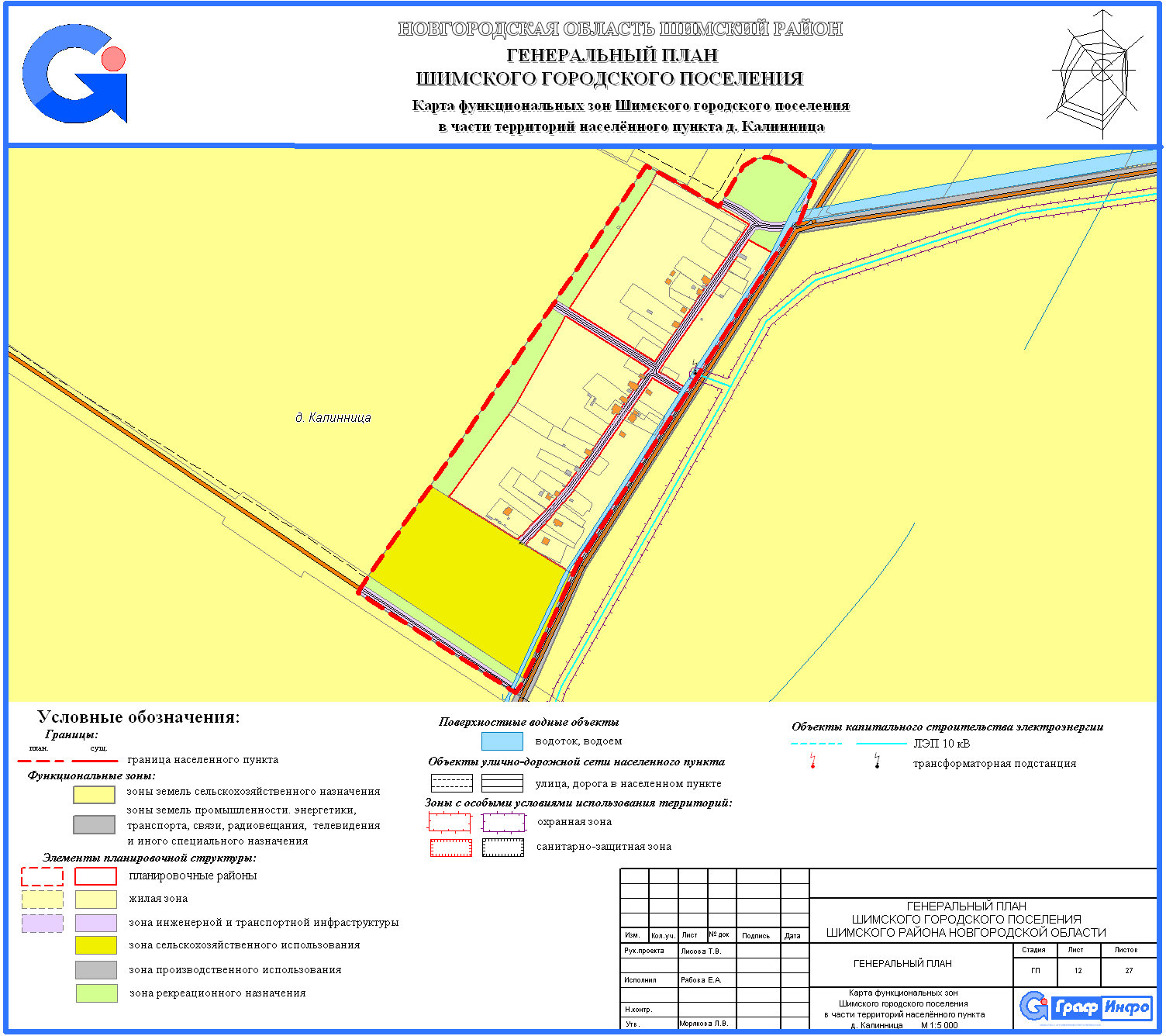

В настоящее время, в сведения Единого государственного реестра недвижимости (далее — ЕГРН) активно вносятся границы охранных зон или зон с особыми условиями использования территорий.

Что такое Зоны с особыми условиями использования территории?

Любой правообладатель может столкнуться с ситуацией, что его земельный участок расположен в границах зоны с особыми условиями использования территории.

Зоны с особыми условиями использования территории – это охранные, санитарно-защитные зоны, зоны охраны объектов культурного наследия (памятников истории и культуры) народов РФ, водоохранные зоны, зоны санитарной охраны источников питьевого и хозяйственно-бытового водоснабжения, зоны охраняемых объектов, иные зоны, устанавливаемые в соответствии с законодательством РФ.

Полный перечень видов зон с особыми условиями использования территорий содержится в Земельном кодексе РФ.

Охранные зоны могут быть различны: это охранные зоны объектов линии электропередач (ЛЭП), газопроводов, магистральных нефтепроводов, линейно-кабельных сооружений, волоконно-оптических линий связи, объектов культурного наследия, электроэнергетики, санитарной охраны источников водоснабжения и водопроводов хозяйственно-питьевого назначения и некоторые другие.

Зоны с особыми условиями использования территорий устанавливаются как в целях охраны объекта, нуждающегося в охране, так и в целях защиты от объекта, оказывающего негативное воздействие на окружающую среду и человека.

В случае попадания земельного участка полностью или частично в границы охранных, санитарно-защитных зон, зон затопления, подтопления, зон охраны объектов культурного наследия (памятников истории и культуры) народов РФ, водоохранных зон, зон санитарной охраны источников питьевого и хозяйственно-бытового водоснабжения, зоны охраняемых объектов и иных зон, установленных в соответствии с законодательством РФ, устанавливается особый правовой режим использования земли. Особый правовой режим использования может быть в виде прямых запрещений либо ограничений определенных видов хозяйственной деятельности.

Особый правовой режим использования может быть в виде прямых запрещений либо ограничений определенных видов хозяйственной деятельности.

Установление охранной зоны гарантирует беспрепятственный доступ к объектам, расположенным на частных землях, для их ремонта и обслуживания, а также позволяет ограничить или запретить строительство и другие виды деятельности со стороны собственников земельных участков, находящихся в черте данной зоны. Ограничения зоны зависят от ее вида. Если участок полностью попадает в охранную зону, то ограничение распространяется на всю его территорию.

Сведения обо всех зонах подлежат внесению в единый государственный реестр недвижимости (ЕГРН).

Каков порядок внесения данных сведений в единый государственный реестр недвижимости?

В случае установления или изменения границ зон с особыми условиями использования территорий, а также прекращения существования зоны с особыми условиями использования территорий федеральный орган исполнительной власти, высший исполнительный орган государственной власти субъекта РФ или орган местного самоуправления, принявшие решение об установлении или изменении границ зон с особыми условиями использования территорий или о прекращении существования зоны с особыми условиями использования территорий, направляют в орган регистрации прав документ, воспроизводящий сведения, содержащиеся в решении об установлении или изменении границ таких зон, в том числе их наименование и содержание ограничений использования объектов недвижимости в их границах, или сведения, содержащиеся в решении о прекращении существования зоны с особыми условиями использования территорий.

Обязательным приложением к документу об установлении зоны с особыми условиями использования территории, направляемому в орган регистрации прав, являются подготовленные в электронной форме текстовое и графическое описание местоположения границ зон с особыми условиями использования территории, перечень координат характерных точек границ таких зон, в системе координат, установленной для ведения ЕГРН.

Одновременно с внесением сведений о зоне с особыми условиями использования территории в ЕГРН формируются сведения об ограничениях на земельные участки или их части, попадающие в границы такой зоны.

Следует отметить, что если вблизи земельного участка расположена линия электропередач, трубопровод и т.д., то это может указывать на то, что Ваш земельный участок входит в охранную зону.

Отсутствие в ЕГРН сведений об охранной зоне не является основанием для освобождения собственника земельного участка, расположенного в границах такой зоны, от выполнения требований к режиму использования таких земель.

Чем, как собственнику земельного участка, грозят установленные ограничения, связанные именно с наложенными обременениями?

Охранные зоны, которые ограничивают права граждан на земельные участки, устанавливаются для обеспечения безопасности населения, а также для сохранности, предупреждения повреждений или нарушения условий нормальной эксплуатации данных объектов.

Ограничения прав на землю устанавливаются бессрочно или на определенный срок актами исполнительных органов государственной власти, актами органов местного самоуправления, решением суда.

Ограничения прав на землю сохраняются при переходе права собственности на земельный участок от одного владельца к другому. Земельные участки, расположенные в охранных зонах, у их собственников, землепользователей, землевладельцев и арендаторов земельных участков не изымаются, но в их границах может быть введен особый режим использования таких участков, ограничивающий или запрещающий те виды деятельности, которые несовместимы с целями установления зон.

Состав и содержание ограничений в использовании земель в границах зон устанавливаются в соответствии с нормативными правовыми актами и распространяются на все земельные участки в границах зоны, вне зависимости от вида прав на земельный участок.

Совершая сделки с недвижимостью важно проверять её на предмет наложенных ограничений, хотя установление охранных зон не влечёт запрета на совершение сделок с земельными участками, расположенными в этих охранных зонах. Обремененный таким образом земельный участок, попавший в границы охранной зоны, вполне законно может быть продан или куплен.

Ограничение прав на землю может быть обжаловано лицом, чьи права ограничены, в судебном порядке.

Как много охранных зон внесено в единый государственный реестр недвижимости?

На сегодняшний день (по состоянию на 03.12.2018) в ЕГРН внесено 4345 зон с особыми условиями использования территории, среди которых: водоохранная зона, прибрежная защитная полоса, зона санитарной охраны источников водоснабжения и водопроводов питьевого назначения, охранные зоны магистральных нефтепроводов, волоконно-оптической линий связи (ВОЛС), линий электропередач, газопроводов, санитарно-защитные зоны предприятий, территории особо охраняемого природного объекта. Особо хочется выделить запретную зону военного объекта — Брянское лесничество Министерства обороны Российской Федерации, в границы которой вошел почти весь пос. Тригуляй.

Особо хочется выделить запретную зону военного объекта — Брянское лесничество Министерства обороны Российской Федерации, в границы которой вошел почти весь пос. Тригуляй.

Что означает запретная зона военного объекта?

Запретная зона — территория вокруг военного объекта, включающая земельный участок, на котором он размещен, в границах которой запрещается или ограничивается хозяйственная и иная деятельность с целью обеспечения безопасности населения при функционировании военного объекта и возникновении на нем чрезвычайных ситуаций природного и техногенного характера или совершении террористического акта.

Запретная зона военного объекта установлена приказом заместителя Министра обороны РФ.

Запретные зоны являются территориями с особыми условиями использования находящихся в их границах земельных участков.

На земельных участках полностью или частично вошедших в границы запретной зоны запрещается строительство объектов капитального строительства производственного, социально-бытового и иного назначения, а также проведение ландшафтно-реабилитационных, рекреационных и иных работ, создающих угрозу безопасности военного объекта и сохранности находящегося на нем имущества. В пределах запретной зоны не допускается устройство стрельбищ и тиров, стрельба из всех видов оружия, а также использование взрывных устройств и пиротехнических средств.

В пределах запретной зоны не допускается устройство стрельбищ и тиров, стрельба из всех видов оружия, а также использование взрывных устройств и пиротехнических средств.

Данные нормы применяются со дня внесения сведений о границах запретной зоны в единый государственный реестр недвижимости.

Каким образом граждане могут узнать попал ли их земельный участок в границы охранных зон?

Любой гражданин может узнать входит ли его земельный участок в границы какой-либо зоны с особыми условиями использования территории с помощью общедоступного сервиса «Публичная кадастровая карта Росреестра» на сайте Росреестра (http://www.rosreestr.ru).

Но обращу особое внимание всех граждан на то, что подобную информацию возможно получить при наличии в ЕГРН сведений о границах интересующего земельного участка в системе координат, установленной для ведения ЕГРН — МСК-68.

начальник отдела инфраструктуры пространственных данных

филиала ФГБУ «ФКП Росреестра» по Тамбовской области М. Н. Бубненкова

Н. Бубненкова

Охранные зоны: что нужно знать, приобретая земельный участок

Задумываясь о приобретении земельного участка необходимо тщательно собрать максимально полную информацию о нем. Для определения возможности использования земли для строительства дома, здания или иного сооружения одной из важных составляющих является информации о зонах с особыми условиями использования территорий. Как показывает практика, недостаток или несвоевременное получение такой информации зачастую отрицательным образом сказывается не только на бюджете и сроках строительства объекта недвижимости, но и в целом на судьбе построенного объекта.

Ольга Исмагилова, начальник отдела землеустройства и мониторинга земель Управления Росреестра по Пермскому краю, отвечает на самые важные вопросы об охранных зонах.

Какие бывают виды охранных зон?

Охранная зона устанавливается в зависимости от вида охраняемого объекта.

Перечень видов зон установлен Земельным кодексом, согласно которому определено 28 видов зон с особыми условиями использования территории, например, охранные зоны трубопроводов, объектов электросетевого хозяйства, линий сооружений и связи, придорожные полосы и т. д.

д.

В зависимости от вида зон в пределах ее территории устанавливаются те или иные ограничения использования земельных участков. Связаны эти ограничения, в основном, с возможностью размещения объектов капитального строительства в принципе или соблюдением определенных параметров возводимого объекта, проведением тех или иных строительных работ.

Как узнать, какие охранные зоны есть на участке?

При проверке планируемого к приобретению земельного участка особое внимание следует уделять размещенным в его границах либо на прилегающих участках инженерным сетям. Например, вокруг надземного или подземного трубопровода возникает охранная зона, режим которой может стать неприятным сюрпризом для застройщика, особенно это касается подземных сооружений, которые визуально обнаружить невозможно.

Поэтому необходимо заказать выписку из Единого государственного реестра недвижимости ЕГРН) и посмотреть раздел «Ограничения». Кроме того, сведения о зонах с особыми условиями использования территории отображаются на Публичной кадастровой карте на сайте Росреестра. Также можно сделать запрос в органы архитектуры о том, какие охранные зоны содержатся в документации по планировке территории.

Также можно сделать запрос в органы архитектуры о том, какие охранные зоны содержатся в документации по планировке территории.

Охранная зона в выписке из ЕГРН не указана, почему?

Бывают случаи, когда в ЕГРН отсутствует запись об охранной зоне, но исходя из местоположения промышленного объекта на местности понятно, что она есть. Это связано в первую очередь с тем, что собственник промышленного объекта в нарушение законодательства не определил границы охранной зоны и не внес их в Единый государственный реестр недвижимости. Это является существенным нарушением режима использования такого объекта и является основанием для обращения в надзорные органы. При не урегулировании данного вопроса в дальнейшем при попытке строительства зданий, строений сооружений на участке, попавшем в охранную зону (даже при отсутствии такой записи в ЕГРН) может возникнуть множество проблем.

Следует отметить, что если вблизи земельного участка расположена линия электропередачи, трубопровод и т. д., то это может указывать на то, что земельный участок входит в охранную зону, а отсутствие в ЕГРН сведений об охранной зоне не является основанием для освобождения собственника земельного участка, расположенного в границах такой зоны, от выполнения требований к режиму использования таких земель.

д., то это может указывать на то, что земельный участок входит в охранную зону, а отсутствие в ЕГРН сведений об охранной зоне не является основанием для освобождения собственника земельного участка, расположенного в границах такой зоны, от выполнения требований к режиму использования таких земель.

Чем опасны охранные зоны на земельном участке?

Любая охранная зона предполагает наличие ограничений по целевому использованию земельного участка. Охранная зона газопровода или ЛЭП может повлечь запрет на строительство каких-либо зданий, строений и сооружений. Наличие санитарно-защитной зоны указывает на запрет строительства объектов жилого назначения. Наличие кабеля означает, что любые земляные работы проводятся только при наличии согласования организации – собственника такой кабельной линии.

Происходит ли изъятие земельных участков в охранной зоне?

Земельные участки у их собственников, землепользователей, землевладельцев и арендаторов не изымаются, но в границах этих участков может быть введен особый режим их использования, ограничивающий или запрещающий те виды деятельности, которые несовместимы с целями установления таких зон.

Кто согласовывает работы в охранной зоне газопровода?

Любые земляные, взрывные, строительные работы, а также иные действия, которые могут повлечь сбой нормальной эксплуатации газопровода, проводятся только по согласованию с собственником линейного промышленного объекта. Перед тем, как осуществлять согласование, для определения местоположения участка охранной зоны необходимо запросить сведения Единого государственного реестра недвижимости.

Можно ли изменить охранную зону земельного участка?

Если у землепользователя возникли сомнения в правильности установленных размеров охранной зоны, возможно обратиться к кадастровому инженеру, чтобы он проверил расстояние от объекта, в связи с размещением которого установлена данная зона, до границ земельного участка и сравнить его с тем, что внесен в Единый государственный реестр недвижимости. Если они не совпадают, и очевидно, что участок в охранную зону не попадает, далее нужно написать письмо в эксплуатирующую объект организацию с требованием пересмотреть границы охранной зоны.

Какая ответственность предусмотрена за работы в охранной зоне без согласования?

Для должностных лиц организаций это будет, в первую очередь, дисциплинарная ответственность, а дальше, в зависимости от последствий, может наступить административная, уголовная ответственность. Так, например, работы в охранной зоне газопровода без согласования газовой организации могут повлечь взрыв и нанести вред здоровью проводивших работы лиц. Очевидно, что за такое происшествие должностное лицо привлекут к уголовной ответственности. Если речь идет о действиях организации, работы которой привели к сбою газовой системы, то это в первую очередь будет гражданско-правовые последствия и возмещение убытков.

С кого взыскать убытки, если охранная зона не позволяет использовать земельный участок по назначению?

Убытки взыскиваются с собственника объекта, для которого установлена охранная зона. Если убытки не возмещаются либо возмещаются в незначительном размере, необходимо обращаться в суд.

Охранные зоны:что нужно знать при приобретении земельного участка

Задумываясь о приобретении земельного участка, особенно для строительства жилого дома необходимо тщательно собрать максимально полную информацию о нем. Как показывает практика, недостаток или несвоевременное получение такой информации зачастую отрицательным образом сказывается не только на бюджете и сроках строительства объекта недвижимости, но и в целом на судьбе построенного объекта.

Наталья Дергачева – начальник юридического отдела филиала кадастровой палаты по Удмуртской Республике, рассказывает о зонах с особыми условиями использования территорий.

Какие бывают виды охранных зон?

– Подобные зоны устанавливаются вокруг различных объектов – газо- и нефтепроводов, объектов культурного наследия, тепловых сетей, водоемов, железных дорог в целях обеспечения нормальных условий эксплуатации таких объектов и исключения возможности их повреждения, – поясняет Наталья Дергачева. – Перечень видов зон установлен Земельным кодексом. Согласно этому документу определено 28 видов зон с особыми условиями использования территории, например, охранные зоны трубопроводов, объектов электросетевого хозяйства, придорожные полосы, зоны вокруг военных объектов, санаториев, природных и культурных памятников и т.д.

– Перечень видов зон установлен Земельным кодексом. Согласно этому документу определено 28 видов зон с особыми условиями использования территории, например, охранные зоны трубопроводов, объектов электросетевого хозяйства, придорожные полосы, зоны вокруг военных объектов, санаториев, природных и культурных памятников и т.д.

Чем опасны охранные зоны на земельном участке?

В зависимости от вида зоны в пределах ее территории устанавливаются те или иные ограничения использования земельных участков. Связаны эти ограничения, в основном, с возможностью размещения объектов капитального строительства в принципе или соблюдением определенных параметров возводимого объекта, проведением тех или иных строительных работ.

Любая охранная зона предполагает наличие ограничений по целевому использованию земельного участка. Данные ограничения прописаны в соответствующих документах, определяющих статус территории: среди них – Правила установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон, ФЗ «Об особо охраняемых природных территориях» и т. д. Со слов Натальи Дергачевой, ограничения отличаются в зависимости от видов охранной зоны: так, к примеру, охранная зона газопровода или ЛЭП может повлечь запрет на строительство каких-либо зданий, строений и сооружений. Наличие санитарно-защитной зоны указывает на запрет строительства объектов жилого назначения. Наличие кабеля означает, что любые земляные работы проводятся только при наличии согласования организации – собственника такой кабельной линии.

д. Со слов Натальи Дергачевой, ограничения отличаются в зависимости от видов охранной зоны: так, к примеру, охранная зона газопровода или ЛЭП может повлечь запрет на строительство каких-либо зданий, строений и сооружений. Наличие санитарно-защитной зоны указывает на запрет строительства объектов жилого назначения. Наличие кабеля означает, что любые земляные работы проводятся только при наличии согласования организации – собственника такой кабельной линии.

Как узнать, какие охранные зоны есть на участке?

Необходимо заказать выписку из Единого государственного реестра недвижимости (ЕГРН) об объекте недвижимости и изучить раздел «Ограничения». Кроме того, сведения о зонах с особыми условиями использования территории отображаются на Публичной кадастровой карте на сайте Росреестра (www.rosreestr.ru). Также можно сделать запрос в органы архитектуры о том, какие охранные зоны содержатся в документации по планировке территории.

Охранная зона в выписке из ЕГРН не указана, почему?

Бывают случаи, когда в ЕГРН отсутствует запись об охранной зоне, но исходя из местоположения промышленного объекта на местности понятно, что она есть. Это связано в первую очередь с тем, что собственник промышленного объекта в нарушение законодательства не определил границы охранной зоны и не внес их в Единый государственный реестр недвижимости. Это является существенным нарушением режима использования такого объекта и является основанием для обращения в надзорные органы. При не урегулировании данного вопроса в дальнейшем при попытке строительства зданий, строений сооружений на участке, попавшем в охранную зону (даже при отсутствии такой записи в ЕГРН) может возникнуть множество проблем.

Это связано в первую очередь с тем, что собственник промышленного объекта в нарушение законодательства не определил границы охранной зоны и не внес их в Единый государственный реестр недвижимости. Это является существенным нарушением режима использования такого объекта и является основанием для обращения в надзорные органы. При не урегулировании данного вопроса в дальнейшем при попытке строительства зданий, строений сооружений на участке, попавшем в охранную зону (даже при отсутствии такой записи в ЕГРН) может возникнуть множество проблем.

Следует отметить, что если вблизи земельного участка расположена линия электропередачи, трубопровод и т.д., то это может указывать на то, что земельный участок входит в охранную зону, а отсутствие в ЕГРН сведений об охранной зоне не является основанием для освобождения собственника земельного участка, расположенного в границах такой зоны, от выполнения требований к режиму использования таких земель.

Можно ли изменить охранную зону земельного участка?

– Если у землепользователя возникли сомнения в правильности установленных размеров охранной зоны, – отмечает Наталья Дергачева, – возможно обратиться к кадастровому инженеру, чтобы он проверил расстояние от объекта, в связи с размещением которого установлена данная зона, до границ земельного участка и сравнить его с тем, что внесен в Единый государственный реестр недвижимости. Если они не совпадают, и очевидно, что участок в охранную зону не попадает, далее нужно написать письмо в эксплуатирующую объект организацию с требованием пересмотреть границы охранной зоны.

Если они не совпадают, и очевидно, что участок в охранную зону не попадает, далее нужно написать письмо в эксплуатирующую объект организацию с требованием пересмотреть границы охранной зоны.

Охранная зона ЛЭП: назначение, размеры, нормативные документы

Практически все владельцы земельных участков, через которые проходят провода воздушных высоковольтных линий, задаются вопросом о связанных с этим ограничениях. Мы подготовили информационную подборку, дающую представление о том, что представляет собой охранная зона ЛЭП и ее основные назначения. Помимо этого будут приведены выдержки из нормативных документов, с указанием обременений для пользователей или владельцев участков, расположенных на пути прохождения воздушных и подземных электромагистралей.

Что называется охранной зоной воздушной ЛЭП?

По сути, это условный пространственный коридор, внутри которого расположена ВЛ (воздушная линия). Высота коридора равна длине опоры ЛЭП, а ширина охранной зоны определяется расстоянием от двух вертикальных проекций от внешних проводов (h на рис. 1).

1).

Характерно, что ширина зоны ЛЭП, при ее прохождении над водной поверхностью, больше чем на суше. Подробно о размерах охранных зон будет рассказано в разделе об их границах установления.

Подобные санитарно-защитные зоны предусматриваются и для других электросетевых объектов, например, электрических подстанций и подземных КЛЭ (кабельные линии электропередач).

Охранная зона КЛЭОбозначения:

- H – Глубина залегания подземной электромагистрали.

- L – Расстояние от электромагстрали до края зоны отчуждения.

Назначение охранных зон ЛЭП

Основная задача введения подобных ограничений предотвратить прямые и косвенные факторы негативного воздействия электрического тока на человеческий организм. К первым относятся поражения электротоком при непосредственном контакте с проводом ВЛ или от шагового напряжения. При обрыве провода вероятность таких последствий довольно велика, поэтому для электромагистралей устанавливается зона отчуждения определенных размеров.

Под косвенными факторами подразумевается пагубные воздействия электрополя высокой напряженности. Еще в прошлом веке была установлена причастность электромагнитных излучений к развитию различных патологий в человеческом организме. У тех, кто проживает в зоне отчуждения ЛЭП, более подвержен риску развития дисфункций ЦНС, сердечнососудистых патологий, нарушений нейрогормональной регуляции и т.д.

По мере удаления от электромагистралей интенсивность электрополей в охранной зоне снижается, соответственно, уменьшается и их негативное воздействие.

Диаграмма распространения электромагнитных излучений возле опоры ЛЭП с напряжением 330-500 кВКлассификация охраняемых территорий с ЛЭП

Для электросетевого хозяйства принята следующая классификация охранных коридоров:

- Отчуждение территории вдоль ВЛ, проложенных по суше. Принцип разграничения был рассмотрен выше (см. рис. 1).

- Территории вдоль подземных КЛЭ (см. рис. 2).

- Отчуждение пространства возле подводных КЛЭ.

Коридор ограничивается вертикальными плоскостями, условно расположенных на расстоянии 100,0 м по обе стороны кабеля, поверхность воды считается верхней границей.

Коридор ограничивается вертикальными плоскостями, условно расположенных на расстоянии 100,0 м по обе стороны кабеля, поверхность воды считается верхней границей. - Охранные коридоры при пресечении ЛЭП водного пространства. В данном случае ширина коридора зависит от того, является ли судоходным участок водной поверхности, если да, то расстояние от внешнего кабеля до границы – 100,0 м. В противном случае ширина рассчитывается как для суши.

- Радиус охранной зоны трансформаторных подстанций. Защитный радиус устанавливается исходя из принадлежности к определенному классу напряжения, потолком считается высшая точка объекта сетевого хозяйства.

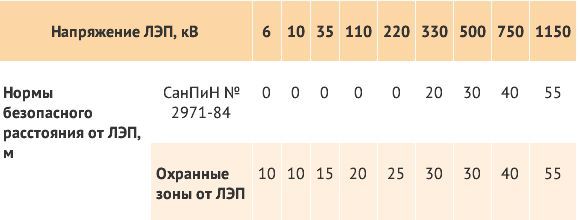

Санитарные нормы и правила деятельности и нахождения человека в зоне ЛЭП

Согласно правилам СНиП, установлена определенная зависимость между классом напряженности линий электропередач и размером охранной зоны вокруг ЛЭП. Помимо этого санитарными правилами четко указывается какое расстояние считается допустимым между ЛЭП и жилыми зданиями или другими хозяйственными объектами.

Безопасные расстояния устанавливаются в соответствии с мощностью ЛЭП, согласно санитарным нормам допустимый уровень напряженности не должен превышать 1,0 кВ/м. Ниже приведена таблица, с действующими нормами. Наглядно зависимость зоны отчуждения от мощности ВЛ показана на рисунке.

Безопасное расстояние от ЛЭП, в зависимости от класса напряженностиПомимо санитарных норм необходимо учитывать требования ПУЭ, имеет смысл рассмотреть их детально.

Требования ПУЭ

В 7-й редакции (р. 2 гл. 2.5) указаны следующие нормы:

- Если ВЛ 0,4 кВ – 1 кВ располагается параллельно газопроводу, то расстояние между ними должно превышать высоту электроопоры. В тех случаях, когда магистрали пересекаются, над газопроводом устанавливается незаземленный защитный навес (экран), предохраняющий трубопровод в случае обрыва ЛЭП. Ширина экрана должна выступать за проекцию внешней магистрали ЛЭП на дистанцию, зависящую от класса напряженности:

- Для ВЛ 20,0 кВ — 3,0 метра.

- ВЛ 35,0 кВ – 110,0 кВ – 4,0 м.

- 150,0 кВ – 4,50 м.

- 220,0 кВ – 5,0 м.

- 330,0 кВ – 6,0 м.

- 500 кВ – 6,50 м.

- Поскольку допускается прохождение ЛЭП над некоторыми видами нежилых зданий (цеха, склады и т.д.), расстояние между ними и внешними воздушными линиями считаются безопасными в следующих случаях:

- 20,0 кВ – не менее 2-х метров.

- 35,0-110,0 кВ – от 4-х м.

- 150,0 кВ > 5,0 м.

- 220,0 кВ и более – 6,0 м.

При этом существуют ограничения, согласно которым в зонах отчуждения запрещается строительство школ, детских садов, спортивных площадок, а также других объектов с массовым пребыванием людей.

- ЛЭП запрещается проводить над жилыми объектами, единственное исключение — линии ввода.

- Между ЛЭП и расположенной параллельно дорогой допустимо расстояние не менее Х+5 м, где Х – высота электроопоры. В тех случаях, когда линии пересекают автодорогу, относящуюся к 1-й категории, требуется установка анкерных опор.

- Если электромагистрали проходят рядом с технологическими объектами, где хранятся или используются взрывоопасные или пожароопасные вещества (например, АЗС), то допустимое расстояние определено полуторной высотой электроопоры.

- Высота ЛЭП от земли определяется классом напряженности последней и типом местности, допустимые расстояния приведены ниже.

Обратим внимание, что в населенных пунктах, увеличено допустимое расстояние от проводов до земли. Подробную информацию об этом можно найти в ПУЭ последней редакции.

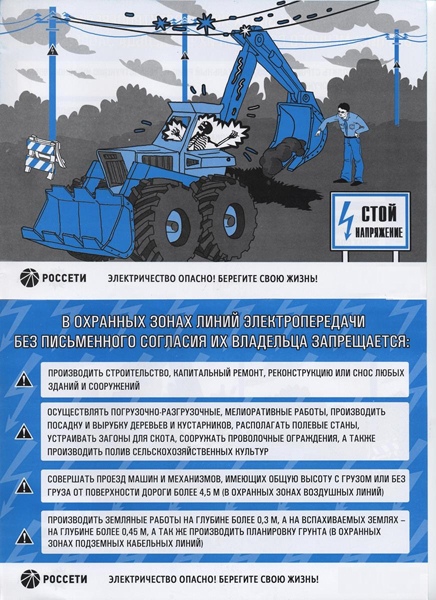

Какая деятельность запрещена?

В зоне отчуждения недопустимо производить действия способные нарушить безопасное функционирование сетевого хозяйства и стать причиной создания нештатных ситуаций различных степеней сложности. К таковым действиям относится:

- Забрасывание на ВЛ посторонних предметов, а также их размещение на столбах и опорах электрических сетей.

- Возводить строения, перекрывающие доступ к подстанциям, опорам или другим электросетевым объектам или же загромождать различными предметами пути прохода и подъезда.

- Запускать летучие змеи, дроны или другие летательные аппараты.

- Входить внутрь огражденной зоны и зданий электросетевого хозяйства (трансформаторные или распределительные подстанции и т.

д.).

д.). - Разводить костры в охранных зонах ВЛ, подземных КЛЭ или других объектов элетрохозяйства. КЗ на землю из-за разведенного под ЛЭП костра.

- Организовывать мусорные полигоны или свалки в зонах отчуждения, сливать ГСМ или едкие вещества, сбрасывать высокотонажный груз.

- Использовать трал или производить сброс якоря рядом сподводным ЭЛК.

- Проход водного транспорта с палубной надстройкой или другим механизмом выше допустимого размера и т.д.

Получение разрешения на проведения работ

Приведем перечень работ, для которых необходимо получить письменное разрешение на допустимость их выполнения в коридоре безопасности:

- Проведение любых строительных работ.

- Изменение ландшафта , затопление, мелиорация участка или другие террапреобразования.

- Валка леса, вырубка кустарников или отдельных деревьев, в том числе и фруктовых, а также их посадка.

- Проведение земляных работ на глубину, превышающую 30 см или 45 см на вспахиваемой почве (возле подземных КЛЭ).

- Углубление дна водоемов и ловля рыбы, в том числе и промышленная (в охранной зоне подводной КЛЭ).

- Прохождение водного транспорта, если между проводами электролиний и судном (в самой высокой точке) расстояние менее допустимой нормы. При этом в расчет необходимо принимать загруженность судна, также текущий уровень воды.

- Проезд автотранспорта и спецтранспорта или провоз габаритного груза под ВЛ, если расстояние от дорожного полотна до высшей точки транспортного средства выходит за установленные пределы (как правило, это 4,50 м).

Порядок установления границ и размера охраняемой зоны ЛЭП

В нормативных документах указывается, что устанавливаться охранные зоны должны на всех электросетевых объектах в соответствии с текущими правилами безопасности.

Согласование границ коридоров безопасности производится электрокомпанией, в чьей собственности находятся электросетевые объекты.

Контроль над этой процедурой возложен на местные органы управления, занимающиеся энергетикой. Поданные заявки на установку зон отчуждения рассматриваются на протяжении не более 15-ти рабочих дней, после чего составляется соответствующий акт.

По завершении описанной выше процедуры подается заявление в федеральную структуру, отвечающую за ведение кадастра. После рассмотрения заявки сведения об таких охранных коридорах вносятся в кадастр, после чего установление считается состоявшимся.

Ограничения.

Участки, через которые проходят ЛЭП не подлежат изъятию, но на их использование накладывается ряд обременений, необходимых для обеспечения безопасной работы энергосистем. К таковым ограничениям использования относится строительство объектов, производство определенных работ и другие действия, предусмотренные Правилами.

Владельцы или собственники таких участков вправе их продавать или сдавать в аренду.

Наличие обременений обязательно должно быть внесено в документы, подтверждающие право собственности. В качестве такового может выступать кадастровый паспорт или другой документ подтверждающий право собственности.

В качестве такового может выступать кадастровый паспорт или другой документ подтверждающий право собственности.

Основным ограничением в данном случае является запрет на возведение жилья. При получении соответствующего разрешения можно строить под ЛЭП хозяйственные объекты. Нарушение требований обременения влечет за собой административную ответственность в виде наложения штрафов, в установленных Законом размерах. Для физлиц это сумма соответствует 5-10 размерам минимальной зарплаты. Юридическим лицам придется заплатить штраф в размере 100-200 минимальных зарплатных ставок.

youtube.com/embed/zN9aquPK-f8?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

Охранные зоны линий электропередач и объектов электросетевого хозяйства. Размеры зон

Использование территорий, находящихся в зоне ЛЭП, регулируется новыми Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон (Постановление Правительства РФ № 160 от 24.02.2009 в редакции от 17.05.2016).

Введение таких правил обусловлено вредным воздействием электромагнитного поля на здоровье человека.

По информации Центра электромагнитной безопасности, в соответствии с результатами проведённых исследований, установлено, что у людей, проживающих вблизи линий электропередачи и трансформаторных подстанций:

- могут возникать изменения функционального состояния нервной, сердечно-сосудистой, нейрогорморальной и эндокринной систем

- нарушаться обменные процессы, иммунитет и воспроизводительная функции

Чем дальше от источников электромагнитного поля находится строение, тем лучше.![]() В то же время, существуют такие зоны, где строительство категорически запрещено.

В то же время, существуют такие зоны, где строительство категорически запрещено.

Земельные участки, расположенные в охранных зонах ЛЭП, у их собственников, владельцев или пользователей не изымаются.

Они могут эксплуатироваться с учётом ограничений (обременений), предусмотренных вышеуказанными Правилами.

Установление охранных зон не влечёт запрета на совершение сделок с земельными участками, расположенными в этих охранных зонах.

Ограничения (обременения) в обязательном порядке указываются в документах, удостоверяющих права собственников, владельцев или пользователей земельных участков:

- в свидетельствах

- в кадастровых паспортах

- в выписках ЕГРН

Ограничения прав касаются возможности (точнее, невозможности) ведения в охранной зоне ЛЭП капитального строительства объектов с длительным или постоянным пребыванием человека:

- домов

- коттеджей

- производственных и непроизводственных зданий и сооружений

Для проведения необходимых уточнений при застройке участков с обременениями ЛЭП необходимо обратиться в электросетевую организацию.

Дальность распространения электромагнитного поля (и опасного магнитного поля) от ЛЭП напрямую зависит от её мощности.

Даже при беглом взгляде на висящие провода можно примерно установить класс напряжения ЛЭП. Определяется это по числу проводов в связке, то есть не на опоре, а в фазе:

- 4 провода – для ЛЭП 750 кВ

- 3 провода – для ЛЭП 500 кВ

- 2 провода – для ЛЭП 330 кВ

- 1 провод – для ЛЭП ниже 330 кВ

Можно ориентировочно определить класс напряжения ЛЭП по числу изоляторов в гирлянде:

- 10 – 15 шт. -– для ЛЭП 220 кВ

- 6 – 8 шт. – для ЛЭП 110 кВ

- 3 – 5 шт. – для ЛЭП 35 кВ

- 1 шт. – для ЛЭП ниже 10 кВ

Исходя из мощности ЛЭП, для защиты населения от действия электромагнитного поля установлены санитарно-защитные зоны для линий электропередачи (пункт 6.3 в СанПиН 2.2.1/2.1.1. 1200-03 «Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов»)

1200-03 «Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов»)

Размеры санитарно-защитных зон определяются в соответствии с действующими санитарно-эпидемиологическими нормами допустимых уровней шума, электромагнитных излучений, инфразвука, рассеянного лазерного излучения и других физических факторов на внешней границе санитарно-защитной зоны.

В целях защиты населения от воздействия электрического поля, создаваемого воздушными линиями электропередачи (ВЛ), устанавливаются санитарные разрывы – территории вдоль трассы высоковольтной линии, в которой напряженность электрического поля превышает 1 кВ/м.

Для вновь проектируемых ВЛ, а также зданий и сооружений допускается принимать границы санитарных разрывов вдоль трассы ВЛ с горизонтальным расположением проводов и без средств снижения напряженности электрического поля по обе стороны от неё на следующих расстояниях от проекции на землю крайних фазных проводов в направлении, перпендикулярном ВЛ:

- 20 м – для ВЛ напряжением 330 кВ

- 30 м – для ВЛ напряжением 500 кВ

- 40 м – для ВЛ напряжением 750 кВ

- 55 м – для ВЛ напряжением 1150 кВ

При вводе объекта в эксплуатацию и в процессе эксплуатации санитарный разрыв должен быть скорректирован по результатам инструментальных измерений.

Установление размера санитарно-защитных зон в местах размещения передающих радиотехнических объектов проводится в соответствии:

- с действующими санитарными правилами и нормами по электромагнитным излучениям радиочастотного диапазона

- с действующими методиками расчёта интенсивности электромагнитного излучения радиочастот

Для воздушных высоковольтных линий электропередачи (ВЛ) устанавливаются санитарно-защитные зоны по обе стороны от проекции на землю крайних проводов.

Эти зоны определяют минимальные расстояния до ближайших жилых, производственных и непроизводственных зданий и сооружений.

В соответствии с Приложением «Требования к границам установления охранных зон объектов электросетевого хозяйства» к Постановлению Правительства РФ «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон» №160 от 24 февраля 2009 года:

Охранные зоны устанавливаются:

1.

Вдоль воздушных ЛЭП

Вдоль воздушных ЛЭП

в виде части поверхности участка земли и воздушного пространства на высоту, соответствующую высоте опор воздушных ЛЭП, ограниченной параллельными вертикальными плоскостями, отстоящими по обе стороны ЛЭП от крайних проводов при неотклонённом их положении на следующем расстоянии:

- для ВЛ ниже 1кВ – 2 м

- для линий с самонесущими или изолированными проводами, проложенных по стенам зданий, конструкциям и т.д.

- охранная зона определяется в соответствии с установленными нормативными правовыми актами минимальными допустимыми расстояниями от таких линий

- для ВЛ 1 – 20 кВ

- 10 м

- 5 м – для линий с самонесущими или изолированными проводами, размещенных в границах населённых пунктов

- для ВЛ 35 кВ

- для ВЛ 110 кВ

- для ВЛ 150-220 кВ

- для ВЛ 300 кВ, 500 кВ, +/- 400 кВ

- для ВЛ 750 кВ, +/- 750 кВ

- для ВЛ 1150 кВ

2.

Вдоль подземных кабельных линий электропередачи

Вдоль подземных кабельных линий электропередачи

- в виде части поверхности участка земли, расположенного под ней участка недр:

- на глубину, соответствующую глубине прокладки кабельных линий электропередачи

- охранная зона:

- ограничена параллельными вертикальными плоскостями, отстоящими по обе стороны ЛЭП от крайних кабелей на расстоянии 1 м

- при прохождении кабельных линий напряжением до 1 кВ городах:

- под тротуарами – на 0.6 м в сторону зданий и сооружений и на 1 м в сторону проезжей части улицы

3. Вдоль подводных кабельных линий электропередачи

- в виде водного пространства от водной поверхности до дна

- охранная зона ограничена вертикальными плоскостями:

- отстоят по обе стороны линии от крайних кабелей на расстоянии 100 м

4. Вдоль переходов воздушных линий электропередачи через водоемы (реки, каналы, озера и др.)

- в виде воздушного пространства над водной поверхностью водоемов

- на высоту, соответствующую высоте опор воздушных ЛЭП

- охранная зона ограничена вертикальными плоскостями:

- отстоят по обе стороны ДЭП от крайних проводов при неотклоненном их положении для судоходных водоемов на расстоянии 100 м

- для несудоходных водоёмов – на расстоянии, предусмотренном для установления охранных зон вдоль воздушных ЛЭП

5.

Вокруг подстанций

Вокруг подстанций

- в виде части поверхности участка земли и воздушного пространства:

- на высоту, соответствующую высоте наивысшей точки подстанции

- охранная зона ограничена вертикальными плоскостями:

- отстоят от всех сторон ограждения подстанции по периметру на расстоянии, указанном в подпункте «1», применительно к высшему классу напряжения подстанции

Установление охранных зон

Охранные зоны устанавливаются для всех объектов электросетевого хозяйства, исходя из требований к границам установления охранных зон согласно приложению.

Границы охранной зоны в отношении отдельного объекта электросетевого хозяйства определяются организацией, которая владеет им на праве собственности или ином законном основании (далее – сетевая организация).

Сетевая организация обращается в федеральный орган исполнительной власти, осуществляющий технический контроль и надзор в электроэнергетике, с заявлением о согласовании границ охранной зоны в отношении отдельных объектов электросетевого хозяйства. Оно должно быть рассмотрено в течение 15 дней с даты его поступления в соответствующий орган.

Оно должно быть рассмотрено в течение 15 дней с даты его поступления в соответствующий орган.

После согласования границ охранной зоны сетевая организация обращается в федеральный орган исполнительной власти, осуществляющий кадастровый учёт и ведение государственного кадастра недвижимости (орган кадастрового учёта), с заявлением о внесении сведений о границах охранной зоны в документы государственного кадастрового учета недвижимого имущества. На этом основании федеральный орган исполнительной власти принимает решение о внесении в документы государственного кадастрового учёта недвижимого имущества сведений о границах охранной зоны.

Охранная зона считается установленной с даты внесения в документы государственного кадастрового учета сведений о ее границах.

Примечание

- Не допускается прохождение ЛЭП по территориям:

- стадионов

- учебных учреждений

- детских учреждений

- Допускается для ЛЭП (ВЛ) до 20 кВ принимать расстояние не менее 20 м от крайних проводов до границ:

- приусадебных земельных участков

- индивидуальных домов

- коллективных садовых участков

- Прохождение ЛЭП (ВЛ) над зданиями и сооружениями, как правило, не допускается

- Допускается прохождение ЛЭП (ВЛ) над производственными зданиями и сооружениями промышленных предприятий I – II степени огнестойкости:

- в соответствии со строительными нормами и правилами по пожарной безопасности зданий и сооружений с кровлей из негорючих материалов

- для ВЛ 330-750 кВ – только над производственными зданиями электрических подстанций

3.

В охранной зоне ЛЭП (ВЛ) запрещается

В охранной зоне ЛЭП (ВЛ) запрещается

- производить:

- строительство

- капитальный ремонт

- снос любых зданий и сооружений

- проводить всякого рода горные, взрывные, мелиоративные работы

- производить посадку деревьев, полив сельскохозяйственных культур

- размещать автозаправочные станции

- загромождать подъезды и подходы к опорам ВЛ

- устраивать свалки снега, мусора и грунта

- складировать корма, удобрения, солому

- разводить огонь

- устраивать спортивные площадки, стадионы, остановки транспорта

- проводить любые мероприятия, связанные с большим скоплением людей

Проведение необходимых мероприятий в охранной зоне ЛЭП может выполняться только при получении письменного разрешения на производство работ от предприятия (организации), в ведении которых находятся эти сети.

Нарушение требований «Правил охраны электрических сетей напряжение свыше 1000 В», если оно вызвало перерыв в обеспечении электроэнергией, может повлечь административную ответственность:

- физические лица наказываются штрафом:

- в размере от 5 до 10 минимальных размеров оплаты труда

- юридические лица наказываются штрафом:

- от 100 до 200 МРОТ

Что понимается под охранной зоной газопровода?

Охранные зоны газопроводов предусмотрены для защиты газопроводов от повреждений и предотвращения несчастных случаев. Это территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газовой системы в целях обеспечения нормальных условий ее эксплуатации.

Это территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газовой системы в целях обеспечения нормальных условий ее эксплуатации.

На территории охранных зон разрешается ведение сельскохозяйственных работ, однако запрещается вести строительство. Работы по реконструкции существующих зданий, сооружений и сетей должны быть согласованы с организацией, осуществляющей обслуживание и эксплуатацию газопровода. К числу работ, которые запрещено проводить в охранной зоне, относится также обустройство подвалов, компостных ям, выполнение сварочных работ, установка ограждений, создание свалок и хранилищ, установка лестниц, опирающихся на газопровод.

Какова ширина охранной зоны газопровода?

Для ответа на данный вопрос следует определиться какой вид газопровода вас интересует:

— газопровод давлением газа свыше 1,2 МПа;

— газопровод с давлением газа до 1,2 МПа.

Охранная зона газопровода давлением свыше 1,2МПа устанавливается «Правилами охраны магистральных трубопроводов» и представляет собой участок земли, ограниченный условными линиями, проходящими в 25 м от оси трубопровода с каждой стороны. При этом, для подводных переходов охранная зона, в виде участка водного пространства от водной поверхности до дна, составляет 100 м от оси газопровода в каждую сторону.

При этом, для подводных переходов охранная зона, в виде участка водного пространства от водной поверхности до дна, составляет 100 м от оси газопровода в каждую сторону.

Охранная зона газопровода давлением до 1,2 МПа устанавливается «Правилами охраны газораспределительных сетей» и представляет собой территорию, ограниченную условными линиями, проходящими на расстоянии 2 метров с каждой стороны газопровода. При этом размер охранной зоны увеличивается в случае:

— подводного перехода газопровода через судоходные и сплавные реки, озера, водохранилища, каналы — 100 м с каждой стороны;

— газопровода на вечномерзлых грунтах — 10 м с каждой стороны;

— прокладки вдоль полиэтиленового газопровода провода-спутника — 3 м от газопровода со стороны провода и 2 м — с противоположной стороны;

— прокладки межпоселкового газопровода по лесам или древесно-кустарниковой растительности — 3 метра с каждой стороны.

Важно заметить:

Понятие охранной зоны газопровода не следует путать с величиной минимально допустимых расстояний от газопровода до зданий и сооружений.

Минимально допустимые расстояния от газопровода давлением свыше 1,2 МПа до зданий и сооружений должны приниматься в зависимости от класса и диаметра трубопроводов не менее, указанных в табл. 4 СП 36.13330.2011 Магистральные трубопроводы.

К примеру, для подземного магистрального газопровода первой категории условным диаметром 1200 мм давлением 5,4 МПа охранная зона – 25 м с каждой стороны, а минимально допустимое расстояние до границы города или дачного поселка – 300 м, до автомобильной дороги 1 категории – 225 м, до отдельно стоящего нежилого строения – 175м.

Минимально допустимые расстояния от газопровода давлением до 1,2 МПа до зданий и сооружений должны приниматься в зависимости от давления газопровода не менее, указанных в Приложениях Б, В СП 62.13330.2011* Газораспределительные системы.

К примеру, для подземного стального газопровода условным диаметром 100 мм, давлением свыше 0,1МПа и до 0,3 МПа -охранная зона – 2 м с каждой стороны газопровода, а минимально допустимое расстояние до фундамента жилого дома – 4 м, до бордюрного камня автомобильной дороги – 1,5 м.

Зоны сетевой безопасности

Наши организационные ИТ-среды постоянно меняются под влиянием таких факторов, как удаленная работа, облачные технологии и политики BYOD (принесите собственное устройство). Это требует наличия модульной и динамической архитектуры, обеспечивающей гибкость при сохранении жесткой позиции безопасности. Один из основных способов добиться этого — использование зон сетевой безопасности, которые мы рассмотрим в этом сообщении в блоге.Мы рассмотрим общие типы зон безопасности, а также рассмотрим политику фильтрации зон для каждого из них.

Зоны сетевой безопасности

Зона безопасности — это часть сети, для которой установлены определенные требования безопасности. Каждая зона состоит из одного интерфейса или группы интерфейсов, к которым применяется политика безопасности. Эти зоны обычно разделяются с помощью устройства уровня 3, такого как межсетевой экран.

В очень широком смысле брандмауэр используется для отслеживания трафика, направляемого в сеть и исходящего из нее..jpg) Трафик разрешен или запрещен на основе заранее определенного набора правил, который называется списком управления доступом или ACL для краткости. Хотя существует множество различных типов межсетевых экранов, межсетевой экран должен иметь следующие свойства:

Трафик разрешен или запрещен на основе заранее определенного набора правил, который называется списком управления доступом или ACL для краткости. Хотя существует множество различных типов межсетевых экранов, межсетевой экран должен иметь следующие свойства:

- Должен быть устойчивым к атакам

- Должна иметь возможность проверять трафик между сетями

- Обязательно иметь возможность фильтровать трафик

Количество сетей, которые мы можем создать на брандмауэре, зависит от количества доступных физических портов.Вообще говоря, стандартная реализация брандмауэра предполагает разделение доверенного и ненадежного трафика. Правильная реализация брандмауэра создает две основные зоны безопасности, известные как внутри и за пределами .

внутри или доверенная зона зона также называется частной зоной . Как следует из названия, эта зона содержит активы и системы, к которым не должен получать доступ кто-либо за пределами организации. Сюда входят рабочие станции пользователей, принтеры, закрытые серверы и все остальное, что считается внутренним ресурсом. Найденным здесь устройствам в сети назначены частные IP-адреса.

Сюда входят рабочие станции пользователей, принтеры, закрытые серверы и все остальное, что считается внутренним ресурсом. Найденным здесь устройствам в сети назначены частные IP-адреса.

Номер за пределами ненадежной зоны или также известен как общедоступная зона . Эта зона считается неподконтрольной организации и может рассматриваться как общедоступный Интернет.

Третья основная зона безопасности называется DMZ или демилитаризованная зона .Ресурсы в DMZ требуют внешнего доступа из внешней зоны. Обычно в демилитаризованной зоне можно увидеть общедоступные серверы, такие как серверы электронной почты, веб-серверы или серверы приложений. DMZ обеспечивает публичный доступ к этим ресурсам, не подвергая риску частные ресурсы внутри зоны.

Политики фильтрации зон

В случае зон сетевой безопасности брандмауэр применяет политику управления доступом, определяя, какой трафик разрешен для прохождения между настроенными зонами. В этой общей трехзонной реализации должно быть несколько рекомендуемых политик зональной фильтрации:

В этой общей трехзонной реализации должно быть несколько рекомендуемых политик зональной фильтрации:

- Внутри-наружу и Внутри-к DMZ : Трафик, исходящий изнутри, проверяется по мере его продвижения к внешней стороне или DMZ.Примеры включают в себя запрос сотрудником веб-страницы с общедоступного веб-сервера или доступ к любому ресурсу в демилитаризованной зоне. Этот тип трафика разрешен с очень небольшими ограничениями, если таковые имеются.

- Outside-to-Inside: Трафик, исходящий извне и идущий внутрь, полностью блокируется, если только этот трафик не является ответом на запрос от внутреннего ресурса. Например, если внутренний пользователь запрашивает веб-страницу с общедоступного веб-сервера, этот внешний трафик разрешен.Соединения, исходящие из общедоступной сети и не являющиеся ответом на запрос, будут отклонены.

- DMZ в внутреннюю часть: Трафик, исходящий из DMZ и идущий внутрь, также полностью блокируется, если только этот трафик не является ответом на законный запрос изнутри.

- За пределами DMZ: Трафик, исходящий извне и направляющийся в DMZ, проверяется межсетевым экраном и выборочно разрешается или запрещается. Могут передаваться определенные типы трафика, такие как трафик электронной почты, HTTP, HTTPS или DNS.Также обратите внимание, что ответы из DMZ обратно во внешнюю среду будут динамически разрешены. Другими словами, межсетевой экран будет динамически открывать порт, чтобы разрешить требуемый трафик из DMZ вовне по мере необходимости.

- DMZ на внешнюю территорию: Трафик, исходящий из DMZ и движущийся наружу, выборочно разрешается на основе требований к услугам и правил межсетевого экрана. Например, если в демилитаризованной зоне есть почтовый сервер, который необходимо реплицировать с почтовым сервером в другом месте, политика брандмауэра должна разрешать этот тип трафика.

Всего наилучшего,

Чарльз Джадд — инструктор

CCNA Security, CCNA R / S, BS Network Security

охранных зон: определение и цель

Уровни безопасности

Сеть может иметь несколько зон безопасности с несколькими уровнями безопасности в каждой зоне. Уровни безопасности зависят от данных, которые необходимо защитить. Критические данные будут иметь наивысший уровень безопасности с наибольшим количеством ограничений.Основными задачами зон безопасности являются защита сети, обнаружение злоумышленников, сдерживание атак и предотвращение проникновения этих помех во внутреннюю сеть. Даже при наличии зон безопасности в сети каждая зона должна поддерживать определенный уровень связи. Системы и компоненты в сети, независимо от зоны безопасности, к которой они относятся, по-прежнему совместно используют ресурсы в сети, такие как ведение журнала, аудит системы и средства контроля доступа.

Уровни безопасности зависят от данных, которые необходимо защитить. Критические данные будут иметь наивысший уровень безопасности с наибольшим количеством ограничений.Основными задачами зон безопасности являются защита сети, обнаружение злоумышленников, сдерживание атак и предотвращение проникновения этих помех во внутреннюю сеть. Даже при наличии зон безопасности в сети каждая зона должна поддерживать определенный уровень связи. Системы и компоненты в сети, независимо от зоны безопасности, к которой они относятся, по-прежнему совместно используют ресурсы в сети, такие как ведение журнала, аудит системы и средства контроля доступа.

Внутри каждой зоны безопасности есть уровень доверия или зона доверия, которая обеспечивает совместное использование ресурсов и обмен данными между зоной безопасности более высокого уровня и зоной безопасности более низкого уровня.Возьмем, например, веб-сервер, который должен иметь возможность связываться с серверами приложений, чтобы гарантировать публикацию данных для пользователей. В свою очередь, серверы приложений должны иметь возможность связываться с серверами баз данных для получения необходимых данных. Несмотря на то, что каждый сервер находится в отдельной зоне безопасности с разными уровнями функций безопасности, существует зона доверия, которая позволяет совместно использовать ресурсы между каждым сервером.

В свою очередь, серверы приложений должны иметь возможность связываться с серверами баз данных для получения необходимых данных. Несмотря на то, что каждый сервер находится в отдельной зоне безопасности с разными уровнями функций безопасности, существует зона доверия, которая позволяет совместно использовать ресурсы между каждым сервером.

Типы зон безопасности

Перед внедрением зон безопасности вы должны определить, что вы хотите защитить в своей сети.Оттуда вы можете приступить к созданию различных зон безопасности. Давайте обсудим некоторые зоны безопасности, которые можно установить.

Неконтролируемая зона

Неконтролируемая зона является общественным достоянием, например Интернетом. Она не может контролироваться внутренней организацией, поэтому эта зона считается ненадежной, поскольку может рассматриваться как серьезная угроза безопасности из-за ограниченного контроля, который может быть установлен в этом типе зоны.

Контролируемая зона

Контролируемая зона может быть интранет-сетью организации или демилитаризованной зоной (DMZ) . DMZ — это подсеть в сети организации. Это может быть физическое или логическое. DMZ позволяет получить доступ к ненадежной зоне, такой как Интернет, но не может вернуться к внутренней сетевой системе. Интранет — это внутренняя сеть организации, которая защищена одним или несколькими брандмауэрами и имеет средний уровень ограничений с определенными элементами управления для мониторинга сетевого трафика. Например, пользователь может не иметь доступа к определенному веб-сайту со своей обычной рабочей станции, подключенной к интрасети.Однако они могут иметь доступ к веб-сайту в системе DMZ из-за более низкого уровня ограничений.

DMZ — это подсеть в сети организации. Это может быть физическое или логическое. DMZ позволяет получить доступ к ненадежной зоне, такой как Интернет, но не может вернуться к внутренней сетевой системе. Интранет — это внутренняя сеть организации, которая защищена одним или несколькими брандмауэрами и имеет средний уровень ограничений с определенными элементами управления для мониторинга сетевого трафика. Например, пользователь может не иметь доступа к определенному веб-сайту со своей обычной рабочей станции, подключенной к интрасети.Однако они могут иметь доступ к веб-сайту в системе DMZ из-за более низкого уровня ограничений.

Зона ограниченного доступа

Зона ограниченного доступа является строго контролируемой зоной, которая не должна иметь никакого доступа к ненадежной зоне. В этой зоне могут находиться критически важные данные и работающие в ней системы. Эта зона будет иметь наивысший уровень безопасности и строгие правила брандмауэра для контроля всего входящего и исходящего трафика.

Создание зон безопасности

При создании зон безопасности в сети необходимо учитывать несколько факторов.Эти факторы включают определение требований, сопоставление шаблонов связи, создание схемы IP-адреса для предприятия, определение сегментации сети, определение контрольных точек и реализацию контроля доступа.

Корпоративная организация должна определить, какие данные и системы они хотят объединить в кластер, от наиболее важных данных и системы до наименее критических данных. После того, как кластеры определены, они организуют и устанавливают коммуникационный проводник между каждой зоной.Это может определяться требованиями и имеет решающее значение для обеспечения успешной связи в зоне безопасности.

Теперь организации необходимо установить схему IP-адресов. Это поможет с контролем доступа и будет использоваться для аудита, ведения журналов, правил брандмауэра, списков контроля доступа (ACL) для маршрутизаторов, а также поможет определить политики безопасности, которые необходимо будет реализовать для каждой зоны.

Сегментация сети — следующий шаг. Хотя он может показаться похожим на зоны безопасности, он совершенно другой и работает вместе с созданием зон безопасности. Сегментация сети — это физическая или логическая изоляция одного или нескольких уровней в зоне безопасности. Как только эти сегменты будут идентифицированы, вы можете начать определять свою контрольную точку для каждой зоны. На этом этапе вы также определяете дополнительные элементы управления, такие как функции мониторинга и предупреждения о трафике.

Последний шаг — внедрение контроля доступа. Существует два типа контроля доступа: активный и пассивный. Активные элементы управления активно блокируют нежелательный трафик, в то время как пассивные элементы управления просто отслеживают трафик.

Краткое содержание урока

В этом уроке мы определили зоны безопасности и их важность в сети организации. Мы также обсудили типы охранных зон: неконтролируемых , контролируемых и ограниченных . Мы определили демилитаризованную зону и интрасеть в сети организации. Наконец, мы обсудили факторы, которые следует учитывать при создании зон безопасности.

Мы определили демилитаризованную зону и интрасеть в сети организации. Наконец, мы обсудили факторы, которые следует учитывать при создании зон безопасности.

Лучшая сегментация зоны безопасности межсетевого экрана для оптимальной сетевой безопасности

Главная / Блог / Лучшая сегментация зоны безопасности межсетевого экрана для оптимальной сетевой безопасностиЛучшая сегментация зоны безопасности межсетевого экрана для оптимальной безопасности сети

Автор Джеральдин Хант в сб, 13 января 2018 г.

Аппаратные межсетевые экраны являются краеугольным камнем сетевой безопасности почти для всех сетей TCP / IP.Сетевой брандмауэр обеспечивает базовую защиту от атак на ИТ-системы и цифровые информационные ресурсы, от сетей SOHO и SMB до крупных корпоративных сред. Хотя границы современных сетей расширяются за пределы периметра межсетевого экрана, большинство сетей по-прежнему имеют четко определенную структуру, которая включает внутреннюю сетевую зону, внешнюю ненадежную сетевую зону и другие дополнительные промежуточные зоны безопасности.

Зону безопасности можно определить как сегмент сети, в котором размещается группа систем с аналогичными требованиями к защите информации.Другими словами, зона безопасности — это обычно подсеть сети Layer3, к которой подключены несколько хостов (серверов, рабочих станций и т. Д.). Затем трафик в эту конкретную сеть и из нее контролируется межсетевым экраном на уровне IP и порта или даже на уровне приложения.

Сегментация зоны безопасности периметра для корпоративных сетейНе существует единой топологии сети периметра, подходящей для любой корпоративной сети. Каждая сеть имеет свои уникальные требования и функции; поэтому сеть должна адаптироваться соответственно для удовлетворения потребностей бизнеса.

Однако существует «передовой» подход к реализации периметра сети, который обеспечивает повышенную безопасность и защиту данных от сетевых атак. Этот подход проиллюстрирован на диаграмме ниже. Опять же, приведенная выше топология сети является просто примером, который мы видели реализованным во многих корпоративных средах, но он может иметь разные варианты (например, использование двух брандмауэров вместо одного, только одна зона DMZ вместо двух и т. Д.).

Д.).

Предлагаемая выше сеть периметра включает две DMZ (демилитаризованные зоны), а именно DMZ1 и DMZ2, а также внутреннюю зону.Стрелки красной линии указывают разрешенный поток трафика от межсетевого экрана.

Зоны DMZЗона DMZ — это изолированная подсеть уровня 3, к которой подключенные узлы обычно доступны в общедоступном Интернете для предоставления услуг пользователям (Интернет, электронная почта, DNS и т. Д.). Поэтому они наиболее уязвимы для атак. В связи с повышенным потенциалом атак на эти узлы, они помещаются в демилитаризованную зону (DMZ), чтобы минимизировать ущерб внутренней защищенной сети в случае взлома одного из этих серверов.

В сети сегментации периметра, которую мы предлагаем на диаграмме выше, у нас есть две зоны DMZ, чтобы обеспечить наилучшую защиту внутренней зоны.

DMZ1 В этой зоне размещаются общедоступные серверы, которые должны быть доступны из Интернета. В этой зоне обычно размещаются такие службы, как Интернет, электронная почта, DNS, прокси и т. Д. Брандмауэр должен разрешать трафик из Интернета только в направлении DMZ1 (см. Линию трафика 1 выше). Кроме того, должны быть разрешены только необходимые порты TCP / UDP (например, 80, 443, 25 и т. Д.).

В этой зоне обычно размещаются такие службы, как Интернет, электронная почта, DNS, прокси и т. Д. Брандмауэр должен разрешать трафик из Интернета только в направлении DMZ1 (см. Линию трафика 1 выше). Кроме того, должны быть разрешены только необходимые порты TCP / UDP (например, 80, 443, 25 и т. Д.).

Это промежуточная зона, необходимая для размещения серверов приложений, серверов баз данных и т. Д., К которым осуществляется косвенный доступ из Интернета через зону DMZ1. Например, лучшие практики безопасности предполагают, что веб-сервер, который обращается к данным из базы данных, не должен быть установлен на том же физическом компьютере, что и сервер базы данных. Поэтому мы предлагаем разместить сервер базы данных в DMZ2.

Кроме того, интерфейсный веб-сервер, который взаимодействует с сервером веб-приложений, также должен быть помещен в две отдельные зоны безопасности.

Вышеупомянутая схема защищает внутреннюю зону еще больше, поскольку любой взлом серверов базы данных или приложений (через серверы DMZ1) не приведет к доступу к защищенной внутренней сети.

Межсетевой экран должен разрешать доступ к DMZ2 из DMZ1 только на требуемых портах (см. Линию трафика 2 на схеме). Кроме того, DMZ2 может иметь ограниченный доступ к внутренней зоне (линия трафика 3) и из нее для некоторых особых случаев (например, доступ к внутреннему серверу управления, для резервного копирования, для аутентификации во внутренней Active Directory и т. Д.).

Зона внутренней безопасности В этой зоне обычно находятся рабочие станции внутренних пользователей и другие важные серверы, такие как файловые серверы, серверы Active Directory, внутренние базы данных, специализированные приложения (ERP, бухгалтерское программное обеспечение) и т. Д. Брандмауэр не должен разрешать прямой доступ из Интернета к этой внутренней сети. Более того, исходящий веб-трафик от пользователей в этой сети может использовать прокси-сервер HTTP (см. Линия трафика 4), расположенный в DMZ1, для доступа в Интернет.Существует бесчисленное множество топологий сетевого периметра, которые могут быть реализованы компаниями для удовлетворения потребностей своего бизнеса. Вышеупомянутое обсуждение является предложением надежной сегментации зон межсетевого экрана для достижения надежной сетевой безопасности в корпоративной среде. Используйте это, и это должно обеспечить надежную сетевую безопасность.

Вышеупомянутое обсуждение является предложением надежной сегментации зон межсетевого экрана для достижения надежной сетевой безопасности в корпоративной среде. Используйте это, и это должно обеспечить надежную сетевую безопасность.

Вы — ИТ-специалист, который хочет обеспечить защиту конфиденциальных данных и устройств клиентов и сотрудников? Поговорите со специалистом по безопасности или Напишите нам на info @ titanhq.com с любыми вопросами.

Определение и значение зоны безопасности

Зона безопасности — это определенная часть сети, к которой применяются определенные протоколы безопасности и правила. Эти протоколы будут различаться в зависимости от зоны. Традиционно тремя уровнями зон сетевой безопасности являются: 1) внешняя зона, такая как Интернет; 2) промежуточная зона, часто включающая межсетевой экран; и 3) доверенная внутренняя или частная сеть. Этой внутренней зоной могут быть все частные ресурсы компании, такие как их подключенные сети, IP-адреса и приложения. Внешняя зона является общедоступной, часто запрашивая доступ к частям частной сети: например, пользователь Интернета ищет веб-страницу компании.

Внешняя зона является общедоступной, часто запрашивая доступ к частям частной сети: например, пользователь Интернета ищет веб-страницу компании.

Промежуточная зона безопасности часто известна как демилитаризованная зона (или DMZ). В этой средней зоне взаимодействуют внешняя и внутренняя сети. В этой средней зоне будет использоваться межсетевой экран; он фильтрует трафик и запросы из общедоступной внешней сети в частную. В традиционной структуре сетевой зоны DMZ подвергается тщательному мониторингу, потому что именно там пользователи Интернета или трафик из общедоступных сетей с наибольшей вероятностью попадут в частную сеть и потенциально могут получить доступ к конфиденциальным данным.DMZ может включать в себя места, где взаимодействуют внутренние и внешние серверы, такие как веб-сайты и серверы системы доменных имен.

Традиционная сегментация сети против микросегментации

Зоны безопасности обычно основаны на технологиях периметра, таких как брандмауэры, для фильтрации всего трафика и запросов, поступающих из внешних сетей. Это традиционная сегментация сети: вся частная сеть компании окружена мерами безопасности. Но внутри практически нет защиты.Если злоумышленник преодолеет межсетевой экран, он получит доступ ко всем приложениям и платформам, подключенным к внутренней сети.

Это традиционная сегментация сети: вся частная сеть компании окружена мерами безопасности. Но внутри практически нет защиты.Если злоумышленник преодолеет межсетевой экран, он получит доступ ко всем приложениям и платформам, подключенным к внутренней сети.

Лучше внедрить микросегментацию, особенно для крупных организаций с более конфиденциальными данными. Микросегментация также устанавливает зоны безопасности в частной сети, не полагаясь на безопасность каждого бит трафика, проходящего через межсетевой экран. Создание небольших зон безопасности, каждая из которых имеет свои собственные протоколы (которые могут различаться в зависимости от приложения или платформы), лучше подходит для больших сетей на случай, если злоумышленник получит к ним доступ.Нулевое доверие — это аналогичный подход к безопасности.

OpenShift и зоны сетевой безопасности: подходы к сосуществованию

Введение

Kubernetes и, следовательно, OpenShift используют модель плоской программно-определяемой сети (SDN), что означает, что все модули в SDN находятся в одной логической сети. В традиционных сетевых реализациях используется модель зонирования, в которой разные сети или зоны предназначены для определенных целей, с очень строгими правилами связи между каждой зоной.При внедрении OpenShift в организациях, использующих зоны сетевой безопасности, эти две модели могут противоречить друг другу. В этой статье мы разберем несколько вариантов сосуществования. Но сначала давайте разберемся с двумя сетевыми моделями более подробно.

В традиционных сетевых реализациях используется модель зонирования, в которой разные сети или зоны предназначены для определенных целей, с очень строгими правилами связи между каждой зоной.При внедрении OpenShift в организациях, использующих зоны сетевой безопасности, эти две модели могут противоречить друг другу. В этой статье мы разберем несколько вариантов сосуществования. Но сначала давайте разберемся с двумя сетевыми моделями более подробно.

Модель зоны сетевой безопасности

Сетевые зоныбыли широко распространенным подходом к обеспечению безопасности сетевой архитектуры. Общая идея состоит в том, чтобы создать отдельные сети, каждая из которых имеет определенную цель. Каждая сеть содержит устройства с одинаковыми профилями безопасности.Связь между сетями тщательно изучается и контролируется правилами брандмауэра (защита периметра).

Обычно сетевая архитектура бывает трехуровневой, как показано здесь:

В этой архитектуре каждый уровень сверху вниз представляет зону с повышенной безопасностью и доверием. Первый уровень называется демилитаризованной зоной (DMZ) и открыт для доступа в Интернет. На внутреннем уровне обычно находятся приложения, а на уровне базы данных — база данных и другие хранилища данных.

Первый уровень называется демилитаризованной зоной (DMZ) и открыт для доступа в Интернет. На внутреннем уровне обычно находятся приложения, а на уровне базы данных — база данных и другие хранилища данных.