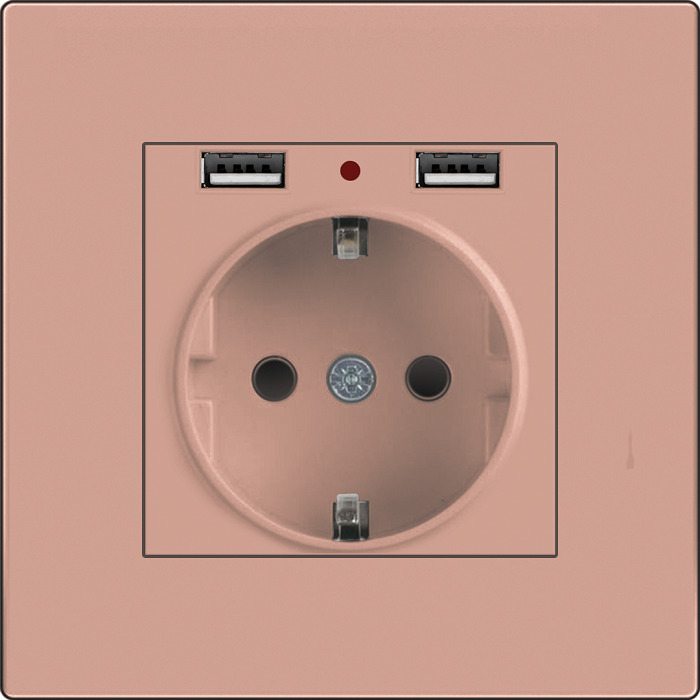

Розеточная группа: Розеточная группа | ЭЛЕКТРОЦЕНТР — Розничный магазин завода АО «НП» «ПОДОЛЬСККАБЕЛЬ»

Разделение электропроводки на группы: примеры, схемы, правила

Хорошим тоном при проектировании электрических сетей в квартире или доме считается разбивка кабельных линий на несколько групп потребителей. Различают розеточную линию, осветительную, а также отдельные силовые ветви для водонагревателей, электропечей, стиральных машин, системы кондиционирования и т.д. В этой статье мы расскажем, как выполняется разделение электропроводки на группы, а также предоставим примеры и схемы правильного разветвления электросети.

Для чего это нужно

Во-первых для удобства обслуживания. Во-вторых для безопасности эксплуатации электропроводки. Если в какой-либо группе произошел сбой, она отключается, не воздействуя на остальные. К примеру, при грамотном разделении электросети замкнувший ТЭН калорифера не обесточит весь дом и не придется в темноте на ощупь устранять причину аварии, бродить по квартире или дому к щитовой.

В былые времена при проектировании жилья, требования к проводке отличались от сегодняшних, и многие обычные сейчас для нас электроприборы отсутствовали в обиходе.

Правила разбивки

Правильным разделением электропроводки в доме и квартире на сегодняшний день является проведение для каждой комнаты отдельной линии для розеток, отдельной для освещения.

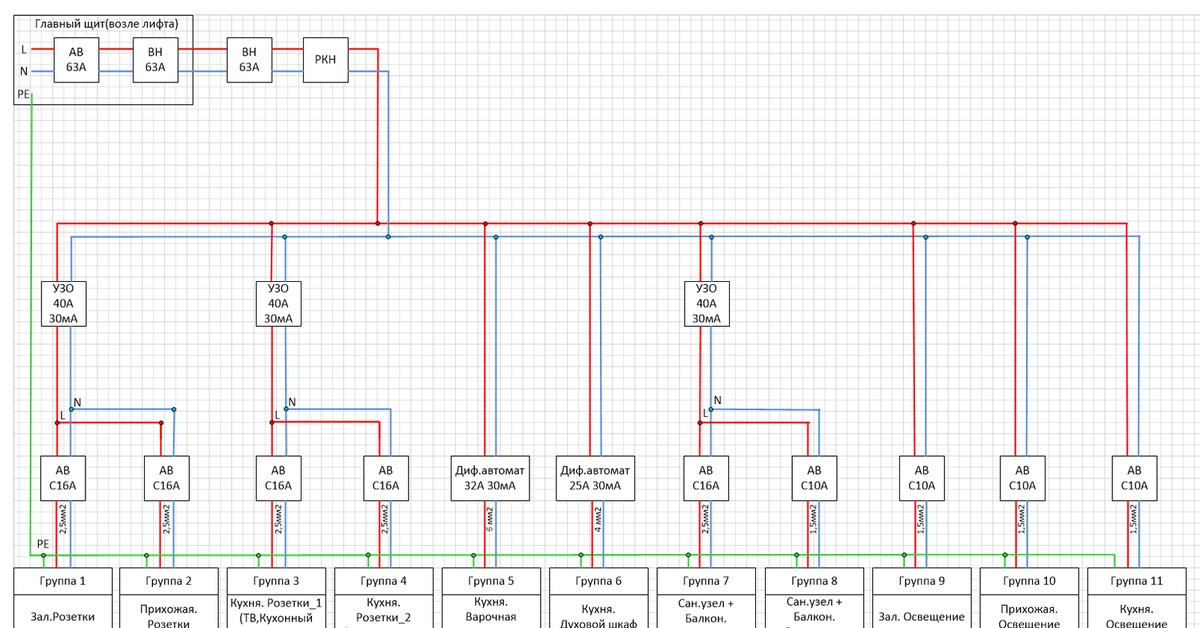

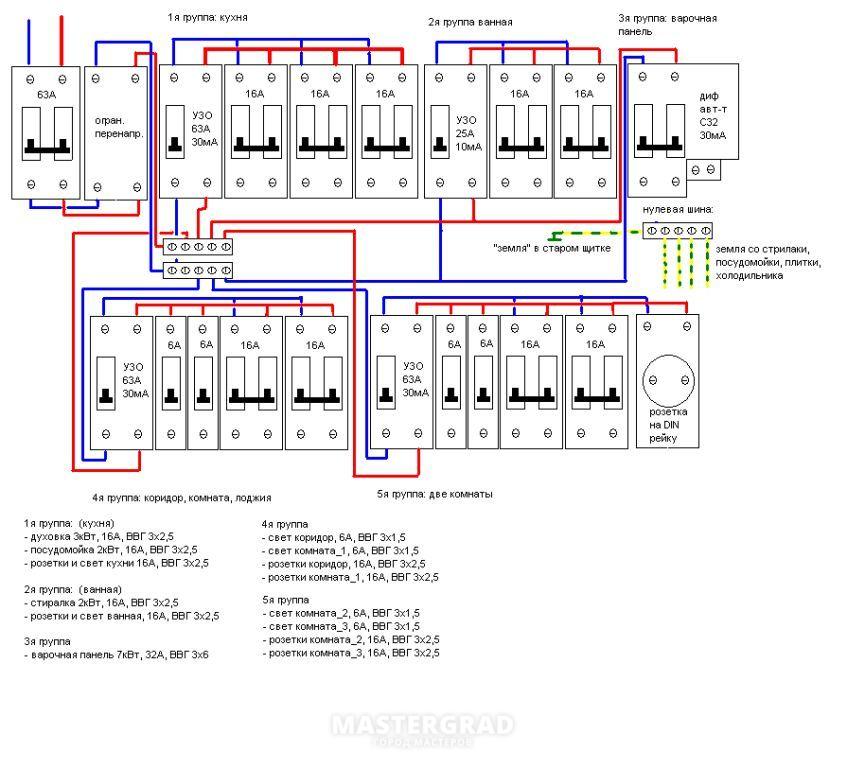

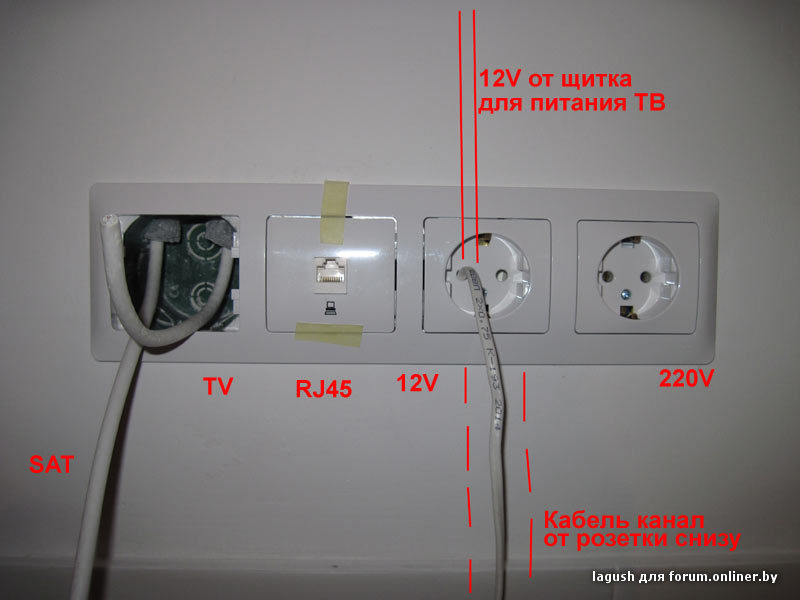

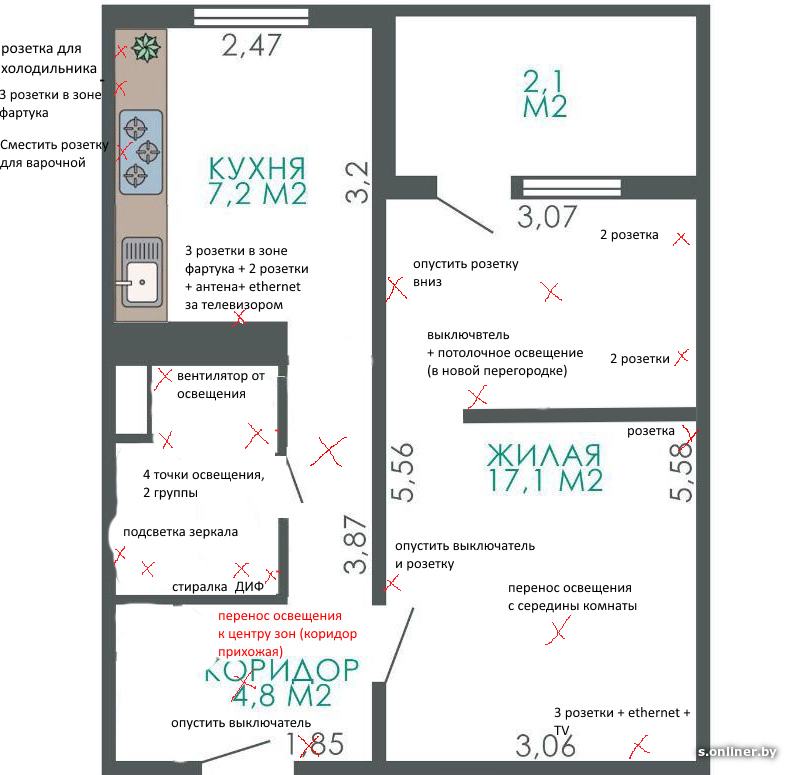

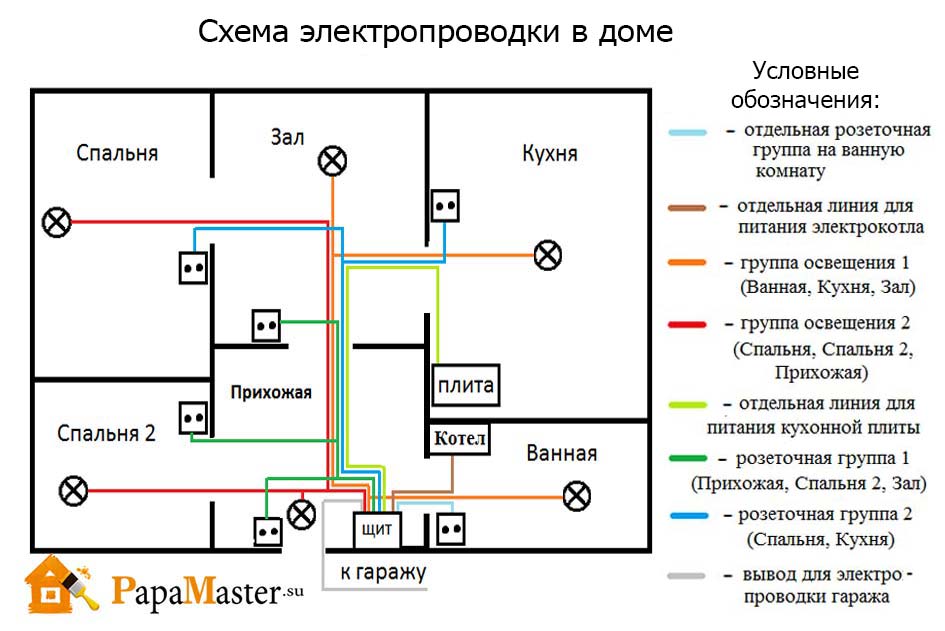

К тому же отдельной линией проводят кабель к мощным потребителям. Чтобы наглядно разобраться и понять, что такое разделение электрики на группы, рассмотрим графические изображения. Представлена электрическая план-схема:

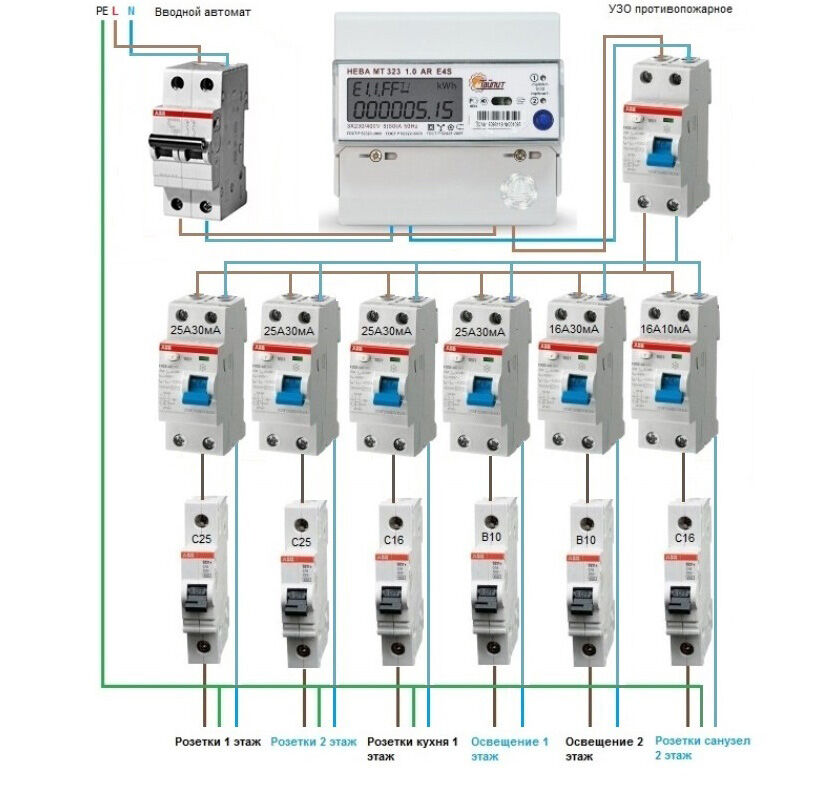

В данной схеме трехфазный ввод в дом распределен по группам электропотребителей. В качестве вводного кабеля, от счетчика, используется ВВГнг 5*10, пять жил сечением 10 квадратных мм. Для защиты ввода в щит установлен автоматический выключатель ВА 40 А.

Первая группа (подключена от фазы L1) — это освещение, устанавливается автомат 10 А, провод на на них ВВГнг 3*1.5 мм. Вторая — это потребители санузла и ванной, установлено устройство защитного отключения, УЗО 10А-10mA.

Данная схема разделения проводки на группы приведена в качестве примера, для помощи домашним мастерам разобраться и на примере помочь научится читать схемы, а также составлять их, исходя из собственных наработок. В качестве недорогого и простого решения разбивки электропроводки для хрущевки, можно использовать схему приведенную ниже, с распределенной нагрузкой на потребителей.

В качестве недорогого и простого решения разбивки электропроводки для хрущевки, можно использовать схему приведенную ниже, с распределенной нагрузкой на потребителей.

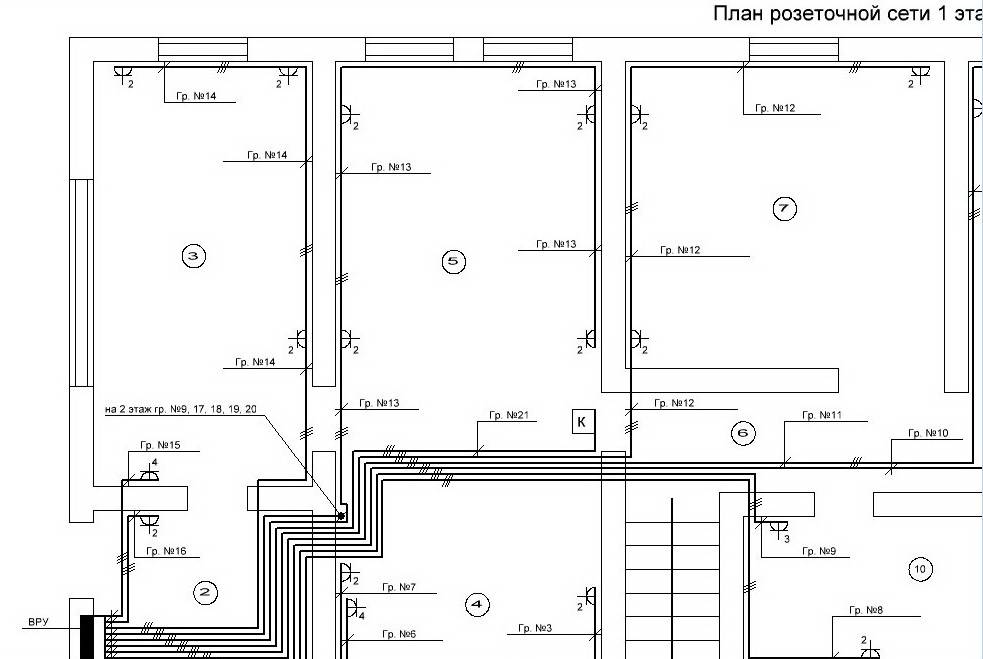

Также добавлено визуальное изображение, план-схема проводки на плане квартиры. При вновь проложенной электропроводке необходимо составлять подобную схему распределения, для того чтобы в дальнейшем облегчить поиск неисправности или же модернизацию проводки, добавление точек потребителей.

Также рекомендуем вам ознакомиться со схемой электропроводки в двухкомнатной квартире!

Чтобы закрепить прочитанный материал, предлагаем вам ознакомиться с видео уроками, на которых доходчиво и наглядно демонстрируется, как разделить проводку в квартире или доме на линии:Вот собственно и все, что мы хотели рассказать вам о правильном разделении электропроводки на группы. Надеемся, предоставленные примеры помогли вам понять, зачем нужна разбивка электрики и как ее правильно осуществить!

Надеемся, предоставленные примеры помогли вам понять, зачем нужна разбивка электрики и как ее правильно осуществить!

Будет интересно прочитать:

Электропроводка на кухне

В современной квартире кухня является комнатой с наибольшим электропотреблением. В ней сосредоточена большая часть электроприборов с максимальным энергопотреблением.

Ниже приведена таблица энергопотребления приборов, расположенных на кухне:

Стандартное энергопотребление всех приборов на современной кухне составляет от 9 до 15 кВт. Хотя одновременно все электроприборы вряд ли будут работать, проводку лучше сделать с запасом мощности.

Теперь попробуем разобраться, как правильнее рапределить элетроприборы по группам.

Очевидно что приборы с большим электропотреблением необходимо подключить к отдельной группе; отдельно необходимо будет выделить розеточную группу общего применения; как правило сегодня пол на кухне покрывают плиткой, поэтому разумно полы сделать тёплыми, так будет более комфортно – это ещё одна группа; само-собой освещение – это тоже отдельная группа.

Итак, что получается в итоге:

| Группа | Электроприбор | Автоматзащиты | Сечение кабеля |

| гр. 1 | варочная поверхность | 40 А | 4,0 мм2 |

| гр. 2 | духовой шкаф | 16 А | 2,5 мм2 |

| гр. 3 | встроенная СВЧ-печь | 16 А | 2,5 мм2 |

| гр. 4 | посудомоечная машина | 16 А | 2,5 мм2 |

| гр. 5 | стиральная машина | 16 А | 2,5 мм2 |

| гр. 6 | водонагреватель | 16 А | 2,5 мм2 |

гр. |

розеточная группа общего пиминения | 16 А | 2,5 мм2 |

| гр. 8 | тёплый пол | 16 А | 2,5 мм2 |

| гр. 9 | освещение | 10 А | 1,5 мм2 |

Неплохо получилось! Учитывая что ещё может добавиться одна розеточная группа общего применения (всё зависит от того сколько электроприборов небольшой мощности вы планируете включать одновременно, и от удобства расположения розеток), то жгут проводов получается приличный, поэтому в некоторых случаях целесообразнее протянуть на кухню один кабель сечением 6 мм 2, поставить отдельный групповой щит с автоматами защиты и всю проводку выполнять уже от него.

Для подключения приборов мощностью свыше 3,5 кВт необходимы либо клемник, либо обособленная розетка, выдерживающие силу тока от 16 до 32 ампер.

Теперь, о том как мы будем выполнять защиту электрических цепей. В целом целесообразно поставить один АВДТ на все электропотребители и особо не заморачиваться, но у нас обязательно будут холодильник и морозильник и не желательно, чтобы они отключались при неисправности, скажем электродуховки. Поэтому лучше поступить следующим образом: АВДТ1 — на варочную поверхность; АВДТ2 – на духовой шкаф, встроенную СВЧ-печь, посудомоечную машину, стиральную машину, водонагреватель; АВДТ3 – на розеточную группу общего применения.

На рисунке ниже показано как это будет выглядеть на практике:

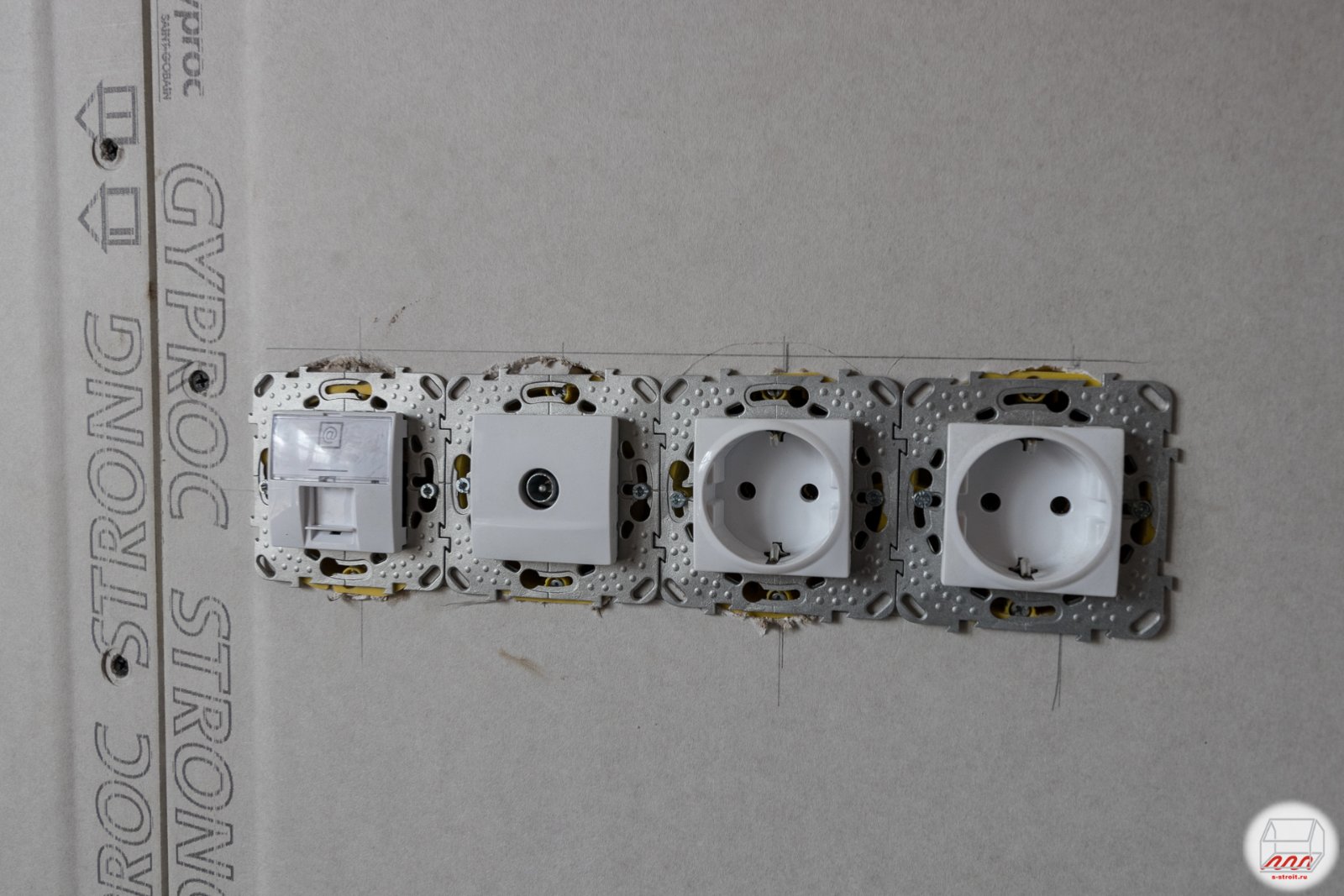

С электроприборами разобрались, следующий этап – это разметка местоположения розеток и прокладка кабелей.

Розетки естественно располагаются в соответствии с дизайн-проектом кухонного гарнитура, выключатель вспомогательного освещения лучше расположить вместе с одной из розеточных групп для удобства включения. Светильники вспомогательного освещения лучше расположить в подвесном потолке, если такой имеется на расстояние 50 – 55 см.

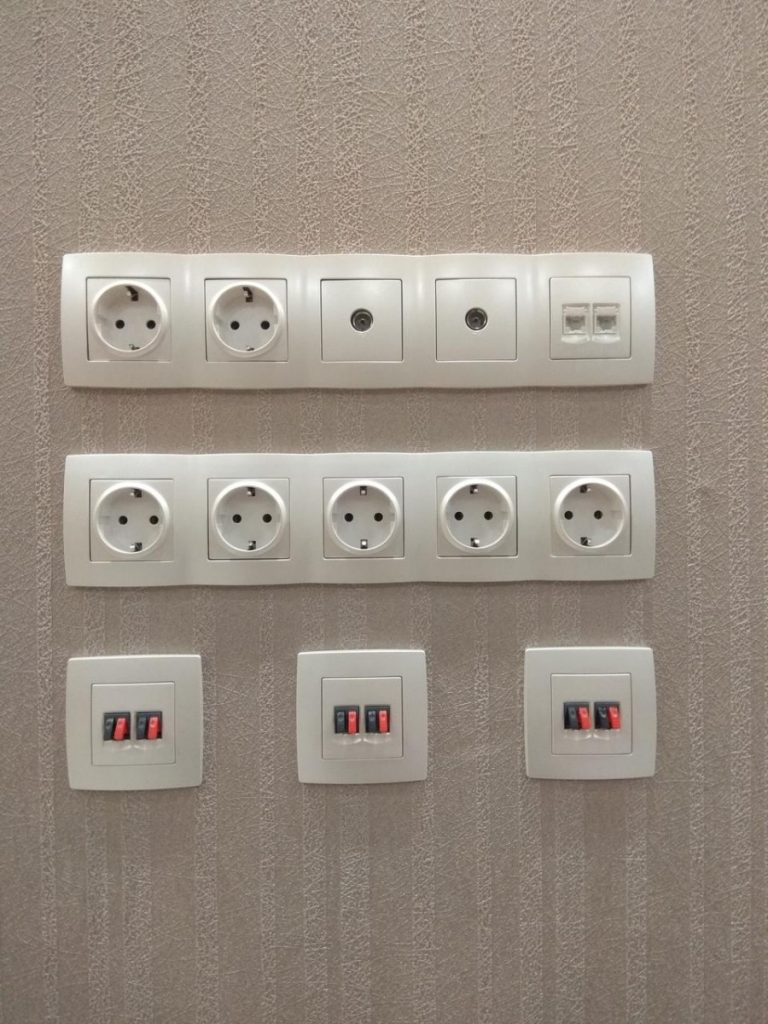

Один из вариантов расположения розеток приведён на рисунке ниже:

Ставить розетки под гарнитуром на уровне 8 см. от пола мы не рекомендуем, так как это крайне неудобно, да и небезопасно, если вы случайно разольёте воду, она легко попадёт в розетки.

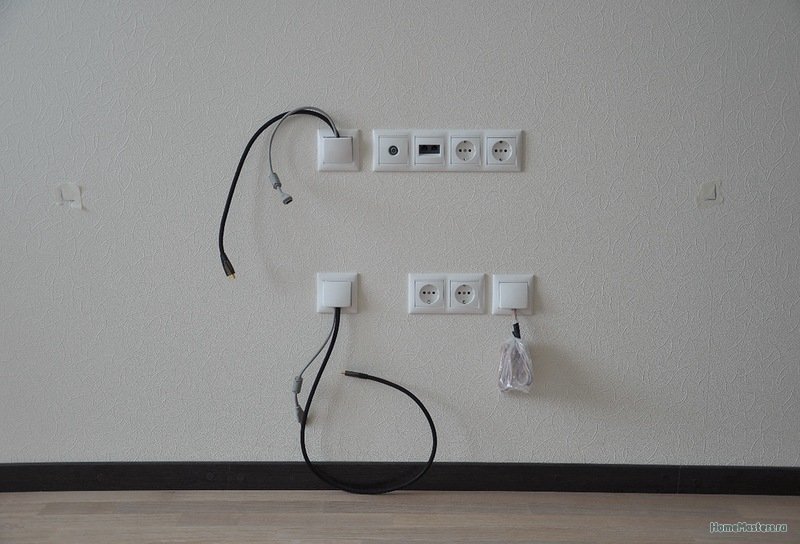

Теперь об прокладке проводов. На рис.1, показан вариант, как лучше не делать! Навесных шкафов на кухне большое количество, и попасть в электропроводку саморезом можно довольно легко! Лучше расположить провод горизонтально на уровне 50 – 60 см. от пола, уж тут то точно ничего не прибивается, да и плиткой эту часть стены как правило не закрывают.

На рис.2 показан вариант прокладки электропроводки и расположение розеток на реально выполненном объекте/

Количество розеток, располагаемых над столешницей определяет заказчик исходя из своих потребностей. Очень многие домохозяйки любят смотреть телевизор на кухне, а уж если это большая кухня в частном доме, то необходимо предусмотреть розетку для телевизора и антенный выход! Кроме того не помешает розетка над подоконником, мало ли вы захотите к Новому Году развешать гирлянду на окне, или включите искусственное освещение для цветов.

Такая вот получается кухонька!

В заключение приведу два проекта расположения мебели кухонных гарнитуров с привязкой розеток и вспомогательного освещения рабочей зоны.

Ну вот и всё, если у вас возникли вопросы воспользуйтесь нашей электронной почтой [email protected], попробуем на них квалифицированно ответить. В строке письма «тема» пишите: «вопрос: электропроводка накухне».

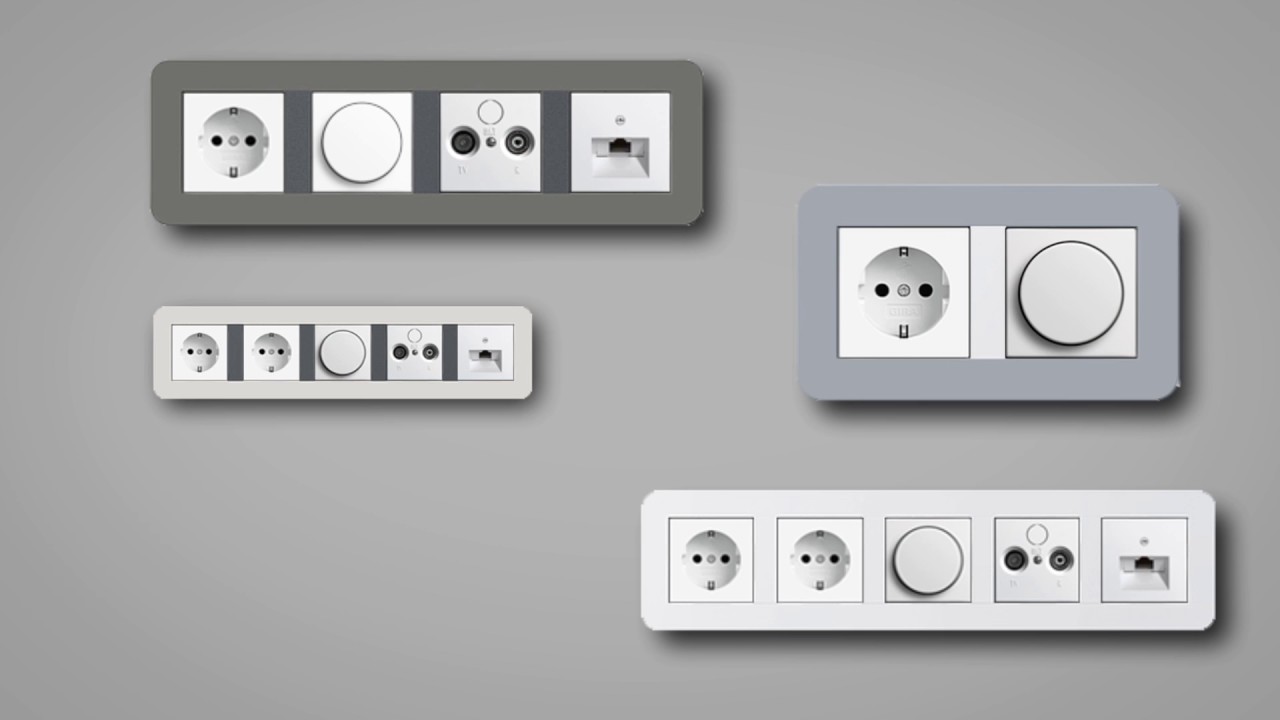

Розеточные блоки выдвижные, настольные, в столешницу

Блоки для установки механизмов электропитания (розеточные комплексы) накладного и скрытого монтажа

Несмотря на то, что организационная офисная техника и домашняя всеобщая телевизация и компьютеризация заставляет человека потесниться, занимая все больший объем помещения, и расставляя хитроумные петельные ловушки удлинителей, выход есть.

Компании, занимающиеся производством кабельного оборудования, придумывают все более оригинальные конструкции для проводниковой закладки и установки механизмов электропитания. Все более популярными у пользователей становятся розеточные блоки, установленные на предметы мебели. Чаще всего, таковыми являются рабочие столы.

Все более популярными у пользователей становятся розеточные блоки, установленные на предметы мебели. Чаще всего, таковыми являются рабочие столы.

Производители предлагают установочные блоки накладного и скрытого монтажа. Наиболее актуальными, с точки зрения эстетического дизайна являются силовые и информационные розеточные комплексы, встроенные заподлицо со столешницей, и выдвижные цилиндрические блоки.

Конструкции любого типа устанавливаются с минимальными затратами времени, сил и профессиональных знаний. Блоки укомплектовываются адаптерами, рамками, зажимами, суппортами и струбцинами с подробной инструкцией по порядку сборки и инсталляции электрических механизмов.

В нашем магазине, вы найдете блоки для модульных разъемов от отечественных и зарубежных производителей, в том числе, от таких известных европейских брендов, как испанская компания Simon и французская корпорация Legrand. Наверняка, вам будут интересны модели российской компании Ecoplast. Последние, нимало не уступая в качестве именитым конкурентам, выделяются невысоким ценовым порогом.

Последние, нимало не уступая в качестве именитым конкурентам, выделяются невысоким ценовым порогом.

Почти все розеточные блоки выполнены в размерах 45х45мм, что соответствует «французскому» стандарту и позволяет увеличить максимальное число модулей в приемнике устройства. Хотя, сам родоначальник «французской» моды, компания Legrand, предлагает вариант для розеток «немецкого» стандарта, с возможностью установки компактных механизмов (45х45) с использованием специальных адаптеров.

Настольные (выдвижные, накладные, встроенные блоки) эффективны для любых видов напольной проводки в кабельных каналах и закладки проводников в пол. На первый взгляд небольшая модульная вместимость (особенно у выдвижных блоков) компенсируется беспрепятственным подводом к каждому рабочему месту. Ни подводка кабеля, ни сама конструкция не создает помех для передвижения людей внутри помещения.

Если у вас возникли вопросы по любому пункту, касающегося комплектации товара и оформления заказа, звоните нашим специалистам и получите подробную консультацию.

Тараканов Денис Иванович (электрик, демонтаж электрики).

Сначала новыеСначала новыеСначала хорошиеСначала плохие

Иван

Пять с плюсом

Установка люстры•Установка розетки•Замена электропроводки

Нужно было сделать розетки на кухне и в ванной. Понравилась быстрота работ, — управились с напарником за один день вместо двух, качество и основательность подхода. Тянуть провода и монтировать розетку в ванной комнате пришлось по чистовой отделке, обошлось без кабель-каналов.

Елена

Установка электрощита•Установка розетки

Добрый день ! Выбирали профессионала , нам повезло с Денисом , человек грамотно выявил недостатки и неисправности ! И без лишней боли о поломок исправил все недостатки ! И сделал как нам надо ! Добавлю ещё , что человек сам видит что надо сделать , что многие кто приходил не видел всей картины неисправностей ! Так что советую данного специалиста !

Игорь

Электрика

Работа выполнена оперативно и качественно. Очень грамотный специалист. Работает с топовым инструментом. Всегда был на связи, предлагал оптимальные решения по недоработкам проекта. Однозначно рекомендую!

Очень грамотный специалист. Работает с топовым инструментом. Всегда был на связи, предлагал оптимальные решения по недоработкам проекта. Однозначно рекомендую!

Сергей

Пять с плюсом

Установка розетки•Установка выключателя•Замена электропроводки

Денис отличный специалист!

Делаем ремонт в старом доме.

Денис посоветовал что, как и где, закупил материал. Все что обговаривали — было сделано! За собой убрали весь мусор. Дал полезные советы о дальнейших действиях!

Однозначно рекомендую этого специалиста!

Сергей

Пять с плюсом

Монтаж электропроводки•Установка электрощита•Установка розетки

Денис делал черновую разводку электрики в новостройке, все очень чëтко. Результат был выше ожиданий, все выглядит честно и эстетично. Рекомендую как специалиста, я оказался очень доволен работой и сотрудничеством.

Ирина

Пять с плюсом

Возведение стен•Устройство проёмов•Установка электрощита

Мы делаем ремонт в своей квартире. Разводка электрики была проведена ремонтной бригадой, но сборку щита решили доверить другому специалисту, и им оказался Денис.

Разводка электрики была проведена ремонтной бригадой, но сборку щита решили доверить другому специалисту, и им оказался Денис.

Что понравилось? Да, все понравилось.

И стоимость работ адекватная, и компетентность Дениса порадовала, и даже закупку материалов для щита он произвёл самостоятельно по вполне адекватным ценам. Очень довольны, что нашли его.

Быстро, в срок он нам все сделал: и щит грамотно собрал (а электрика у нас вовсе непростая, щит у нас порядка 100 модулей ), и даже ошибки нашей ремонтной бригады указал, а также дал грамотные советы.

Думаю обратимся к нему ещё раз на этапе чистовой отделки.

Андрей

Пять с плюсом

Монтаж электропроводки•Монтаж кабель-канала

Все сделано отлично: качественно, быстро, за адекватную цену.

Проводилась проводка по потолку во всей квартире.

Очень рекомендую данного специалиста.

Также все было сделано по договору.

Илья

Разводка электропроводки

Хорошо. Без пафоса. В срок.

Без пафоса. В срок.

Без каких-либо трудностей пришли к общему понимаю разводки, щитка и пр. деталей. Денис, благодаря опыту, может подкорректировать/посоветовать перед началом работы. Работают вдвоём. Всегда на позитиве и с соблюдением норм и правил касательно шумных работ в многоквартирных домах. Все согласно оговорённых моментов: срок указывает реальный и соответсвенно следует ему. Бригада хорошо снаряжена необходимым инструментом. Не могу выделить существенных недостатков. Рекомендую как добросовестного исполнителя.

Спасибо.

Дарья

Пять с плюсом

Монтаж кабель-канала•Установка розетки•Установка выключателя

Спасибо большое Денису! Провел работы по замене электрики во вторичке. Закупил весь материал, предоставил чеки. Выполнил работу очень грамотно и аккуратно . Сдал объект раньше указанного срока. После чистового ремонта продолжим работать только с этим мастером! Рекомендую👍👍👍

Евгений

Пять с плюсом

Монтаж электропроводки•Установка люстры•Установка электрощита

Денис, огромное Вам спасибо за проделанную работу! Всё чётко, быстро, качественно и строго по-делу. Мы ни минуты не пожалели,что сделали свой выбор в Вашу пользу. Спасибо за грамотные советы, замечания,подсказки и красоту, которую мы теперь имеем. С Вами приятно иметь дело.Если в дальнейшем нам нужен будет электрик,то мы знаем к кому обратиться)

Мы ни минуты не пожалели,что сделали свой выбор в Вашу пользу. Спасибо за грамотные советы, замечания,подсказки и красоту, которую мы теперь имеем. С Вами приятно иметь дело.Если в дальнейшем нам нужен будет электрик,то мы знаем к кому обратиться)

Денис Тараканов

Ответ специалиста

Вам тоже спасибо огромное )))С вами тоже приятно было сотрудничать )

Каждый отзыв перед публикацией проходит проверку на неподдельность. Анонимные сообщения не рассматриваются. Тексты не редактируются и не фильтруются — все прошедшие проверку публикуются «как есть».

Замена электропроводки в квартире. | Услуги электрика в Новокузнецке 8-(906)-925-9383, 8-(951)-162-2116

Электропроводку в квартире лучше менять до сразу, до ремонта, так как бывает такое, что сделали ремонт, оштукатурили стены, подшили потолки, наклеили обои проходит кое какое время перестала работать розетка, свет потух. И получается, что ремонт весь насмарку.

Можно конечно постараться и самому поменять, но если человек с этим никогда ни сталкивался, то лучше не стоит, а вызвать высококвалифицированного электрика (8-(906)-925-9383, 8-(951)-162-2116). В квартире, замена электропроводки, состоит из двух этапов: прокладка кабеля, и финиш установка розеток, выключателей, светильников и т. д. И начинается с того, что нужно составить схему (план) расстановки мебели, электроприборов. Чтобы не получилось так, что где-то шкаф или кровать не перекрыло розетку, выключатель. Или розетка оказалась там, где ей не нужно быть.Избегайте тройников удлинителей, розетка должна быть под каждый электроприбор. когда вы с этим разобрались, начинаем делить электропотребители на группы: розеточные

В квартире, замена электропроводки, состоит из двух этапов: прокладка кабеля, и финиш установка розеток, выключателей, светильников и т. д. И начинается с того, что нужно составить схему (план) расстановки мебели, электроприборов. Чтобы не получилось так, что где-то шкаф или кровать не перекрыло розетку, выключатель. Или розетка оказалась там, где ей не нужно быть.Избегайте тройников удлинителей, розетка должна быть под каждый электроприбор. когда вы с этим разобрались, начинаем делить электропотребители на группы: розеточные

1. Печь

2. Водонагреватель

3. Посудомоечная машина

4. Кухонные розетки

5. Розетки зал

6. Розетки спальня

7. Розетки коридор, сан. узел

Можно еще много чего добавить в зависимости сколько комнат и электроприборов, мощные потребители желательно сделать отдельными группами. Теперь освещение:

1. Освещение зал, спальня

2. Освещение кухня, коридор, сан. узел

В итоге получаем девять групп, каждая группа прокладывается отдельным кабелем от распределительного щитка. Распределительный щиток подбирается исходе количества групп.

Распределительный щиток подбирается исходе количества групп.

Далее подготавливаем трассы под прокладку кабеля, если потолки подшиваются, то штробить горизонтальные штробы не надо, а только вертикальные. Спуски до розеток, выключателей штробить строго вертикально, чтобы знать где проложен кабель.

Просчитываем каждую группу на суммарную мощность, чтобы узнать какое нужно сечение кабеля для каждой группы, вообще розеточная группа 2,5 кв. мм, а световая группа(освещение) 1,5 кв. мм. Кабель крепиться в штробах спец. крепеж или вязки, также и на потолке. Теперь поговорим о распределительных коробках. Коробки можно устанавливать на стене вскрыто, так и на потолке открыто если потолки подшиваются. От распределительного щитка кабель прокладывается до коробки, а от нее по розеткам, не считая единичных групп, до них кабель прокладывается на прямую.

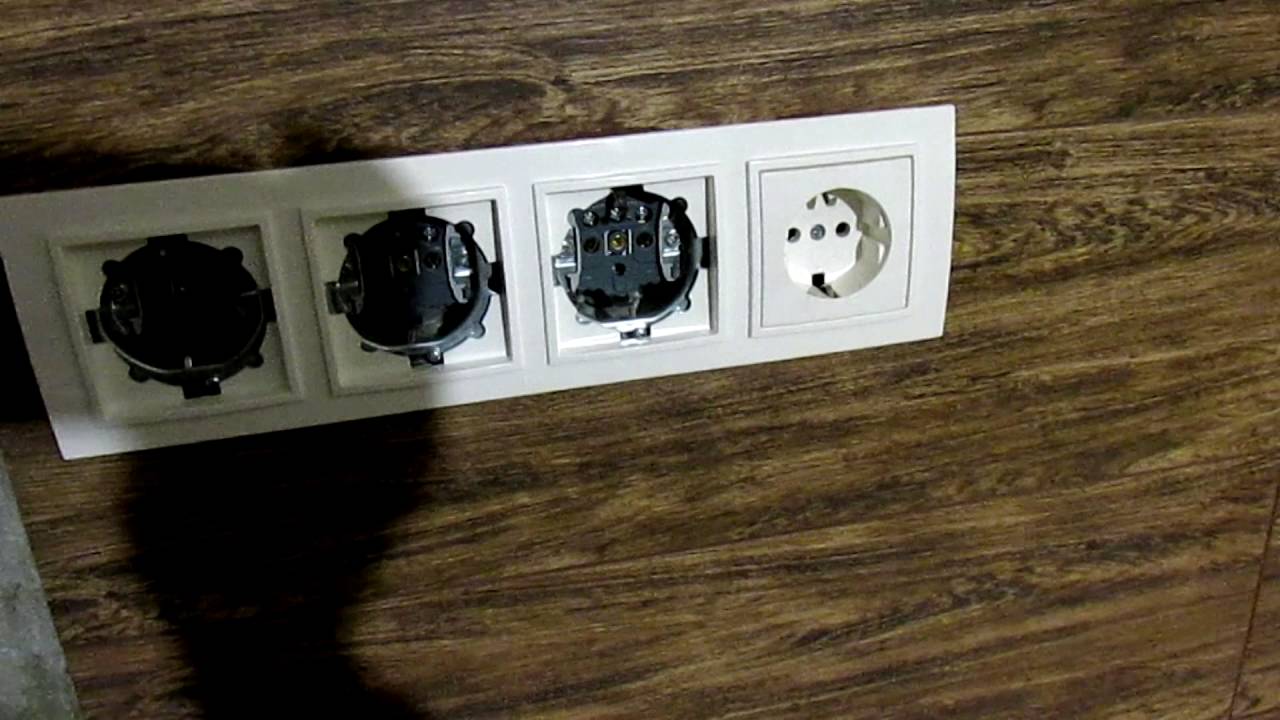

Также выдалбливаем отверстия под розетки, чтобы вмазать подрозетники (стаканы). После этого отделочники замазывают штробы, оштукатуривают стены, клеят обои, красят потолки. Начинается второй этап, установка розеток, выключателей, светильников и т. д.

Начинается второй этап, установка розеток, выключателей, светильников и т. д.

Дизайн-бюро Special Style

Создание дизайн-проекта выполняется поэтапно, ниже приведено краткое описание каждого этапа работ с примерами.

1 этап

Эскизное проектированиеНа первом этапе работы мы проводим с вами встречу, где вы говорите свои пожелания и предоставляете техническое задание, в котором описаны ваши предпочтения вместе с референсами (фотографиями-примерами интерьеров, которые вам нравятся). Мы можем помочь и составить ТЗ с ваших слов. После первой встречи мы сделаем замеры помещения, а затем разработаем и представим несколько вариантов планировки, подберем материалы, мебель, освещение и сантехническое оборудование из которых будет состоять ваш интерьер; создадим moodboard — презентацию, которая отразит дух будущего проекта. Во время совместных обсуждений вы сможете высказать свои замечания, и мы внесем соответствующие правки в проект. Когда

замечаний не останется мы утвердим планировки и moodboard, и приступим к следующему этапу работы.

Во время совместных обсуждений вы сможете высказать свои замечания, и мы внесем соответствующие правки в проект. Когда

замечаний не останется мы утвердим планировки и moodboard, и приступим к следующему этапу работы.

2 этап

ВизуализацияВо время второго этапа мы подготовим 3D-визуализации интерьера. Это поможет вам увидеть проект в максимально приближенном к реальности виде. После того как мы представим визуализации, мы перейдем к их обсуждению и внесению правок. После корректировок визуализаций и их утверждения, перейдем к третьему этапу.

3 этап

Детализация

Это завершающий этап проектирования. Все изменения

и корректировки были приемлемы на 2-х предыдущих этапах. К работам

над этим этапом Исполнитель приступает только после утверждения

работ по 1 этапу и 2 этапу и их полной оплаты.

На третьем этапе мы детально и тщательно прорабатываем все

принятые ранее решения и детализируем их. Конкретно выбираются

(и указываются в проекте): отделочные материалы, сантехническое

оборудование, мебель, светильники, другое оборудование и предметы

интерьера (подбор соответствует Техническому заданию и оговоренному

в нем бюджету). Выполняются чертежи (с учетом следующих

инженерных проектов: водоснабжения и канализации, отопления,

вентиляции и / или кондиционирования) которые войдут в альбом

дизайн-проекта, и согласно которым будет происходить реализация

проекта.

Таким образом на третьем этапе готовятся:

К работам

над этим этапом Исполнитель приступает только после утверждения

работ по 1 этапу и 2 этапу и их полной оплаты.

На третьем этапе мы детально и тщательно прорабатываем все

принятые ранее решения и детализируем их. Конкретно выбираются

(и указываются в проекте): отделочные материалы, сантехническое

оборудование, мебель, светильники, другое оборудование и предметы

интерьера (подбор соответствует Техническому заданию и оговоренному

в нем бюджету). Выполняются чертежи (с учетом следующих

инженерных проектов: водоснабжения и канализации, отопления,

вентиляции и / или кондиционирования) которые войдут в альбом

дизайн-проекта, и согласно которым будет происходить реализация

проекта.

Таким образом на третьем этапе готовятся:

Монтажный/демонтажный план

План расстановки мебели

План расстановки сантех приборов

План расположения розеток

План расстановки выключателей с привязкой к светильникам

План расстановки приборов отопления

План дверей

План окон +подоконников

План потолков с учетом инженерных проектов по вентиляции и кондиционированию

План потолков с расстановкой светильников

План отделки стен

План расстановки приборов отопления

Тех задание для производителей столярных изделий и мебели по инд. размерам

размерам

Тех задание на изготовление изделий из камня или искусственного камня

Тех задание на изготовление изделий из стекла

Тех задание по оформлению окон

Ведомость сантехприборов

Ведомость дверей

Ведомость осветительных приборов

Ведомость мебели

Развертки с раскладкой материалов по всем помещениям с привязкой электрики

Монтажный/демонтажный план

План расстановки мебели

План расстановки сантех приборов

План расположения розеток

План расстановки выключателей с привязкой к светильникам

План расстановки приборов отопления

План дверей

План окон +подоконников

План потолков с учетом инженерных проектов по вентиляции и кондиционированию

План потолков с расстановкой светильников

План отделки стен

План расстановки приборов отопления

Тех задание для производителей столярных изделий и мебели по инд. размерам

размерам

Тех задание на изготовление изделий из камня или искусственного камня

Тех задание на изготовление изделий из стекла

Тех задание по оформлению окон

Ведомость сантехприборов

Ведомость дверей

Ведомость осветительных приборов

Ведомость мебели

Развертки с раскладкой материалов по всем помещениям с привязкой электрики

4 этап

Авторский надзор

Авторский надзор — опциональный, но очень важный этап работы. Во время него, на протяжении всего ремонта, строительные работы

тщательно сверяются с проектом, ведется журнал авторского надзора. Мы проверяем разметки перегородок, проемов, разводку

сантехнического оборудования, разводку систем вентиляции и кондиционирования, сборку потолка, раскладку плитки и других отделочных материалов. В случае надобности мы вносим корректировки в проект и консультируем смежников (подрядные организации).

В случае надобности мы вносим корректировки в проект и консультируем смежников (подрядные организации).

*оплачивается отдельно

60000 до 85 кв. м

80000 до 110 кв. м

120 до 200 кв. м

СТОИМОСТЬ ПРОЕКТА

Проектирование: 6000 р/кв. м

Авторский надзор: от 60000 до 120000 руб

Комплектация: 7%

Работы в рамках авторского надзора

Посещение объекта для проверки соответствия строительных работ архитектурному проекту, в частности на этих этапах:

- Разметка возводимых и демонтируемых стен, перегородок и проемов.

- Окончание работ по возведению стен, перегородок и проемов.

- Окончание работ по разводке электрики, привязка розеток, выключателей, выводов бра и возможного др. оборудования.

- Окончание работ по разводке сантехнических труб, и инсталляции сантехнического оборудования.

- Разметка потолков.

- Выполненные потолки из ГКЛ.

- Разметка напольных покрытий.

- Окончание плиточных работ.

- Разметка светильников.

- Законченная отделка стен и потолков. Законченная отделка полов.

- Законченный монтаж сантехники.

- Завершенный монтаж столярных изделий.

- Расстановка мебели, развеска штор, светильников, аксессуаров.

Ведение «Журнал авторского надзора».

Разъяснения проекта смежным организациям.

5 этап

КомплектацияЕсли у вас нет сил и времени заниматься тщательным анализом

поставок, сверки спецификаций и отделок, поставляемых отделочных

материалов, мебели, светильников и пр. , мы окажем экономическое

сопровождение проекта, взяв все действия по комплектации на себя.

, мы окажем экономическое

сопровождение проекта, взяв все действия по комплектации на себя.

*оплачивается отдельно (7%)

Комментарии / Профиль Melias / Хабр

Спасибо за статью! В кои-то века в несчастном хабе умный дом появился нормальный контент )

Хотел бы поделиться своим опытом в этом вопросе. У меня уже несколько лет работают вентиляторы с автоматизациях в санузлах, и я в этом прошёл несколько этапов эволюции. В частности, выяснилось что:

Если хотим управлять вентилятором по показателю влажности, то надо делать дополнительную настройку режима «do not disturb» на ночь, т.к. даже самый тихий вентилятор на самых малых оборотах ночью может мешать домашним, а молотить в этом режиме он может долго

Кнопка принудительного «глупого» включения актуальна, но еще более восстребована кнопка принудительного выключения (во всяком случае, в нашей семье)

Отключение по целевой влажности штука достаточно коварная и в определенные периоды времени вентилятор может вообще не отключаться (например, если на улице и в квартире 80% влажности, а отсечка стоит на 70 — вентилятору нет шанса выключится никогда). У меня всё управляется из Хоум Ассистэнт, поэтому проблема решается дополнительным condition на показатель уличного датчика влажности, а вот в рамках одного устройства проблему решить, имхо, сложнее

У меня всё управляется из Хоум Ассистэнт, поэтому проблема решается дополнительным condition на показатель уличного датчика влажности, а вот в рамках одного устройства проблему решить, имхо, сложнее

Восстребованной опцией оказались «сценарии» работы вентилятора. Т.к. у меня выключатели нефиксируемые, то я могу получать с них не только команды «вкл/выкл», но и «double click», «triple click» etc. В результате вентиляторы по умолчанию отключаются у меня через 7 минут после посещения туалета/ванной, а вот если человек уходя нажал выключатель дважды, то включается получасовое проветривание, трижды — часовое. Да, это не полная автоматика, но, как показала практика — вполне удобный в реальном использовании способ. Теоретически, можно привезать время работы вентилятора к времени пребывания человека в санузле, но в нашей семье некоторые любят «потупить» с телефоном в «храме уединенных размышлений», поэтому для нас такая автоматика не подходит.

Но в целом у меня всё работает отлично и проблем с запахами и влажностью нет вообще, так что система получилась нужной и полезной, одной из самых полезных в рамках умного дома. Надеюсь, мой опыт окажется вам полезен.

Надеюсь, мой опыт окажется вам полезен.

Кстати, может вам еще выпустить реле для модернизации существующих санузлов, без замены вентилятора? По типу того, что делает ноотехника для скрытой установки, или для установки рядом с корпусом вентилятора.

А в целом проект у вас очень интересный, и я искренне желаю вам удачи!

5.2. Группы привязки сокетов JBoss Enterprise Application Platform 6

Группы привязки сокетов по умолчанию в файле конфигурации domain.xml содержат четыре группы: стандартных сокетов , га-сокетов , полных сокетов и полнопроходных сокетов группы. Эти группы также ссылаются на интерфейс под названием public .

<группы-привязки-сокетов>

<имя привязки сокета = "ajp" port = "8009" />

<имя привязки сокета = "http" port = "8080" />

<привязка сокета name = "https" port = "8443" />

<удаленный целевой хост = "localhost" порт = "25" />

<имя привязки сокета = "ajp" port = "8009" />

<имя привязки сокета = "http" port = "8080" />

<привязка сокета name = "https" port = "8443" />

<удаленный целевой хост = "localhost" порт = "25" />

<имя привязки сокета = "ajp" port = "8009" />

<имя привязки сокета = "http" port = "8080" />

<привязка сокета name = "https" port = "8443" />

<удаленный целевой хост = "localhost" порт = "25" />

<имя привязки сокета = "ajp" port = "8009" />

<имя привязки сокета = "http" port = "8080" />

<привязка сокета name = "https" port = "8443" />

<удаленный целевой хост = "localhost" порт = "25" />

Как настроить групповое владение сокетом Docker — Франсуа Бота

В этой короткой статье я описываю, как настроить групповое владение сокетом Docker.

При использовании Jenkins для облегчения рабочего процесса непрерывной интеграции / непрерывной доставки полезно использовать Docker и даже иметь доступ к демону Docker из самого контейнера Docker. Здесь на помощь приходит сокет Docker. Сокет (сокет домена Unix) обеспечивает межпроцессное взаимодействие. Этот файл сокета создается при запуске демона Docker и в системе Ubuntu находится в /var/run/docker.sock. По умолчанию он передает групповое владение группе докеров.

Чтобы изменить это, вам необходимо обновить службу сокетов systemd. Для этого отредактируйте файл /etc/systemd/system/socket.target.wants/docker.socket:

[Единица измерения] Описание = Docker Socket для API PartOf = docker.service [Разъем] ListenStream = / var / run / docker.sock SocketMode = 0660 SocketUser = корень SocketGroup = Дженкинс [Установить] WantedBy = sockets.target

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 17 18 19 | [Unit] Описание = Docker Socket для API PartOf = docker. [Socket] ListenStream = / var / run / docker.sock SocketMode = 0660 SocketUser = root SocketGroup000 = jenkins 9000 [Установить]Разыскивается = sockets.target |

Есть вопросы безопасности, которые следует учитывать, и это обсуждение Hacker News — отличное место для получения дополнительной информации по теме.

Уведомление Facebook для ЕС! Вам необходимо войти в систему, чтобы просматривать и оставлять комментарии в FB!

PopSockets® | Оригинальная ручка для телефона

PopGrips на растительной основе

Поддерживайте нуждающиеся сообщества и получайте специальные предложения

Создайте свою ручку, кошелек или футляр.

Поддержка нуждающихся сообществ.

🌎 Активность на кончиках пальцев

Магазин в поддержку действий по охране окружающей среды

Магазин в поддержку социальной справедливости

Магазин в поддержку защиты животных

розетка.

IO. Сделайте групповой чат | автор: Erica M

IO. Сделайте групповой чат | автор: Erica MСоздайте групповой чат

Если вы еще не знаете, Socket.IO — это библиотека JavaScript, которая обеспечивает двустороннюю связь в реальном времени и на основе событий. Это означает, что Socket.IO обеспечивает мгновенную связь между клиентом и сервером приложения, поэтому вы можете видеть изменения, внесенные в приложение, даже не обновляя страницу. Как следует из названия, он основан на API WebSocket. Тебе это нравится? Что ж, становится еще лучше.Socket.IO также работает на любой платформе, браузере или устройстве, и в нем одинаково важны надежность и скорость.

Socket.IO также является хорошей технологией для изучения, поскольку она широко используется от Microsoft Office, Yammer, Zendesk, Trello… до победителей хакатонов и небольших стартапов. Это одна из самых мощных JavaScript-фреймворков на GitHub, которая больше всего зависит от модулей npm.

Более того, соединения через Socket.IO чрезвычайно надежны. Они устанавливаются даже при наличии прокси, балансировщиков нагрузки, персональных межсетевых экранов или антивирусного программного обеспечения. Для этой цели Socket.IO использует Engine.IO, который сначала устанавливает соединение с длительным опросом, а затем пытается перейти на более качественные транспорты, которые тестируются на стороне, например WebSocket.

Для этой цели Socket.IO использует Engine.IO, который сначала устанавливает соединение с длительным опросом, а затем пытается перейти на более качественные транспорты, которые тестируются на стороне, например WebSocket.

Так для чего его можно использовать? Оказывается, вы можете использовать его для множества вещей при создании приложения. Вы можете использовать его для push-уведомлений, многопользовательских игр и того, о чем мы будем говорить сегодня, приложений чата. Постоянное соединение, установленное Socket.IO между клиентом и сервером, позволяет обеим сторонам начать отправку данных в любое время.Это означает, что когда сообщение создается и отправляется пользователем, мы можем использовать Socket.IO для отображения этого сообщения пользователю, который его отправил, и всем, кому оно было отправлено, в режиме реального времени.

отправка данных с сервера клиентам Итак, сегодня я хотел бы помочь вам создать приложение для группового чата. Первое, что вам нужно сделать, это npm install socket.. Я надеюсь, что у вас также есть готовый базовый проект Angular, потому что это то, что мы собираемся построить в чате. Итак, сделайте пару кругов вокруг блока, и как только это будет сделано (установка npm занимает вечность?), Мы можем начать с код на нашем сервере.В файл вашего сервера вы должны вставить следующий код. io

io

Это заставит ваш сервер прослушивать порт 3000, в то время как ваше приложение Angular будет по-прежнему обслуживаться на 4200. Соединение — это зарезервированное событие, при котором ваш код eThis заставляет ваши сокеты прослушивать на стороне сервера, но у нас все еще есть чтобы настроить соединение с сокетом на стороне клиента нашего приложения angular. Итак, теперь вы можете всего лишь ng сгенерировать компонент chat and boom, или любую другую звукоподражание, которую вы предпочитаете, и у вас есть базовый компонент чата, готовый к работе и вставке через селектор, где бы вам ни был нужен ваш чат. Еще одна волшебная команда,

Еще одна волшебная команда, ng генерировать служебный чат , и вы готовы писать код. В верхней части чата импортируйте следующее.

Затем включите в конструктор следующее. Это установит ваше соединение от вашего клиента к серверному сокету. Вы должны убедиться, что URL-адрес определен в вашем классе как URL-адрес вашего сайта. Итак, если ваш сервер работает на 3000, вы должны определить свой URL как http: // localhost: 3000. Следующая строка устанавливает соединение с сокетом на вашем сервере.

Затем вы хотите определить свои функции в своей службе для обработки сообщений чата в реальном времени. Начните с функции sendMessage . Это отправит сообщение, которое пользователь создает, на сервер в момент его создания. Каждый раз, когда мы вызываем это, мы будем передавать текст сообщения, имя пользователя и идентификатор группы. Первый аргумент в emit определяет событие, а второй аргумент предоставляет данные, которые мы отправляем на сервер. После этого мы создаем функцию getMessages , содержащую Observable, которая следит за новым сообщением .

Теперь давайте поработаем над нашим компонентом чата. В свой ngOnInit вставьте следующее. Это подпишет наш компонент чата на сообщения.

А затем убедитесь, что вы определили сообщение и сообщения в своем классе. Вы можете сделать модель для Message в отдельной папке. Затем определите сообщения как массив ваших моделей Message .

Кроме того, не забудьте внедрить ChatService, потому что именно здесь мы определили функцию getMessages, которая должна получать любые отправленные сообщения и немедленно помещать их в массив сообщений для визуализации.

Теперь давайте напишем HTML-код, сделаем его коротким и понятным. Здесь мы просматриваем наш массив Messages , чтобы отобразить все наши сообщения на странице. Затем у нас есть двусторонние привязки во входных данных, чтобы мы могли передавать эту информацию туда и обратно. При нажатии кнопки «Отправить» будет вызвана наша функция sendMessage () .

Тем временем, вернувшись в файл сервера, введите следующий код в свой io.on («соединение»). Это гарантирует, что сокет на стороне сервера прослушивает событие нового сообщения и получает объект сообщения, который мы передали со стороны клиента.Это приведет к отправке объекта сообщения обратно в каждый сокет, прослушивающий на клиенте.

Затем просто вставьте селектор в любое место вашего приложения Angular, и после отправки на вашей странице должны отображаться сообщения в реальном времени. Круто, все готово, правда? Неправильный. Потому что теперь эти сообщения отправляются всем, кто просматривает приложение. Хотя это может быть полезно для некоторых случаев, например, для прямой трансляции, доступной любому пользователю, для приложения для обмена сообщениями, нам нужно каким-то образом сделать эти разговоры конфиденциальными и доступными для просмотра только определенным пользователям.В нашем случае нам нужно ограничить их, чтобы только пользователи, которые являются членами группы, могли их просматривать.

Итак, как нам это сделать? Для начала у вас должна быть маршрутизация групповых чатов на определенную страницу с использованием Angular routing. Вы можете передать идентификатор в качестве параметра, и вы можете использовать этот идентификатор, чтобы ограничить групповой чат только пользователями, которые являются членами этой группы. Для этого я сделал так, чтобы компонент чата отображался только тогда, когда пользователь является членом этой группы. Итак, на этом этапе, если у вас есть доступ к уникальному идентификатору, вы можете освободить комнату и ограничить отправку сообщений только в эту комнату.Итак, давайте снова начнем с кода на нашем сервере.

Внутри нашего io.on ('connection', ...) поместите следующий код для создания динамических комнат для групповых чатов. Второй console.log позволяет нам видеть комнаты и идентификаторы сокетов в каких комнатах, поэтому он полезен для тестирования. socket.join ('room') позволяет сокету входить в комнату, которая идентифицируется переданным аргументом.

Чтобы дать небольшое представление о комнатах, согласно Socket.IO, это произвольные каналы, к которым сокеты могут присоединяться и выходить. Затем вы можете воспользоваться преимуществами этих комнат, транслируя в любую данную комнату, достигая каждого сокета, который к ней присоединился. Это очень полезная функция для отправки уведомлений группе пользователей или определенному пользователю, подключенному к нескольким устройствам.

Чтобы сделать наш групповой чат, мы собираемся передать уникальный идентификатор, который отправляется нашим клиентом, и заставить нашего пользователя присоединиться к комнате, названной этим идентификатором. Итак, для этой функции давайте напишем еще немного кода на стороне клиента.

Эта функция, определенная на нашем сервере чата, позволяет нам передавать уникальный идентификатор, который мы получаем из наших параметров в нашем компоненте группы, и отправлять его на сервер всякий раз, когда пользователь подключается к сокету. Затем нам нужно провести рефакторинг, чтобы в нашем событии нового сообщения это сообщение отправлялось обратно только клиентам, которые являются частью комнаты.

После того, как мы проделаем это на нашем сервере, вернемся к клиентской стороне. В нашем компоненте чата внутри нашего ngOnInit, давайте вызовем нашу функцию joinGroupChat.

Замечательная особенность Socket.IO заключается в том, что нам фактически не нужно писать какие-либо специальные функции для отключения. С Socket.IO сокет будет удален из комнаты всякий раз, когда он будет отключен.

Еще одна замечательная особенность Socket.IO заключается в том, что если соединение потеряно, отключенный клиент будет пытаться повторно подключиться навсегда, пока сервер снова не станет доступным. Это поддерживается с помощью механизма контрольных сигналов, позволяющего как серверу, так и клиенту знать, когда другой больше не отвечает.Интересно, что это достигается с помощью таймеров, установленных как на сервере, так и на клиенте, причем значения тайм-аута используются совместно во время подтверждения соединения.

И все! Теперь у вас есть приложение для группового чата с комнатами. Молодец. Если вам нужна дополнительная информация, чтобы вы могли попробовать использовать Socket.IO для других целей, вы можете посетить Socket.io. И всегда помните: если вы хорошо выглядите, чувствуете себя хорошо, хорошо кодируете, хорошо едите, хорошо спите, хорошо просыпаетесь, хорошо выглядите, тогда вы чувствуете себя хорошо. Ты понял.

Молодец. Если вам нужна дополнительная информация, чтобы вы могли попробовать использовать Socket.IO для других целей, вы можете посетить Socket.io. И всегда помните: если вы хорошо выглядите, чувствуете себя хорошо, хорошо кодируете, хорошо едите, хорошо спите, хорошо просыпаетесь, хорошо выглядите, тогда вы чувствуете себя хорошо. Ты понял.

dockerd | Документация Docker

Использование: dockerd COMMAND

Самодостаточная среда выполнения для контейнеров.Опции:

--add-runtime runtime Зарегистрировать дополнительную OCI-совместимую среду выполнения (по умолчанию [])

--allow-nondistributable-artifacts list Разрешить отправку нераспространяемых артефактов в реестр

--api-cors-header string Установить заголовки CORS в Engine API

--authorization-plugin список плагинов авторизации для загрузки

--bip string Указать IP-адрес сетевого моста

-b, --bridge string Присоединить контейнеры к сетевому мосту

--cgroup-parent string Установить родительскую контрольную группу для всех контейнеров

--config-file string Файл конфигурации демона (по умолчанию "/ etc / docker / daemon. json ")

--containerd string containerd grpc address

--containerd-namespace строка Используемое пространство имен Containerd (по умолчанию "moby")

--containerd-plugins-namespace строка Пространство имен Containerd для использования с плагинами (по умолчанию "plugins.moby")

--cpu-rt-period int Ограничить период реального времени ЦП в микросекундах для

родительская группа для всех контейнеров

--cpu-rt-runtime int Ограничить время выполнения ЦП в реальном времени в микросекундах для

родительская группа для всех контейнеров

--cri-containerd запустить контейнер с cri

--data-root string Корневой каталог постоянного состояния Docker (по умолчанию "/ var / lib / docker")

-D, --debug Включить режим отладки

--default-address-pool pool-options Пулы адресов по умолчанию для локальных сетей, специфичных для узла

--default-cgroupns-mode string Режим по умолчанию для контейнеров пространство имен cgroup ("host" | "private") (по умолчанию "host")

--default-gateway ip IPv4-адрес шлюза по умолчанию для контейнера

--default-gateway-v6 ip Адрес IPv6 шлюза по умолчанию для контейнера

--default-ipc-mode string Режим по умолчанию для контейнеров ipc ("shareable" | "private") (по умолчанию "private")

--default-runtime string Среда выполнения OCI по умолчанию для контейнеров (по умолчанию "runc")

--default-shm-size bytes Размер shm по умолчанию для контейнеров (по умолчанию 64 МБ)

--default-ulimit ulimit Ограничения по умолчанию для контейнеров (по умолчанию [])

--dns список используемых DNS-серверов

--dns-opt перечислить параметры DNS для использования

--dns-search список используемых поисковых доменов DNS

--exec-opt список параметров выполнения во время выполнения

--exec-root string Корневой каталог для файлов состояния выполнения (по умолчанию "/ var / run / docker")

--experimental Включить экспериментальные функции

--fixed-cidr строка Подсеть IPv4 для фиксированных IP-адресов

--fixed-cidr-v6 строка Подсеть IPv6 для фиксированных IP-адресов

-G, --group string Группа для сокета unix (по умолчанию «докер»)

--help Использование печати

-H, --host список сокетов демона для подключения

--host-gateway-ip ip IP-адрес, в который преобразуется специальная строка host-gateway в --add-host.

json ")

--containerd string containerd grpc address

--containerd-namespace строка Используемое пространство имен Containerd (по умолчанию "moby")

--containerd-plugins-namespace строка Пространство имен Containerd для использования с плагинами (по умолчанию "plugins.moby")

--cpu-rt-period int Ограничить период реального времени ЦП в микросекундах для

родительская группа для всех контейнеров

--cpu-rt-runtime int Ограничить время выполнения ЦП в реальном времени в микросекундах для

родительская группа для всех контейнеров

--cri-containerd запустить контейнер с cri

--data-root string Корневой каталог постоянного состояния Docker (по умолчанию "/ var / lib / docker")

-D, --debug Включить режим отладки

--default-address-pool pool-options Пулы адресов по умолчанию для локальных сетей, специфичных для узла

--default-cgroupns-mode string Режим по умолчанию для контейнеров пространство имен cgroup ("host" | "private") (по умолчанию "host")

--default-gateway ip IPv4-адрес шлюза по умолчанию для контейнера

--default-gateway-v6 ip Адрес IPv6 шлюза по умолчанию для контейнера

--default-ipc-mode string Режим по умолчанию для контейнеров ipc ("shareable" | "private") (по умолчанию "private")

--default-runtime string Среда выполнения OCI по умолчанию для контейнеров (по умолчанию "runc")

--default-shm-size bytes Размер shm по умолчанию для контейнеров (по умолчанию 64 МБ)

--default-ulimit ulimit Ограничения по умолчанию для контейнеров (по умолчанию [])

--dns список используемых DNS-серверов

--dns-opt перечислить параметры DNS для использования

--dns-search список используемых поисковых доменов DNS

--exec-opt список параметров выполнения во время выполнения

--exec-root string Корневой каталог для файлов состояния выполнения (по умолчанию "/ var / run / docker")

--experimental Включить экспериментальные функции

--fixed-cidr строка Подсеть IPv4 для фиксированных IP-адресов

--fixed-cidr-v6 строка Подсеть IPv6 для фиксированных IP-адресов

-G, --group string Группа для сокета unix (по умолчанию «докер»)

--help Использование печати

-H, --host список сокетов демона для подключения

--host-gateway-ip ip IP-адрес, в который преобразуется специальная строка host-gateway в --add-host. По умолчанию используется IP-адрес моста по умолчанию.

--icc Включить межконтейнерную связь (по умолчанию true)

--init Запустить init в контейнере для пересылки сигналов и получения процессов.

--init-path string Путь к двоичному файлу docker-init

--insecure-registry list Включить небезопасный обмен данными с реестром

--ip ip IP-адрес по умолчанию при привязке портов контейнера (по умолчанию 0.0,0.0)

--ip-forward Включить net.ipv4.ip_forward (по умолчанию true)

--ip-masq Включить маскировку IP (по умолчанию true)

--iptables Включить добавление правил iptables (по умолчанию true)

--ip6tables Включить добавление правил ip6tables (по умолчанию false)

--ipv6 Включить сеть IPv6

--label list Установить метки ключ = значение для демона

--live-restore Включить восстановление докера в реальном времени, когда контейнеры все еще работают

--log-driver строка Драйвер по умолчанию для журналов контейнера (по умолчанию «json-файл»)

-l, --log-level string Установить уровень ведения журнала («отладка» | «информация» | «предупреждение» | «ошибка» | «фатальный») (по умолчанию «информация»)

--log-opt map Параметры драйвера журнала по умолчанию для контейнеров (default map [])

--max-concurrent-downloads int Установить максимальное количество одновременных загрузок для каждого извлечения (по умолчанию 3)

--max-concurrent-uploads int Установить максимальное количество одновременных загрузок для каждого нажатия (по умолчанию 5)

--max-download-plays int Установить максимальное количество попыток загрузки для каждого запроса (по умолчанию 5)

--metrics-addr string Установить адрес и порт по умолчанию для обслуживания API метрик

--mtu int Установить MTU сети контейнеров

--network-control-plane-mtu int MTU плоскости управления сетью (по умолчанию 1500)

--no-new-privileges Устанавливать no-new-привилегии по умолчанию для новых контейнеров

--node-generic-resource list Рекламировать пользовательский ресурс

--oom-score-adjust int Установить oom_score_adj для демона (по умолчанию -500)

-p, --pidfile string Путь к файлу PID демона (по умолчанию "/ var / run / docker.

По умолчанию используется IP-адрес моста по умолчанию.

--icc Включить межконтейнерную связь (по умолчанию true)

--init Запустить init в контейнере для пересылки сигналов и получения процессов.

--init-path string Путь к двоичному файлу docker-init

--insecure-registry list Включить небезопасный обмен данными с реестром

--ip ip IP-адрес по умолчанию при привязке портов контейнера (по умолчанию 0.0,0.0)

--ip-forward Включить net.ipv4.ip_forward (по умолчанию true)

--ip-masq Включить маскировку IP (по умолчанию true)

--iptables Включить добавление правил iptables (по умолчанию true)

--ip6tables Включить добавление правил ip6tables (по умолчанию false)

--ipv6 Включить сеть IPv6

--label list Установить метки ключ = значение для демона

--live-restore Включить восстановление докера в реальном времени, когда контейнеры все еще работают

--log-driver строка Драйвер по умолчанию для журналов контейнера (по умолчанию «json-файл»)

-l, --log-level string Установить уровень ведения журнала («отладка» | «информация» | «предупреждение» | «ошибка» | «фатальный») (по умолчанию «информация»)

--log-opt map Параметры драйвера журнала по умолчанию для контейнеров (default map [])

--max-concurrent-downloads int Установить максимальное количество одновременных загрузок для каждого извлечения (по умолчанию 3)

--max-concurrent-uploads int Установить максимальное количество одновременных загрузок для каждого нажатия (по умолчанию 5)

--max-download-plays int Установить максимальное количество попыток загрузки для каждого запроса (по умолчанию 5)

--metrics-addr string Установить адрес и порт по умолчанию для обслуживания API метрик

--mtu int Установить MTU сети контейнеров

--network-control-plane-mtu int MTU плоскости управления сетью (по умолчанию 1500)

--no-new-privileges Устанавливать no-new-привилегии по умолчанию для новых контейнеров

--node-generic-resource list Рекламировать пользовательский ресурс

--oom-score-adjust int Установить oom_score_adj для демона (по умолчанию -500)

-p, --pidfile string Путь к файлу PID демона (по умолчанию "/ var / run / docker. пид ")

--raw-logs Полные временные метки без раскраски ANSI

--registry-mirror list Предпочтительное зеркало реестра Docker

--rootless Включить режим без root; обычно используется с RootlessKit

--seccomp-profile string Путь к профилю seccomp

--selinux-enabled Включить поддержку selinux

--shutdown-timeout int Установить тайм-аут выключения по умолчанию (по умолчанию 15)

-s, --storage-driver строка Используемый драйвер хранилища

--storage-opt list Параметры драйвера хранилища

--swarm-default-Advertise-addr строка Установить адрес или интерфейс по умолчанию для объявленного адреса роя

--tls Использовать TLS; подразумевается --tlsverify

--tlscacert string Доверять сертификатам, подписанным только этим ЦС (по умолчанию "~ /.docker / ca.pem ")

--tlscert string Путь к файлу сертификата TLS (по умолчанию "~ / .docker / cert.pem")

--tlskey string Путь к файлу ключей TLS (по умолчанию "~ / .docker / key.pem")

--tlsverify Использовать TLS и проверить удаленный

--userland-proxy Использовать прокси-сервер пользовательского уровня для кольцевого трафика (по умолчанию true)

--userland-proxy-path строка Путь к двоичному файлу прокси пользовательского уровня

--userns-remap string Настройка пользователя / группы для пространств имен пользователей

-v, --version Распечатать информацию о версии и выйти

пид ")

--raw-logs Полные временные метки без раскраски ANSI

--registry-mirror list Предпочтительное зеркало реестра Docker

--rootless Включить режим без root; обычно используется с RootlessKit

--seccomp-profile string Путь к профилю seccomp

--selinux-enabled Включить поддержку selinux

--shutdown-timeout int Установить тайм-аут выключения по умолчанию (по умолчанию 15)

-s, --storage-driver строка Используемый драйвер хранилища

--storage-opt list Параметры драйвера хранилища

--swarm-default-Advertise-addr строка Установить адрес или интерфейс по умолчанию для объявленного адреса роя

--tls Использовать TLS; подразумевается --tlsverify

--tlscacert string Доверять сертификатам, подписанным только этим ЦС (по умолчанию "~ /.docker / ca.pem ")

--tlscert string Путь к файлу сертификата TLS (по умолчанию "~ / .docker / cert.pem")

--tlskey string Путь к файлу ключей TLS (по умолчанию "~ / .docker / key.pem")

--tlsverify Использовать TLS и проверить удаленный

--userland-proxy Использовать прокси-сервер пользовательского уровня для кольцевого трафика (по умолчанию true)

--userland-proxy-path строка Путь к двоичному файлу прокси пользовательского уровня

--userns-remap string Настройка пользователя / группы для пространств имен пользователей

-v, --version Распечатать информацию о версии и выйти

Опции с [] можно указывать несколько раз.

Описание

dockerd — это постоянный процесс, который управляет контейнерами. Докер

использует разные двоичные файлы для демона и клиента. Чтобы запустить демон, вы

введите dockerd .

Чтобы запустить демон с выводом отладки, используйте dockerd -D или добавьте «debug»: true в

файл daemon.json .

Включение экспериментальных функций

Включите экспериментальные функции, запустив

dockerdс--experimentalflag или добавив"экспериментальный": trueк демону.jsonфайл.

Переменные среды

Для удобства поддерживается следующий список переменных среды.

из командной строки dockerd :

-

DOCKER_DRIVERИспользуемый графический драйвер. -

DOCKER_NOWARN_KERNEL_VERSIONПредотвратить предупреждения о том, что ваше ядро Linux не подходит для Docker.

-

DOCKER_RAMDISKЕсли установлено, то отключается pivot_root. -

DOCKER_TMPDIRМестоположение временных файлов Docker. -

MOBY_DISABLE_PIGZНе используйтеunpigzдля распаковывать слои параллельно при вытягивании изображений, даже если он установлен.

Примеры

Опция гнезда Daemon

Демон Docker может прослушивать Docker Engine API

запросы через три разных типа Socket: unix , tcp и fd .

По умолчанию сокет домена unix (или сокет IPC) создается в / var / run / docker.sock , требующий разрешения root или docker group

членство.

Если вам нужен удаленный доступ к демону Docker, вам необходимо включить tcp Разъем. Помните, что настройка по умолчанию обеспечивает незашифрованные и

неаутентифицированный прямой доступ к демону Docker — и должен быть защищен

либо с помощью встроенного зашифрованного сокета HTTPS, либо с помощью

поставить перед ним безопасный веб-прокси. Вы можете прослушивать порт

Вы можете прослушивать порт 2375 на всех

сетевые интерфейсы с -H tcp: // 0.0.0.0: 2375 , или в определенной сети

интерфейс, используя его IP-адрес: -H tcp: //192.168.59.103: 2375 . это

обычный, чтобы использовать порт 2375 для незашифрованного и порт 2376 для зашифрованного

общение с демоном.

Примечание

Если вы используете сокет с шифрованием HTTPS, помните, что только Поддерживаются TLS1.0 и выше. Протоколы SSLv3 и ниже не поддерживаются. больше не поддерживается по соображениям безопасности.

В системах на основе Systemd вы можете общаться с демоном через

Активация сокета systemd,

используйте dockerd -H fd: // .Использование fd: // отлично подойдет для большинства настроек, но

вы также можете указать отдельные сокеты: dockerd -H fd: // 3 . Если

указанные файлы, активированные сокетом, не найдены, тогда Docker завершит работу. Ты сможешь

найти примеры использования активации сокета Systemd с Docker и Systemd в

Дерево исходных кодов Docker.

Ты сможешь

найти примеры использования активации сокета Systemd с Docker и Systemd в

Дерево исходных кодов Docker.

Вы можете настроить демон Docker для одновременного прослушивания нескольких сокетов.

время использования нескольких опций -H :

Пример ниже запускает прослушивание демона на сокете unix по умолчанию, и на 2 конкретных IP-адресах на этом хосте:

$ sudo dockerd -H unix: /// var / run / docker.носок -H tcp: //192.168.59.106 -H tcp: //10.10.10.2

Клиент Docker будет учитывать переменную среды DOCKER_HOST , чтобы установить -H флаг для клиента. Используйте одну из следующих команд:

$ docker -H tcp: //0.0.0.0: 2375 пс

$ export DOCKER_HOST = "tcp: //0.0.0.0: 2375"

$ docker ps

Установка для переменной среды DOCKER_TLS_VERIFY любого значения, кроме

пустая строка эквивалентна установке флага --tlsverify . Следующее

эквивалентны:

Следующее

эквивалентны:

$ докер --tlsverify ps

# или

$ экспорт DOCKER_TLS_VERIFY = 1

$ docker ps

Клиент Docker будет учитывать HTTP_PROXY , HTTPS_PROXY и NO_PROXY переменные среды (или их строчные версии). HTTPS_PROXY принимает

приоритет над HTTP_PROXY .

Клиент Docker поддерживает подключение к удаленному демону через SSH:

$ docker -H ssh: // me @ example.com: 22 пс

$ docker -H ssh: //[email protected] пс

$ docker -H ssh: //example.com пс

Чтобы использовать SSH-соединение, вам необходимо настроить ssh , чтобы он мог подключиться к

удаленный хост с аутентификацией с открытым ключом. Парольная аутентификация не

поддерживается. Если ваш ключ защищен парольной фразой, вам необходимо настроить ssh-агент .

Привязать Docker к другому хосту / порту или сокету Unix

Предупреждение

Изменение привязки демона

dockerпо умолчанию к Порт TCP или группа пользователей Unix docker увеличивают риски безопасности разрешив пользователям без полномочий root получить доступ root на хосте.Удостовериться вы контролируете доступ к

докеру. Если вы связываете к TCP-порту, любой, у кого есть доступ к этому порту, имеет полный доступ к Docker; поэтому в открытой сети это не рекомендуется.

С -H можно заставить демон Docker прослушивать

конкретный IP и порт. По умолчанию он будет слушать unix: ///var/run/docker.sock , чтобы разрешить только локальные подключения root пользователь. Вы можете установить на 0.0.0.0:2375 или конкретный IP-адрес хоста

чтобы предоставить доступ всем, но это не рекомендуется , потому что

то получить root-доступ к хосту, на котором

демон запущен.

Точно так же клиент Docker может использовать -H для подключения к настраиваемому порту.

Клиент Docker по умолчанию будет подключаться к unix: ///var/run/docker.sock в Linux и tcp: //127.0.0.1: 2376 в Windows.

-H принимает назначение хоста и порта в следующем формате:

tcp: // [хост]: [порт] [путь] или unix: // путь

Например:

-

tcp: //-> TCP-соединение с127.на любом порту 0.0.1

0.0.1 2376при шифровании TLS включен, или порт2375, если связь осуществляется в виде обычного текста. -

tcp: // host: 2375-> TCP-соединение включено хост: 2375 -

tcp: // host: 2375 / path-> TCP-соединение включено host: 2375 и добавить путь ко всем запросам -

unix: // путь / к / сокету-> сокет Unix расположен припуть / к / розетке

-H , когда пусто, по умолчанию будет то же значение, что и

когда был передан номер -H .

-H также принимает сокращенную форму для привязок TCP: host: или host: port or : port

Запустить Docker в режиме демона:

$ sudo <путь к> / dockerd -H 0.0.0.0:5555 &

Скачать образ ubuntu :

$ docker -H: 5555 pull ubuntu

Вы можете использовать несколько -H , например, если хотите слушать на обоих

TCP и сокет Unix

$ sudo dockerd -H tcp: // 127. 0.0.1: 2375 -H unix: ///var/run/docker.sock &

# Загрузите образ ubuntu, используйте сокет Unix по умолчанию

$ docker pull ubuntu

# ИЛИ использовать порт TCP

$ docker -H tcp: //127.0.0.1: 2375 вытащить убунту

0.0.1: 2375 -H unix: ///var/run/docker.sock &

# Загрузите образ ubuntu, используйте сокет Unix по умолчанию

$ docker pull ubuntu

# ИЛИ использовать порт TCP

$ docker -H tcp: //127.0.0.1: 2375 вытащить убунту

Демон-накопитель-драйвер

В Linux демон Docker поддерживает несколько различных хранилищ уровня образов.

драйверы: aufs , devicemapper , btrfs , zfs , overlay , overlay2 и fuse-overlayfs .

Драйвер aufs является самым старым, но основан на наборе исправлений ядра Linux, который

вряд ли слить в основное ядро. Также известно, что они вызывают

некоторые серьезные сбои ядра. Однако aufs позволяет контейнерам совместно использовать

исполняемая и разделяемая библиотечная память, поэтому это полезный выбор при запуске

тысячи контейнеров с одной и той же программой или библиотеками.

Драйвер devicemapper использует тонкое выделение ресурсов и копирование при записи (CoW)

снимки. Для каждого местоположения графа devicemapper — обычно

Для каждого местоположения графа devicemapper — обычно / var / lib / docker / devicemapper — тонкий пул создается на основе двух блоков

устройства, одно для данных и одно для метаданных. По умолчанию эти блочные устройства

создаются автоматически с использованием петлевых монтировок автоматически созданных

разреженные файлы. См. Параметры Devicemapper ниже

чтобы узнать, как настроить эту настройку.

~ jpetazzo / Изменение размера контейнеров Docker с помощью плагина Device Mapper

В статье объясняется, как настроить существующую установку без использования опций.

Драйвер btrfs очень быстр для docker build — но как devicemapper не разделяет исполняемую память между устройствами. Использовать dockerd -s btrfs -g / mnt / btrfs_partition .

Драйвер zfs , вероятно, не так быстр, как btrfs , но имеет более длинный послужной список

по стабильности. Благодаря Single Copy ARC общих блока между клонами будут

кешируется только один раз. Используйте

Используйте dockerd -s zfs .Чтобы выбрать другую файловую систему zfs

установите параметр zfs.fsname , как описано в разделе Параметры ZFS.

Оверлей — файловая система с очень быстрым объединением. Теперь он объединен с основным

Ядро Linux версии 3.18.0. накладка также поддерживает совместное использование кеша страниц, это означает, что доступ к нескольким контейнерам

один и тот же файл может совместно использовать одну запись в кэше (или записи), это делает оверлей так же эффективен с памятью, как драйвер aufs . Позвоните по телефону dockerd -s overlay использовать это.

overlay2 использует ту же файловую систему быстрого объединения, но использует преимущества

дополнительные функции, добавленные в Linux

ядро 4.0, чтобы избежать чрезмерного потребления inode. Позвоните по телефону dockerd -s overlay2 использовать это.

Примечание

Драйвер хранилища

overlayможет вызвать чрезмерное потребление inode (особенно по мере роста количества изображений).Мы рекомендуем использовать хранилище

overlay2драйвер вместо этого.

Примечание

Как

overlay, так иoverlay2в настоящее время не поддерживаются наbtrfsили любую файловую систему «Копирование при записи» и должны использоваться только наразделах ext4.

Драйвер fuse-overlayfs похож на overlay2 , но работает в пользовательском пространстве.

Ожидается, что драйвер fuse-overlayfs будет использоваться для режима без рут-доступа.

В Windows демон Docker поддерживает драйвер хранилища с одним слоем изображений.

в зависимости от платформы образов: windowsfilter для образов Windows и lcow для контейнеров Linux в Windows.

Вариантов на драйвер накопителя

Конкретный драйвер запоминающего устройства может быть сконфигурирован с опциями, указанными с --storage-opt flags. Опции для

Опции для devicemapper имеют префикс dm ,

опции для zfs начинаются с zfs , варианты для btrfs начинаются с btrfs и варианты для lcow начинаются с lcow .

Опции Devicemapper

Это пример файла конфигурации для devicemapper в Linux:

{

"драйвер-накопитель": "devicemapper",

"storage-opts": [

"dm.thinpooldev = / dev / mapper / thin-pool",

"дм.use_deferred_deletion = true ",

"dm.use_deferred_removal = истина"

]

}

дм.thinpooldev Задает настраиваемое блочное устройство хранения данных для тонкого пула.

При использовании блочного устройства для хранения устройства сопоставления лучше всего использовать lvm для создания тома тонкого пула и управления им. Затем этот том передается в Docker.

исключительно для создания томов моментальных снимков, необходимых для образов и контейнеров.

Управление тонким пулом за пределами Engine обеспечивает наиболее многофункциональный способ заставить Docker использовать тонкое обеспечение устройства сопоставления в качестве резервное хранилище для контейнеров Docker.Основные особенности lvm-игры Функция управления тонким пулом включает: автоматический или интерактивный тонкий пул поддержка изменения размера, динамическое изменение функций тонкого пула, автоматическое изменение размера проверка метаданных, когда lvm активирует тонкий пул и т. д.

В качестве запасного варианта, если тонкий пул не предоставлен, файлы loopback

созданный. Loopback очень медленный, но может использоваться без каких-либо

предварительная настройка хранилища. Настоятельно рекомендуется сделать

не использовать loopback в производстве. Убедитесь, что у вашего демона Engine есть --storage-opt dm.предоставлен аргумент thinpooldev .

Пример:

$ sudo dockerd --storage-opt dm.thinpooldev = / dev / mapper / тонкий пул

dm. directlvm_device

directlvm_device В качестве альтернативы предоставлению тонкого пула, как указано выше, Docker может настроить блокировку устройство для вас.

Пример:

$ sudo dockerd --storage-opt dm.directlvm_device = / dev / xvdf

дм.тонкий_процент Устанавливает процент переданных в блочное устройство для использования для хранения.

Пример:

$ sudo dockerd --storage-opt dm.thinp_percent = 95

дм.тонкий_метаперцент Устанавливает процент переданного в блочном устройстве, который будет использоваться для хранения метаданных.

Пример:

$ sudo dockerd --storage-opt dm.thinp_metapercent = 1

dm.thinp_autoextend_threshold Устанавливает значение процента используемого пространства перед попыткой lvm автоматическое расширение доступного пространства [100 = отключено]

Пример:

$ sudo dockerd --storage-opt dm. thinp_autoextend_threshold = 80

thinp_autoextend_threshold = 80

dm.thinp_autoextend_percent Задает процентное значение для увеличения тонкого пула при lvm попытки автоматически увеличить доступное пространство [100 = отключено]

Пример:

$ sudo dockerd --storage-opt dm.thinp_autoextend_percent = 20

дм. Базовый Задает размер, используемый при создании базового устройства, что ограничивает размер изображений и контейнеров.Значение по умолчанию — 10G. Обратите внимание, тонкие устройства по своей природе «разреженные», поэтому устройство 10G, которое в основном пустое, не использует 10 ГБ места на бассейне. Однако файловая система будет использовать больше места для чем пустой корпус, тем больше устройство.

Размер базового устройства может быть увеличен при перезапуске демона, что позволит

все будущие изображения и контейнеры (на основе этих новых изображений) должны быть

новый размер базового устройства.

Примеры

$ sudo dockerd --storage-opt dm.basesize = 50G

Это увеличит размер базового устройства до 50G.Демон Docker выдаст ошибка, если размер существующего базового устройства превышает 50G. Пользователь может использовать эта опция позволяет увеличить размер базового устройства, однако усадка не допускается.

Это значение влияет на общесистемную «базовую» пустую файловую систему. которые могут быть уже инициализированы и унаследованы извлеченными изображениями. Обычно изменение этого значения требует дополнительных действий:

$ sudo service docker stop

$ sudo rm -rf / var / lib / докер

$ sudo service docker start

дм.loopdatasize Примечание

Этот параметр настраивает loopback devicemapper, который не должен использоваться в производстве.

Определяет размер, который будет использоваться при создании файла обратной связи для

«Информационное» устройство, которое используется для тонкого пула. Размер по умолчанию

100 г. Файл скудный, поэтому изначально он не будет заниматься этим.

много места.

Размер по умолчанию

100 г. Файл скудный, поэтому изначально он не будет заниматься этим.

много места.

Пример

$ sudo dockerd --storage-opt dm.loopdatasize = 200 ГБ

дм.loopmetadatasize Примечание

Этот параметр настраивает loopback devicemapper, который не должен использоваться в производстве.

Определяет размер, который будет использоваться при создании файла обратной связи для Устройство «метаданные», которое используется для тонкого пула. Размер по умолчанию это 2G. Файл разреженный, поэтому сначала он не будет занимать это много места.

Пример

$ sudo dockerd --storage-opt dm.loopmetadatasize = 4G

дм.has_journal " dm.mountopt Задает дополнительные параметры крепления, используемые при установке тонких устройств.

Пример

$ sudo dockerd --storage-opt dm. mountopt = nodiscard

mountopt = nodiscard

dm.datadev (устарело, используйте dm.thinpooldev )

Задает настраиваемое блочное устройство, которое будет использоваться для данных тонкого пула.

При использовании блочного устройства для хранения устройства сопоставления в идеале и datadev , и metadatadev Следует указать , чтобы полностью избежать использования обратной связи

устройство.

Пример

$ sudo dockerd \

--storage-opt dm.datadev = / dev / sdb1 \

--storage-opt dm.metadatadev = / dev / sdc1

dm.metadatadev (устарело, используйте dm.thinpooldev )

Задает настраиваемое блочное устройство, используемое для метаданных тонкого пула.

Для лучшей производительности метаданные должны быть на другом шпинделе, чем data, а лучше на SSD.

При настройке нового пула метаданных он должен быть действительным. Это может быть

достигается путем обнуления первых 4k, чтобы указать пустые метаданные, например:

Это может быть

достигается путем обнуления первых 4k, чтобы указать пустые метаданные, например:

$ dd if = / dev / zero of = $ metadata_dev bs = 4096 count = 1

Пример

$ sudo dockerd \

--storage-opt dm.datadev = / dev / sdb1 \

--storage-opt dm.metadatadev = / dev / sdc1

дм. Размер блока Задает настраиваемый размер блока для тонкого пула. По умолчанию размер блока — 64К.

Пример

$ sudo dockerd --storage-opt dm.размер блока = 512 КБ

dm.blkdiscard Включает или отключает использование blkdiscard при удалении devicemapper.

устройств. Это включено по умолчанию (только) при использовании петлевых устройств и

требуется для повторной интерпретации файла обратной связи при удалении образа / контейнера.

Отключение этого параметра при обратной петле может привести к более быстрому удалению контейнера раз, но пространство, используемое в каталоге / var / lib / docker , не будет

возвращается в систему для другого использования при удалении контейнеров.

Примеры

$ sudo dockerd --storage-opt dm.blkdiscard = false

dm.override_udev_sync_check Отменяет проверку синхронизации udev между devicemapper и udev . udev — диспетчер устройств ядра Linux.

Чтобы просмотреть поддержку синхронизации udev демона Docker, использующего devicemapper драйвер, запуск:

$ информация о докере

<...>

Поддерживается синхронизация Udev: true

<...>

Когда udev поддерживает синхронизацию true , тогда devicemapper и udev могут

координировать включение и отключение устройств для контейнеров.

Когда udev поддерживает синхронизацию false , возникает состояние гонки между devicemapper и udev во время создания и очистки. Состояние гонки

приводит к ошибкам и сбоям. (Для получения информации об этих сбоях см.

докер # 4036)

(Для получения информации об этих сбоях см.

докер # 4036)

Чтобы разрешить запуск демона docker , независимо от того, не выполняется ли синхронизация udev опорный, комплект дм.override_udev_sync_check до истины:

$ sudo dockerd --storage-opt dm.override_udev_sync_check = true

Когда это значение равно true , devicemapper продолжает работу и просто предупреждает

у вас случаются ошибки.

Примечание

В идеале нужно использовать демон

dockerи среду, которая поддержка синхронизации сudev. Для дальнейшего обсуждения этого тему, см. докер # 4036.В противном случае установите этот флаг для миграции существующих демонов Docker на демон с поддерживаемой средой.

дм.use_deferred_removal Позволяет использовать отложенное удаление устройства, если libdm и драйвер ядра

поддержите механизм.

Отложенное удаление устройства означает, что если устройство занято, когда устройства удаляется / деактивируется, отложенное удаление запланировано на устройство. И устройства автоматически уходят, когда последний пользователь устройства выходы.

Например, когда контейнер выходит, соответствующее тонкое устройство удаляется. Если это устройство попало в какое-то другое пространство имен монтирования и не может быть удален, выход из контейнера все равно будет успешным, и этот параметр вызывает система, чтобы запланировать отложенное удаление устройства. Он не ждет в цикл пытается удалить занятое устройство.

Пример

$ sudo dockerd --storage-opt dm.use_deferred_removal = true

дм.use_deferred_deletion Позволяет использовать отложенное удаление устройств для устройств тонкого пула.По умолчанию,

Удаление устройства тонкого пула выполняется синхронно. Прежде чем контейнер будет удален,

демон Docker удаляет все связанные устройства. Если драйвер хранилища

не может удалить устройство, удаление контейнера завершается неудачно, и демон возвращается.

Если драйвер хранилища

не может удалить устройство, удаление контейнера завершается неудачно, и демон возвращается.

Ошибка при удалении контейнера: ответ от демона об ошибке: невозможно уничтожить контейнер

Чтобы избежать этого сбоя, включите как отложенное удаление устройства, так и отложенное удаление устройства. удаление устройства на демоне.

$ sudo dockerd \

--storage-opt dm.use_deferred_deletion = true \

--storage-opt dm.use_deferred_removal = истина

Если эти две опции включены, если устройство занято, когда драйвер удаляя контейнер, драйвер помечает устройство как удаленное. Позже, когда устройство не используется, драйвер удаляет его.

В общем, включение этой опции по умолчанию должно быть безопасным. Это поможет когда непреднамеренная утечка точки монтирования происходит при нескольких монтировках пространства имен.

дм.мин_свободное_пространство Задает минимальный процент свободного места в тонком пуле, необходимый для нового устройства. создание, чтобы добиться успеха.Эта проверка применяется как к свободному пространству данных, так и к

как свободное пространство метаданных. Допустимые значения от 0% до 99%. Значение 0% отключает

логика проверки свободного места. Если пользователь не указывает значение для этой опции,

Двигатель использует значение по умолчанию 10%.

создание, чтобы добиться успеха.Эта проверка применяется как к свободному пространству данных, так и к

как свободное пространство метаданных. Допустимые значения от 0% до 99%. Значение 0% отключает

логика проверки свободного места. Если пользователь не указывает значение для этой опции,

Двигатель использует значение по умолчанию 10%.

Каждый раз, когда создается новое устройство тонкого пула (во время docker pull или во время

создание контейнера), Engine проверяет наличие минимального свободного места.

доступный. Если недостаточно места, создание устройства не удастся.

и любая соответствующая операция docker не выполняется.