Выключатель одинарный внутренний: Розетки электрические купить по низким ценам, акции, характеристики

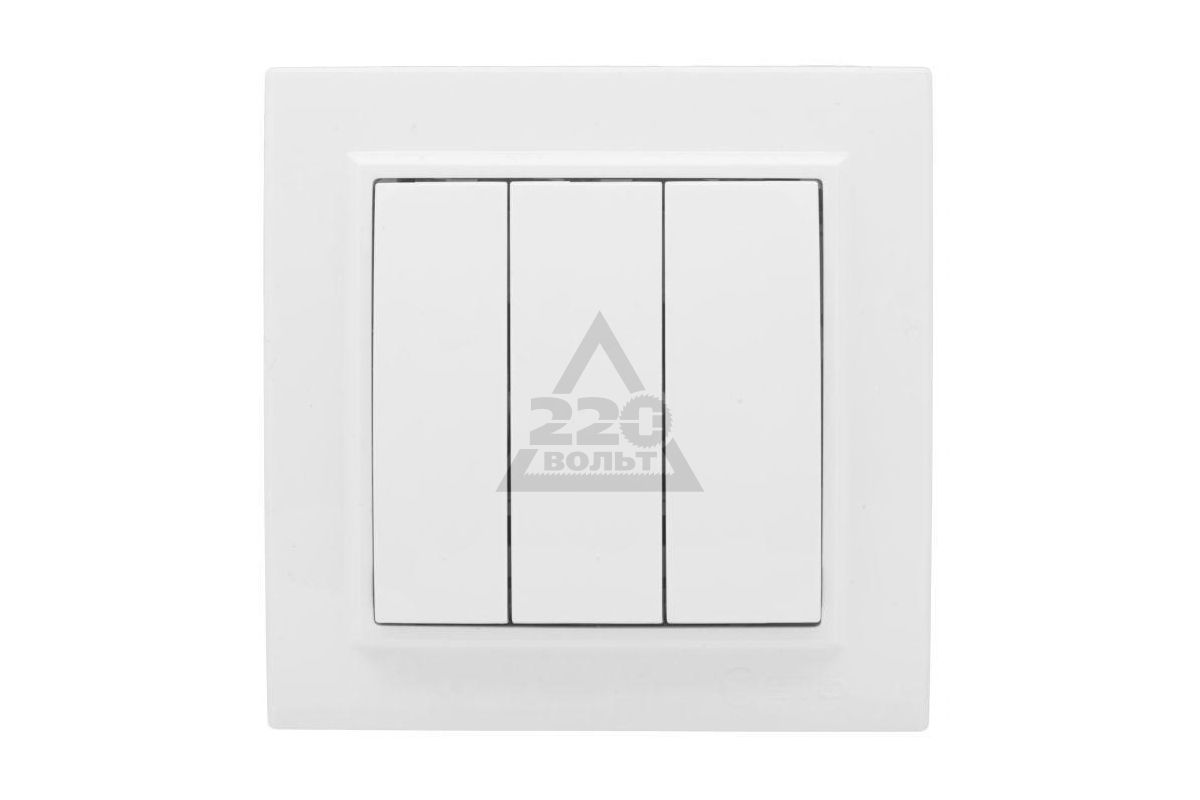

Выключатель проходной одинарный внутренний кремовый (2004) VIKO, серия CARMEN: цена, фото, размеры, характеристики.

- Производитель: VIKO

- Наличие: На складе

- Код товара: 2004-В1-ПР-К-Carmen

₴ 60.0 грн.

- 5 или более ₴ 50.0 грн.

- 120 или более ₴ 48.5 грн.

Проходной выключатель одноклавишный Viko изготавливается из качественных материалов и подвергается тщательному контролю на всех этапах производства, поэтому продукция надежна и долговечна в использовании. Материал основания выдерживает нагрузку в два раза больше, чем керамика. Не плавится, не горит, устойчив к нагрузке.

Выключатель гармонично сочетается с любым дизайном за счет нейтрального цвета и правильной формы. Удобен при монтаже. Не желтеет и не трескается со временем.

При помощи проходного выключателя вы можете включить свет в одном месте и выключить его в другом, не возвращаясь при этом к первоначальной точки, что очень удобно и практично.

Выключатель позволяет управлять одной лампой или группой ламп из двух точек. В основном, выключатель устанавливается в больших коридорах и спальнях.

Выключатель позволяет управлять одной лампой или группой ламп из двух точек. В основном, выключатель устанавливается в больших коридорах и спальнях.ХАРАКТЕРИСТИКИ:

Производитель/серия: | Турция, VIKO/Carmen. |

Напряжение/номинальный ток: | 250В/10А. |

Материал рамки/клавиши: | ABC-полимер (антистатичный, износоустойчивый). |

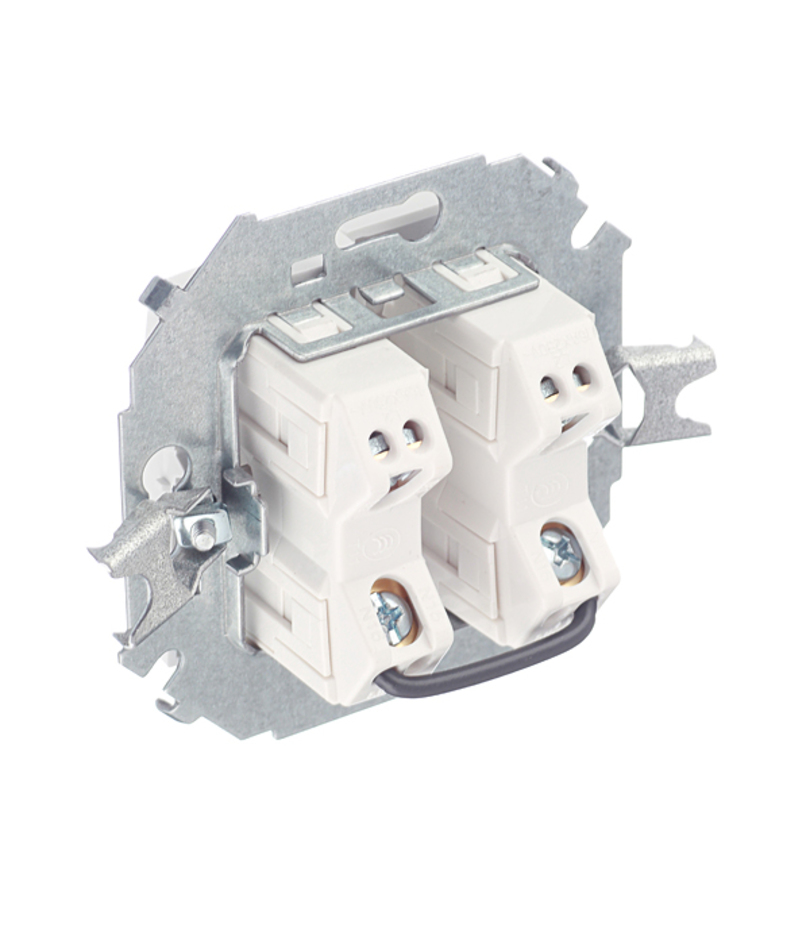

Контактная группа: | MS70: 70% медь, 30% сплав из алюминия, олово, свинца, цинка. |

Каркас механизма: | Бакелит — диэлектрик с высокой температурой плавления до 350°С. |

Крепежные части: | Поликарбонат, противопожарный клас 1 (850°C). |

Несущий каркас, лапки: | сталь. |

Степень защиты: | IP 20. |

Цвет: | крем. |

Количество в упаковке/ящике: | 12шт/120шт. |

Доставка по Украине

Новой почтой

Delivery

ИнТайм

Meest Express

Самовывоз

Бесплатная доставка по ТЦ Барабашово

Коммерческие рейсы (курсирующие с вашего населенного пункта на ТЦ Барабашово)

Варианты оплаты

Оплата наложенным платежом.

Оплата на карту Приват Банка.

Наличными.

При выборе доставки по ТЦ Барабашово, в комментариях укажите номер машины, место стоянки и время доставки.

На нашем сайте существует мелкий и крупный опт, а так же розница. Для крупного и мелкого опта есть система скидок. Вся полная информация обговаривается по телефону.

Минимальная сумма заказа 200грн. При самовывозе сумма заказа может быть любой.

Так же мы работаем под заказ. На сайте выставлены наиболее популярные товары, если не нашли нужной модели товара, вы можете заказать по телефону или написав нам в разделе «связаться с нами».

Время работы ежедневно с 7:00 до 20:00. Заказы на сайте принимаем круглосуточно.

Приятных Вам покупок!!!

Рекомендуемые товары

Теги: Выключатель внутренний одинарный,1-й,одноклавишный,латунь,крем,проходной,серия CARMEN,выключатель VIKO,VIKO

Как установить наружный выключатель?

Часто встречаю в квартирах проводку скрытую, а выключатель стоит наружный. Раньше так строили, по крайней мере в нашем городе. Поэтому со временем встает вопрос о замене наружного выключателя. Здесь все просто и штроб для него ни каких не нужно. Давайте ниже разберемся как установить наружный выключатель. Весь этот интересный процесс я смоделировал на небольшом стенде и ниже проиллюстрировал каждый шаг фотографиями.

Как установить наружный выключатель?

В качестве примера возьмем вот такой наружный выключатель. Процесс монтажа всех выключателей в основном одинаковый, только у разных производителей их конструкция может немного отличаться.

Сначала нам необходимо его разобрать. Для этого тонкой плоской отверткой поддеваем клавишу и вынимаем ее.

Вот что в итоге получаем…

Теперь необходимо снять корпус выключателя. Для этого отверткой откручиваем два болта…

Так мы получили доступ к контактам наружного выключателя. Их всего два, так как выключатель одноклавишный. Одной жилой у нас будет приходить фаза с распределительной коробки, а другой жилой будет уходить та же фаза на сам светильник (люстру).

Монтаж наружного выключателя мы начинаем с подключения проводов. Полярность тут не имеет большого значения. В нашем случае провод к выключателю походит сверху. Сам провод нужно спрятать в кабель-канал. Так будет красиво и безопасно. Также провод может к выключателю подходить с любой стороны или из самой стены.

В нашем случае провод к выключателю походит сверху. Сам провод нужно спрятать в кабель-канал. Так будет красиво и безопасно. Также провод может к выключателю подходить с любой стороны или из самой стены.

Теперь нужно закрепить наружный выключатель на стену. Если стена бетонная или кирпичная, то крепим дюбелями, а если деревянная и тому подобное, то крепим просто саморезами. Почему я описал сначала подключение провода к наружноу выключателю, а только потом его крепление? Мне кажется так удобнее. Провода подключить на контакты проще, когда он находится на весу. Так им можно свободно маневрировать во время подключения проводов и потом они уже ни как не мешают при его креплении.

Теперь нужно нам поставить на место корпус. Если провод подходит сбоку, то корпус у нас не сядет на место. Тут нужно вырезать в корпусе небольшой проем для прохождения кабеля.

Для этого есть специальные метки, где толщина пластмассы совсем тонкая, что облегчает ее удаление.

После того как вырезали проем, ставим корпус на место и крепим болтами…

На заключительном этапе установки наружного выключателя ставим на место клавишу. Смотрите, чтобы выступы с внутренней стороны клавиши попали в сам переключатель…

Вот и все мы установили наружный выключатель. Его демонтаж происходит в обратном порядке.

Читайте: Как установить внутренний выключатель?

Не забываем улыбаться:

В воскресной школе идет урок

Батюшка: — А скажи мне отрок, как течет электричество по проводам?

Ученик: — С божьей помощью!

Батюшка: — Молодец — садись

Как разобрать выключатель

Вашему вниманию подробная пошаговая фото инструкция о том как правильно разобрать клавишный выключатель освещения.

Технология демонтажа всех производимых сейчас клавишных выключателей схожа, основные отличия связаны с разными вариантами крепления рамки к механизму. В этой статье мы, для наглядности, специально разберем сразу несколько различных моделей, после чего вы легко сможете самостоятельно разобрать практически любые клавишные выключатели, независимо от производителя.

Из инструмента нам понадобится лишь плоская отвертка, подойдет индикаторная.

Начинаем разбирать выключатель:

1. Первым делом отключите электричество! Для этого в электрощите, необходимо рычаги автоматических выключателей перевести в состоянии «выкл.», обычно это положение, при котором рычаг направлен вниз. Какой именно автомат необходимо выключить, если они не подписаны, определяется опытным путем, выключая их по очереди, и проверяя, индикаторной отверткой, наличие напряжения в проводке выключателя. В крайнем случае, выключайте все. Но затем еще раз обязательно убедитесь, в отсутствии электрического тока, в месте проведения работ!

2. Основной секрет, который нужно знать если вы хотите разобрать выключатель, это необходимость в первую очередь снять клавишу (или клавиши если их несколько). Для этого попробуйте взяться сбоку за выступающие части клавиши и сжав, потянуть ее на себя. На изображениях ниже представлен этот способ снятия клавиши с выключателя Wessen серии Прима. В данном случае при нажатии выходят из пазов осевые направляющие клавиши, после чего она с легкостью снимается.

В данном случае при нажатии выходят из пазов осевые направляющие клавиши, после чего она с легкостью снимается.

3. В случае если не удается взяться за клавишу с боков, попробуйте ухватится за любую выступающую часть и потянуть на себя, часто клавиша закреплена в механизме выключателя без фиксатора и ее достаточно просто вытянуть. Пример этого представлен на изображениях ниже – где с двухклавишного выключателя abb niessen olas мы, таким способом, поочередно снимаем клавиши.

4. Если у вас не получилось таким образом отсоединить, то необходимо, предельно аккуратно, поддеть клавишу прямой отверткой. Действуйте осторожно, чтоб не испортить внешний вид выключателя.

5. После того как благополучно была снята клавиша, необходимо отсоединить рамку выключателя. Чаще всего встречается три варианта крепления рамки к механизму.

Первый тип мы видим у выключателей Wessen серии Прима, где рамка сплошная и прикреплена к механизму c помощью двух болтиков, которые необходимо открутить, чтоб ее снять.

Второй тип крепления рамки к механизму, мы можем видеть у выключателя ABB Niessen Olas. Здесь для фиксации используется специальный крепежный элемент, который для фиксации рамки устанавливается в пазы суппорта и легко вынимается при разборе. Для этого необходимо просто потянуть его на себя или вытащить поддев плоской отверткой.

Третий тип крепления можно наблюдать у модульных механизмов выключателей ABB Niessen Zenit, в этом случае на самой рамке имеются «лапки», фиксирующие рамку в суппорте выключателя. При этом такой выключатель удобнее разбирать сняв сперва именно рамку. После чего, чтоб извлечь механизм, необходимо, как показано на изображении ниже, прямой отверткой, через специальные пазы в суппорте, отстегнуть удерживающие крепежи.

При этом такой выключатель удобнее разбирать сняв сперва именно рамку. После чего, чтоб извлечь механизм, необходимо, как показано на изображении ниже, прямой отверткой, через специальные пазы в суппорте, отстегнуть удерживающие крепежи.

6. Когда рамка убрана, достаем механизм из подрозетника, для этого откручиваем удерживающие винты, расположенные по бокам. Так же механизмы выключателей могут быть зафиксированы в монтажной коробке, с помощью собственного крепежа, распорного типа, в этом случае ослабляем отвечающие за это винты на механизме, на изображении ниже они отмечены.

7. Последний этап, это отсоединение проводов от механизма выключателя. В зависимости от типа крепления, будь то винтовые зажимы или пружинные клеммы, технология различается. В случае винтовых зажимов, ослабляем болты в клеммах и достаем провода.

А если у выключателя самозажимные клеммы, то необходимо нажать на соответствующие рычажки и вытянуть провода из клемм.

На этом все, выключатель разобран и отсоединен.

| Наименование | Кол-во | Цена за ед. |

Стоимость, ₽ |

|---|---|---|---|

|

Изолента ОКПД2 17.12.14.179 Бумага электроизоляционная прочая |

5 шт |

37,00 |

185,00 |

|

лампа светодиодная 8 Вт ОКПД2

27. |

100 шт |

312,33 |

31 233,00 |

|

Выключатель внутренний двойной 10А ОКПД2 27.33.11.140 Выключатели и переключатели неавтоматические |

40 шт |

146,00 |

5 840,00 |

|

лампа люминисцентная ЛД 36/635 Вт ОКПД2

27. |

25 шт |

58,00 |

1 450,00 |

|

Выключатель наружный одинарный 10А ОКПД2 27.33.11.140 Выключатели и переключатели неавтоматические |

10 шт |

90,00 |

900,00 |

|

коробка установочная для скрытого монтажа в кирпичных стенах ОКПД2

27. |

50 шт |

28,00 |

1 400,00 |

|

Кабель ВВГ 3*1,5 ОКПД2 27.32.11.000 Провода обмоточные изолированные |

200 м |

36,33 |

7 266,00 |

|

Кабель ВВГ 3*2,5 ОКПД2

27. |

100 м |

57,33 |

5 733,00 |

|

Патрон керамический с креплением, цоколь Е27 ОКПД2 27.33.12.000 Патроны для ламп на напряжение не более 1 кВ |

20 шт |

18,33 |

366,60 |

|

Патрон керамический с креплением, цоколь Е14 ОКПД2

27. |

20 шт |

23,33 |

466,60 |

|

Светильник закрытый уличный (круглый), белый ОКПД2 27.40.39.110 Светильники прочие, не включенные в другие группировки |

2 шт |

314,00 |

628,00 |

|

стартер 40 Вт ОКПД2

27. |

50 шт |

31,00 |

1 550,00 |

|

Коронка для розеток ОКПД2 27.33.13 Разъемы, розетки и прочая аппаратуры коммутации или защиты электрических цепей, не включенная в другие группировки |

1 шт |

715,00 |

715,00 |

|

стартер 20 Вт ОКПД2

27. |

100 шт |

25,00 |

2 500,00 |

|

диодная лампа 5 Вт, цоколь Е27 ОКПД2 27.40.14.000 Лампы накаливания прочие, не включенные в другие группировки |

100 шт |

147,67 |

14 767,00 |

|

Светильник аварийного освещения ОКПД2

27. |

5 шт |

872,67 |

4 363,35 |

|

Светильник наружного освещения светодиодный, 70ВТ ОКПД2 27.40.39.110 Светильники прочие, не включенные в другие группировки |

2 шт |

3 635,67 |

7 271,34 |

|

распаячная коробка 85х85 наружной установки ОКПД2

27. |

20 шт |

44,00 |

880,00 |

|

Гофра- труба ф20мм ОКПД2 22.21.29.120 Трубки, шланги и рукава прочие пластмассовые |

100 шт |

12,67 |

1 267,00 |

|

выключатель автоматический 16А класс С ОКПД2

27. |

10 шт |

154,67 |

1 546,70 |

|

Клипса 20 ОКПД2 22.29.29.000 Изделия пластмассовые прочие |

50 шт |

6,33 |

316,50 |

|

выключатель автоматический 25А класс С ОКПД2

27. |

10 шт |

154,67 |

1 546,70 |

|

шина «Земля-ноль» 8х12 ОКПД2 26.51.84.110 Комплектующие (запасные части) счетчиков производства или потребления газа, жидкости или электроэнергии, не имеющие самостоятельных группировок |

10 шт |

68,67 |

686,70 |

|

кабель-канал 20х16 ОКПД2

27. |

50 м |

23,67 |

1 183,50 |

|

розетка внутренняя двойная с заземлением 2П+3 16А (белая) ОКПД2 27.33.13.110 Разъемы и розетки штепсельные |

20 шт |

133,00 |

2 660,00 |

|

Стяжка-хомут пластмассовый 300 мм ОКПД2

22. |

1 упак |

154,00 |

154,00 |

|

розетка внутренняя одинарная с заземлением 2П+3 16А (белая) ОКПД2 27.33.13.110 Разъемы и розетки штепсельные |

40 шт |

107,00 |

4 280,00 |

|

розетка наружная двойная с заземлением 2П+3 16А (белая) ОКПД2

27. |

10 шт |

109,00 |

1 090,00 |

|

выключатель внутренний одинарный 10А ОКПД2 27.33.11.140 Выключатели и переключатели неавтоматические |

40 шт |

174,00 |

6 960,00 |

|

Указатель напряжения ПИМ-90-2М ОКПД2

26. |

1 шт |

335,33 |

335,33 |

|

шина «Земля-ноль» 6х9 ОКПД2 26.51.84.110 Комплектующие (запасные части) счетчиков производства или потребления газа, жидкости или электроэнергии, не имеющие самостоятельных группировок |

10 шт |

68,67 |

686,70 |

|

Наклейка «ЩС-380/220» ОКПД2

22. |

5 шт |

51,00 |

255,00 |

|

Стяжка-хомут пластмассовый 200мм ОКПД2 22.29.29.000 Изделия пластмассовые прочие |

2 упак |

154,00 |

308,00 |

|

Наклейка «Электрощитовая» ОКПД2

22. |

3 шт |

148,33 |

444,99 |

Что такое виртуальный коммутатор Hyper-V и как он работает?

Примечание. Эта статья была первоначально опубликована в июне 2018 года. Она была полностью обновлена до сентября 2019 года.

Сеть в Hyper-V обычно сбивает с толку новичков, даже тех, кто имеет опыт работы с другими гипервизорами. Виртуальный коммутатор Hyper-V представляет собой одно из более серьезных первоначальных концептуальных препятствий для продукта. К счастью, если вы потратите время, чтобы узнать об этом, вы обнаружите, что это довольно просто. Дайджест этой статьи предоставит необходимые знания для правильного планирования виртуального коммутатора Hyper-V и понимания того, как он будет работать в производственной среде. Если вы знаете все о виртуальном коммутаторе Hyper-V и можете перейти к руководству по его созданию.

Дайджест этой статьи предоставит необходимые знания для правильного планирования виртуального коммутатора Hyper-V и понимания того, как он будет работать в производственной среде. Если вы знаете все о виртуальном коммутаторе Hyper-V и можете перейти к руководству по его созданию.

Чтобы получить полное руководство по сети Hyper-V, прочтите мой пост под названием «Полное руководство по сети Hyper-V».

Замечание по System Center Virtual Machine Manager: в этой статье я не буду тратить время на настройку сети для SCVMM.Поскольку этот продукт излишне усложняет ситуацию с несколькими бессмысленными уровнями, прочное заземление виртуального коммутатора Hyper-V, которое можно получить из этой статьи, является абсолютно важным, если вы не хотите безнадежно потеряться в VMM.

Что такое виртуальный коммутатор Hyper-V?

Первое, что вы должны понять, это то, что виртуальный коммутатор Hyper-V действительно является виртуальным коммутатором. Другими словами, это программная конструкция, работающая в активной памяти хоста Hyper-V, которая выполняет функцию коммутации кадров Ethernet. Он может использовать одиночные или объединенные физические сетевые адаптеры в качестве восходящих каналов к физическому коммутатору для связи с другими компьютерами в физической сети. Hyper-V предоставляет виртуальные сетевые адаптеры своим виртуальным машинам, которые напрямую взаимодействуют с виртуальным коммутатором.

Он может использовать одиночные или объединенные физические сетевые адаптеры в качестве восходящих каналов к физическому коммутатору для связи с другими компьютерами в физической сети. Hyper-V предоставляет виртуальные сетевые адаптеры своим виртуальным машинам, которые напрямую взаимодействуют с виртуальным коммутатором.

[thrive_leads id = ’16356 ′]

Что такое виртуальные сетевые адаптеры?

Как и виртуальный коммутатор Hyper-V, виртуальные сетевые адаптеры в большинстве своем не требуют пояснений. Более подробно, это программные конструкции, которые отвечают за прием и передачу кадров Ethernet в назначенную им виртуальную машину или операционную систему управления и из них.В этой статье основное внимание уделяется виртуальному коммутатору, поэтому я уделю виртуальным адаптерам достаточно внимания, чтобы обеспечить понимание коммутатора.

Сетевые адаптеры виртуальных машин

Наиболее распространенные виртуальные сетевые адаптеры относятся к виртуальным машинам. Их можно увидеть как в PowerShell (Get-VMNetworkAdapter), так и в графическом интерфейсе Hyper-V Manager. На скриншоте ниже показан пример:

Их можно увидеть как в PowerShell (Get-VMNetworkAdapter), так и в графическом интерфейсе Hyper-V Manager. На скриншоте ниже показан пример:

Пример виртуального адаптера

Я нарисовал красную рамку слева, где адаптер появляется в списке оборудования.Справа я нарисовал еще один, чтобы показать виртуальный коммутатор, к которому подключается этот конкретный адаптер. Вы можете в любой момент изменить его на любой другой виртуальный коммутатор на хосте или «Не подключен», что является виртуальным эквивалентом отключения адаптера от сети. Виртуального эквивалента «перекрестного» кабеля не существует, поэтому вы не можете напрямую подключить один виртуальный адаптер к другому.

В гостевой системе виртуальные адаптеры появляются во всех тех же местах, что и физические адаптеры.

Виртуальный адаптер из гостевой системы

Виртуальные адаптеры операционной системы управления

Вы также можете создать виртуальные адаптеры для использования операционной системой управления. Вы можете увидеть их в PowerShell и в тех же местах, где вы найдете физический адаптер. Система присвоит им имена по образцу vEthernet (< name >) .

Вы можете увидеть их в PowerShell и в тех же местах, где вы найдете физический адаптер. Система присвоит им имена по образцу vEthernet (< name >) .

Виртуальные адаптеры в управляющей операционной системе

В отличие от виртуальных адаптеров для виртуальных машин, ваши возможности управления виртуальными адаптерами в управляющей операционной системе немного ограничены. Если у вас только один, вы можете использовать диспетчер виртуальной сети Hyper-V Manager для настройки VLAN.Если у вас их несколько, как у меня, вы даже не можете сделать это в графическом интерфейсе:

Virtual Switch Manager с виртуальными сетевыми адаптерами с несколькими хостами

PowerShell — единственный вариант управления в этом случае. PowerShell также является единственным способом просмотра или изменения ряда настроек виртуального адаптера ОС управления. Но все это — тема отдельной статьи.

Режимыдля виртуального коммутатора Hyper-V

Виртуальный коммутатор Hyper-V имеет три различных режима работы.

Частный виртуальный коммутатор

Виртуальный коммутатор Hyper-V в частном режиме разрешает обмен данными только между виртуальными адаптерами, подключенными к виртуальным машинам.

Внутренний виртуальный коммутатор

Виртуальный коммутатор Hyper-V во внутреннем режиме разрешает обмен данными только между виртуальными адаптерами, подключенными к виртуальным машинам, и операционной системой управления.

Внешний виртуальный коммутатор

Виртуальный коммутатор Hyper-V во внешнем режиме обеспечивает связь между виртуальными адаптерами, подключенными к виртуальным машинам, и операционной системой управления.Он использует одиночные или объединенные физические адаптеры для подключения к физическому коммутатору, тем самым обеспечивая связь с другими системами.

Более подробное объяснение режимов коммутатора Hyper-V

Типы коммутаторов private и internal отличаются только отсутствием или наличием виртуального адаптера для управляющей операционной системы соответственно. Фактически, вы можете превратить внутренний коммутатор в частный коммутатор, просто удалив все виртуальные адаптеры для управляющей операционной системы, и наоборот:

Фактически, вы можете превратить внутренний коммутатор в частный коммутатор, просто удалив все виртуальные адаптеры для управляющей операционной системы, и наоборот:

Преобразование внутреннего виртуального коммутатора в частный

Как с внутренним, так и с частным виртуальным коммутатором, адаптеры могут взаимодействовать только с с другими адаптерами на том же коммутаторе и .Если вам нужно, чтобы они могли взаимодействовать с адаптерами на других коммутаторах, одна из операционных систем должна иметь адаптеры на других коммутаторах и быть настроена как маршрутизатор.

Внешний виртуальный коммутатор использует один или несколько физических адаптеров. Эти адаптеры действуют как восходящий канал для остальной части вашей физической сети. Подобно внутренним и частным коммутаторам, виртуальные адаптеры на внешнем коммутаторе не могут напрямую взаимодействовать с адаптерами на любом другом виртуальном коммутаторе.

Важное примечание : термины Private и External для коммутатора Hyper-V обычно путают с частными и общедоступными IP-адресами. У них нет ничего общего.

У них нет ничего общего.

[thrive_leads id = ’17165 ′]

Создание концепции внешнего виртуального коммутатора

Часть того, что затрудняет понимание внешнего виртуального коммутатора, — это формулировка соответствующих параметров. В графическом интерфейсе Hyper-V Manager указано Разрешить операционной системе управления использовать этот сетевой адаптер . В PowerShell New-VMSwitch есть логический параметр -AllowManagementOS , который не лучше, а его описание — «» Указывает, должен ли родительский раздел (т.е.е. операционной системы управления) должен иметь доступ к физическому сетевому адаптеру, связанному с виртуальным коммутатором, который будет создан. »- усугубляет. Слишком часто происходит то, что люди читают их и думают о них так:

Неправильная визуализация виртуального коммутатора Hyper-V

Самое важное, что нужно понять, это то, что физический адаптер или группа, используемые виртуальным коммутатором Hyper-V, не могут и не могут использоваться для чего-либо еще . Адаптер ни с чем не «делится». Вы не можете настроить на нем информацию TCP / IP. После того, как виртуальный коммутатор Hyper-V привязан к адаптеру или группе (он будет отображаться как Hyper-V Extensible Virtual Switch ), работа с любых других клиентов, протоколов или служб на этом адаптере в лучшем случае не будет иметь никакого эффекта. а в худшем случае сломайте свой виртуальный коммутатор.

Адаптер ни с чем не «делится». Вы не можете настроить на нем информацию TCP / IP. После того, как виртуальный коммутатор Hyper-V привязан к адаптеру или группе (он будет отображаться как Hyper-V Extensible Virtual Switch ), работа с любых других клиентов, протоколов или служб на этом адаптере в лучшем случае не будет иметь никакого эффекта. а в худшем случае сломайте свой виртуальный коммутатор.

Вместо приведенного выше, когда вы «делитесь» адаптером, на самом деле происходит следующее:

Правильная визуализация внешнего виртуального коммутатора Hyper-V

Так называемое «совместное использование» происходит путем создания виртуального адаптера для управляющей операционной системы и подключения его к тому же виртуальному коммутатору, который будут использовать виртуальные машины.Вы можете добавить или удалить этот адаптер в любое время, не затрагивая виртуальный коммутатор. Я вижу, как многие, многие люди создают виртуальные адаптеры для операционной системы управления, установив флажок Разрешить операционной системе управления использовать этот сетевой адаптер , потому что они считают, что это единственный способ заставить виртуальный коммутатор участвовать в сети для виртуальных машин. . Если это ты, не расстраивайся. Я сделал то же самое при первом развертывании 2008 R2. Ничего страшного в том, что в инструментах виноваты нечеткие формулировки, потому что это именно то, что меня тоже сбило с толку. Единственная причина установить этот флажок — если вам нужна управляющая операционная система, чтобы иметь возможность напрямую взаимодействовать с виртуальными машинами на созданном виртуальном коммутаторе или с физической сетью, подключенной к конкретному физическому адаптеру или группе, на которой размещен виртуальный коммутатор. . Если вы собираетесь использовать отдельный выделенный физический адаптер или команду только для управления трафиком, не используйте опцию «поделиться». Если вы собираетесь использовать конвергенцию сетей, тогда вы хотите «поделиться» ею.

. Если это ты, не расстраивайся. Я сделал то же самое при первом развертывании 2008 R2. Ничего страшного в том, что в инструментах виноваты нечеткие формулировки, потому что это именно то, что меня тоже сбило с толку. Единственная причина установить этот флажок — если вам нужна управляющая операционная система, чтобы иметь возможность напрямую взаимодействовать с виртуальными машинами на созданном виртуальном коммутаторе или с физической сетью, подключенной к конкретному физическому адаптеру или группе, на которой размещен виртуальный коммутатор. . Если вы собираетесь использовать отдельный выделенный физический адаптер или команду только для управления трафиком, не используйте опцию «поделиться». Если вы собираетесь использовать конвергенцию сетей, тогда вы хотите «поделиться» ею.

Если вы не знаете, что делать вначале, это не имеет значения. Вы всегда можете добавить или удалить виртуальные адаптеры после создания коммутатора. Лично я никогда не создаю адаптер на виртуальном коммутаторе с помощью флажка Allow … или параметра -AllowManagementOS . Я всегда использую PowerShell для создания любых необходимых виртуальных адаптеров впоследствии. У меня есть свои причины для этого, но это также помогает с любыми концептуальными проблемами.

Я всегда использую PowerShell для создания любых необходимых виртуальных адаптеров впоследствии. У меня есть свои причины для этого, но это также помогает с любыми концептуальными проблемами.

Как только вы поймете сказанное выше, вы легко увидите, что различия даже между внешним и внутренним типами переключателей не очень велики.Посмотрите на все три визуализированных типа рядом:

Параллельная визуализация всех режимов переключения

Я не рекомендую это делать, но можно преобразовать любой виртуальный коммутатор Hyper-V во внешний тип или из него, добавив или удалив физический адаптер / команду.

Каковы особенности виртуального коммутатора Hyper-V?

Виртуальный коммутатор Hyper-V изначально предоставляет несколько функций.

- Коммутация кадров Ethernet

Виртуальный коммутатор Hyper-V может считывать MAC-адреса в пакете Ethernet и доставлять его в нужное место назначения, если он присутствует на виртуальном коммутаторе. Ему известны MAC-адреса всех подключенных к нему виртуальных сетевых адаптеров. Внешний виртуальный коммутатор также знает об MAC-адресах в любых сетях уровня 2, которые он видит через назначенный ему физический адаптер или команду. Виртуальный коммутатор Hyper-V не поддерживает встроенную маршрутизацию (уровень 3) . Вам нужно будет предоставить аппаратный или программный маршрутизатор, если вам нужна такая функциональность. В Windows 10 и Server 2016 появились некоторые возможности NAT.Начните работу на сайте документации.

Ему известны MAC-адреса всех подключенных к нему виртуальных сетевых адаптеров. Внешний виртуальный коммутатор также знает об MAC-адресах в любых сетях уровня 2, которые он видит через назначенный ему физический адаптер или команду. Виртуальный коммутатор Hyper-V не поддерживает встроенную маршрутизацию (уровень 3) . Вам нужно будет предоставить аппаратный или программный маршрутизатор, если вам нужна такая функциональность. В Windows 10 и Server 2016 появились некоторые возможности NAT.Начните работу на сайте документации. - 802.1q VLAN, режим доступа

Виртуальные адаптеры для операционной системы управления и виртуальных машин могут быть назначены для VLAN. Он будет доставлять кадры Ethernet только к виртуальным адаптерам в пределах той же VLAN, как и физический коммутатор. Если транкинг правильно настроен на подключенном физическом порту коммутатора, трафик VLAN будет распространяться на физическую сеть, как и ожидалось. Вам НЕ нужно настраивать несколько виртуальных коммутаторов; каждый виртуальный коммутатор Hyper-V автоматически разрешает немаркированные кадры и все VLAN от 1-4096.

- 802.1q VLAN, транковый режим

Во-первых, я хочу отметить, что более 90% людей, которые пытаются настроить Hyper-V в транковом режиме, не нуждаются в транковом режиме. Этот параметр применяет только к отдельным сетевым адаптерам. Когда вы настраиваете виртуальный адаптер в магистральном режиме, Hyper-V будет передавать разрешенные фреймы с неповрежденным тегом 802.1q . Если программное обеспечение на виртуальной машине не знает, как обрабатывать кадры с этими тегами, операционная система виртуальной машины будет рассматривать кадры как искаженные и отбрасывать их.Очень немногие программные приложения могут даже взаимодействовать с сетевыми адаптерами в точке, где они видят тег. Даже служба маршрутизации и удаленного доступа Microsoft не может этого сделать. Если вы хотите, чтобы виртуальная машина имела конечную точку уровня 3 в нескольких VLAN, вам необходимо использовать отдельные адаптеры в режиме доступа, а не в режиме магистрали.

- 802.1p Качество обслуживания

802.1p использует специальную часть кадра Ethernet для маркировки трафика как принадлежащего определенной группе приоритетов.Все коммутаторы на линии, которые могут говорить по стандарту 802.1p, затем назначат ему соответствующий приоритет. - Качество обслуживания Hyper-V

Hyper-V имеет собственное качество обслуживания для своего виртуального коммутатора, но, в отличие от 802.1p, оно не распространяется на физическую сеть. Вы можете гарантировать минимальную и / или ограничить исходящую скорость виртуального адаптера, когда ваш виртуальный коммутатор находится в режиме Absolute , и вы можете гарантировать минимальную и / или заблокировать максимальную исходящую скорость для адаптера, когда ваш коммутатор имеет вес режим.Режим необходимо выбрать при создании виртуального коммутатора. Используйте это, если вам нужен некоторый уровень QoS, но ваша физическая инфраструктура не поддерживает 802. 1p.

1p. - SR-IOV (Виртуализация ввода-вывода с одним корнем)

SR-IOV требует совместимого оборудования, как на материнской плате, так и на физических сетевых адаптерах. Если этот параметр включен, у вас будет возможность подключать ограниченное количество виртуальных адаптеров напрямую к Virtual Functions — специальным конструкциям, предоставляемым вашими физическими сетевыми адаптерами.Виртуальный коммутатор Hyper-V имеет минимальное участие в каких-либо функциях ввода-вывода, что означает, что у вас будет доступ почти к полной скорости оборудования. Однако за это повышение производительности приходится платить: сетевые адаптеры SR-IOV не могут работать, если виртуальный коммутатор назначен группе адаптеров LBFO. Он будет работать с новой командой Switch-Embedded, поставляемой с 2016 года (впрочем, не все производители и не все адаптеры). - Расширяемость

Microsoft публикует API, который любой может использовать для создания собственных драйверов фильтров для виртуального коммутатора Hyper-V. Например, System Center Virtual Machine Manager предоставляет драйвер, который включает аппаратную виртуализацию сети (HNV). Другие возможности включают инструменты сетевого сканирования.

Например, System Center Virtual Machine Manager предоставляет драйвер, который включает аппаратную виртуализацию сети (HNV). Другие возможности включают инструменты сетевого сканирования.

Почему я должен использовать внутренний или частный виртуальный коммутатор?

Есть ровно одна причина использовать внутренний или частный виртуальный коммутатор: изоляция . Вы можете быть абсолютно уверены в том, что никакой трафик, передаваемый через внутренний или частный коммутатор, никогда не покинет хост. Вы можете частично изолировать гостей, разместив виртуальную машину с возможностями маршрутизации в изолированной сети (ах) и внешнем коммутаторе.Вы можете посмотреть на первую диаграмму в моем сообщении о программном маршрутизаторе, чтобы понять, о чем я говорю.

Внутренние и частные виртуальные коммутаторы не обеспечивают повышения производительности по сравнению с внешним виртуальным коммутатором. Это связано с тем, что виртуальный коммутатор достаточно умен, чтобы не использовать физическую сеть при доставке пакетов с одного виртуального адаптера на MAC-адрес другого виртуального адаптера на том же виртуальном коммутаторе. Однако, если трафик уровня 3 требует, чтобы трафик проходил через внешний маршрутизатор, трафик может покинуть хост, прежде чем вернуться.

Однако, если трафик уровня 3 требует, чтобы трафик проходил через внешний маршрутизатор, трафик может покинуть хост, прежде чем вернуться.

Ниже показана связь между двумя виртуальными адаптерами на одном внешнем виртуальном коммутаторе в одной подсети:

Виртуальные сетевые адаптеры в одной подсети

Если виртуальные адаптеры находятся в разных подсетях, а маршрутизатор находится в физической сети, происходит следующее:

Виртуальные адаптеры в разных подсетях

Во втором сценарии виртуальные адаптеры используют IP-адреса, принадлежащие разным подсетям. Из-за того, как TCP / IP работает ( , а не виртуальный коммутатор!), Пакеты между этими двумя адаптерами должны передаваться через маршрутизатор. Помните, что виртуальный коммутатор Hyper-V — это устройство уровня 2, которое не выполняет маршрутизацию; ему не известны IP-адреса. Если вам не знаком способ работы Ethernet и IP или вам нужно что-то напомнить, у меня есть статья об этом.

Как объединение влияет на виртуальный коммутатор?

При обсуждении групп виртуальных коммутаторов и сетевых адаптеров возникает множество вопросов «если», «и», и «но».Важнейшие баллы:

- Агрегация пропускной способности не происходит так, как думает большинство людей .

Я часто вижу такие жалобы: «Я объединил 6 сетевых адаптеров 1GbE для моей команды Hyper-V, а затем скопировал файл с виртуальной машины на мой файловый сервер, и он не пошел на скорости 6 Гбит / с, и теперь я действительно злится на Hyper-V! » Есть три проблемы. Во-первых, копирование файлов ни в каком смысле не является инструментом проверки скорости сети. Во-вторых, у этого человека, вероятно, нет подсистемы жесткого диска на одном или другом конце, которая в любом случае может поддерживать 6 Гбит / с.В-третьих, Ethernet и TCP / IP не работают, не говоря уже о скорости дисков или виртуального коммутатора Hyper-V. Если вы хотите наглядно понять, почему совместная работа не ускоряет копирование файла, в этом старом посте есть хорошая пояснительная картинка. У меня есть более свежая статья с более подробным техническим описанием. Резюме TL; DR: использование объединения адаптеров для виртуального коммутатора Hyper-V улучшает производительность для всех виртуальных адаптеров в совокупности , а не на индивидуальном уровне.

У меня есть более свежая статья с более подробным техническим описанием. Резюме TL; DR: использование объединения адаптеров для виртуального коммутатора Hyper-V улучшает производительность для всех виртуальных адаптеров в совокупности , а не на индивидуальном уровне. - Практически все переоценивают необходимую им производительность сети. .Серьезно, копирование файлов — это не просто плохой инструмент для тестирования, оно также порождает нереалистичные ожидания. Обычный пользователь не сидит целый день, копируя файлы размером в несколько гигабайт. В основном они перемещают несколько бит туда-сюда и смотрят потоковое видео с кошками со скоростью 1,2 Мбит / с.

- Использование более быстрых адаптеров дает лучшие результаты, чем использование более крупных команд. Если вам действительно нужна производительность (я могу помочь вам разобраться, если это вы), то более быстрые адаптеры дают лучшие результаты, чем большие команды.

Я так же раздражен, как и все остальные, тем, как часто 10GbE перепродают учреждениям, которые едва ли могут перегрузить сеть 100 Мбит / с, но я в равной степени раздражен и людьми, которые пытаются получить эквивалент 10GbE из 10x соединений 1 GbE.

Я так же раздражен, как и все остальные, тем, как часто 10GbE перепродают учреждениям, которые едва ли могут перегрузить сеть 100 Мбит / с, но я в равной степени раздражен и людьми, которые пытаются получить эквивалент 10GbE из 10x соединений 1 GbE. - SR-IOV не работает в LBFO, но может с SET . Я упоминал об этом выше, но стоит повторить еще раз.

Как насчет виртуального коммутатора Hyper-V и кластеризации?

Самый простой способ объяснить взаимосвязь между виртуальным коммутатором Hyper-V и отказоустойчивой кластеризацией состоит в том, что виртуальный коммутатор Hyper-V не является кластерной ролью. Кластер совершенно не знает о каких-либо виртуальных коммутаторах. Hyper-V, конечно, хорошо о них знает. Когда вы пытаетесь перенести виртуальную машину с одного узла кластера на другой, Hyper-V выполнит своего рода «предполетную» проверку.Одна из этих проверок включает поиск виртуального коммутатора на целевом хосте с тем же именем, что и у каждого виртуального коммутатора, к которому подключается мигрирующая виртуальная машина. Если на целевом хосте нет виртуального коммутатора с совпадающим именем, Hyper-V не будет выполнять миграцию виртуальной машины. В версиях 2012 и более поздних версиях у вас есть возможность использовать «пулы ресурсов» виртуальных коммутаторов, и в этом случае он будет пытаться сопоставить имя пула ресурсов вместо коммутатора, но применяется то же правило сопоставления имен.

Если на целевом хосте нет виртуального коммутатора с совпадающим именем, Hyper-V не будет выполнять миграцию виртуальной машины. В версиях 2012 и более поздних версиях у вас есть возможность использовать «пулы ресурсов» виртуальных коммутаторов, и в этом случае он будет пытаться сопоставить имя пула ресурсов вместо коммутатора, но применяется то же правило сопоставления имен.

Начиная с версии 2012, вы не можете выполнять динамическую миграцию кластерной виртуальной машины, если она подключена к внутреннему или частному виртуальному коммутатору. Это верно, даже если на целевом хосте есть переключатель с таким же именем. «Предполетная» проверка не состоится. Я не пробовал использовать живую миграцию без общего доступа.

Когда кластеризованная виртуальная машина находится в режиме Live Migrated, существует вероятность небольшого перерыва в обслуживании. MAC-адрес виртуального адаптера (-ов) виртуальных машин необходимо отменить регистрацию на исходном виртуальном коммутаторе (и, следовательно, на подключенном к нему физическом коммутаторе) и повторно зарегистрировать в месте назначения. Если вы используете динамические MAC-адреса, тогда MAC-адреса могут быть возвращены в пул исходного хоста и заменены новыми MAC-адресами на целевом хосте, и в этом случае произойдет аналогичная последовательность отмены регистрации и регистрации. Все это легко происходит в пределах стандартного окна тайм-аута TCP, поэтому TCP-связь в полете должна завершиться кратковременным и потенциально обнаруживаемым сбоями. UDP и весь другой трафик с поведением, не исправляющим ошибки (включая операции ICMP и IGMP, такие как PING), будут потеряны во время этого процесса.Hyper-V выполняет отмену регистрации и регистрацию очень быстро — продолжительность задержки будет зависеть от количества времени, необходимого для распространения изменений MAC по сети.

Если вы используете динамические MAC-адреса, тогда MAC-адреса могут быть возвращены в пул исходного хоста и заменены новыми MAC-адресами на целевом хосте, и в этом случае произойдет аналогичная последовательность отмены регистрации и регистрации. Все это легко происходит в пределах стандартного окна тайм-аута TCP, поэтому TCP-связь в полете должна завершиться кратковременным и потенциально обнаруживаемым сбоями. UDP и весь другой трафик с поведением, не исправляющим ошибки (включая операции ICMP и IGMP, такие как PING), будут потеряны во время этого процесса.Hyper-V выполняет отмену регистрации и регистрацию очень быстро — продолжительность задержки будет зависеть от количества времени, необходимого для распространения изменений MAC по сети.

Должен ли я использовать несколько виртуальных коммутаторов Hyper-V?

Одним словом: нет. Это не правило, а очень важный совет. Использование нескольких виртуальных коммутаторов может привести к значительным накладным расходам при обработке и редко дает какие-либо преимущества.

Исключение составляют случаи, когда вам действительно нужно физически изолировать сетевой трафик.Например, у вас может быть виртуализированный веб-сервер, расположенный в демилитаризованной зоне, и вы не хотите физического наложения между этой демилитаризованной зоной и вашими внутренними сетями. Для этого вам потребуется несколько физических сетевых адаптеров и несколько виртуальных коммутаторов. По правде говоря, VLAN должны обеспечивать достаточную безопасность и изоляцию.

Определенно не следует создавать несколько виртуальных коммутаторов только для разделения ролей. Например, не делайте один виртуальный коммутатор для управления трафиком операционной системы, а другой — для трафика виртуальных машин.Накладные расходы на обработку перевешивают любые возможные преимущества. Создайте команду из всех адаптеров и сконцентрируйте на ней как можно больше трафика. Если вы обнаружите проблему, внедрите QoS.

Что насчет VMQ на виртуальном коммутаторе Hyper-V?

VMQ — более сложная тема, чем я хочу уделить много времени в этой статье, поэтому мы коснемся ее лишь вкратце. VMQ позволяет обрабатывать входящих данных для виртуального адаптера на ядре ЦП, отличном от первого физического ядра первого физического ЦП (0: 0).Когда VMQ не действует, весь входящий трафик обрабатывается на 0: 0. Имейте в виду:

VMQ позволяет обрабатывать входящих данных для виртуального адаптера на ядре ЦП, отличном от первого физического ядра первого физического ЦП (0: 0).Когда VMQ не действует, весь входящий трафик обрабатывается на 0: 0. Имейте в виду:

- Если вы используете гигабитные адаптеры, VMQ бессмысленна. CPU 0: 0 может обрабатывать множество адаптеров 1GbE. Отключите VMQ, если ваши адаптеры 1GbE поддерживают его. Большинство из них не реализуют VMQ должным образом и вызовут замедление трафика.

- Не все адаптеры 10GbE правильно реализуют VMQ. Если вашим виртуальным машинам не удается обмениваться данными, начните устранение неполадок с выключения VMQ.

- Если вы отключили VMQ на своих физических адаптерах и объединили их, убедитесь, что вы также отключили VMQ на адаптере логической группы.

Что выбрать? — Redmondmag.com

Подробно

Hyper-V Private и внутренние виртуальные коммутаторы: что выбрать?

Вот как выбрать правильный тип коммутатора для вашей среды.

- Рик Вановер

- 24.07.2014

Если вам когда-либо приходилось создавать виртуальный коммутатор для Hyper-V, который не является внешним коммутатором, возможно, вам пришлось остановиться и подумать об этом.Вы хотите использовать Private или хотите использовать Internal ? Давайте подытожим различия здесь, чтобы вы знали плюсы и минусы каждого типа, и если вам когда-нибудь понадобится что-то еще; что вы не слишком запираетесь. Этот раздел мастера нового виртуального коммутатора может вызвать некоторые догадки, а также некоторые неправильные настройки, как показано ниже:

[Щелкните изображение, чтобы увеличить.] Рисунок 1. Внутренний или частный, вот в чем вопрос!

По определению, коммутатор Hyper-V Private позволяет виртуальным машинам связываться друг с другом, ТОЛЬКО когда они находятся на одном хосте.Частный виртуальный коммутатор также не может связываться с какой-либо сетью за пределами хоста. Если вы выберете частный виртуальный коммутатор, вы все равно сможете дать ему имя; Я бы хотел, чтобы это называлось просто «Частный виртуальный коммутатор для (Имя компьютера)» или, может быть, «Частный виртуальный коммутатор 1 для (Имя компьютера)». Если я добавлю имя к переключателю, я рискую запутаться позже, так что этот запрос будет несколько корыстным. Помимо моей забывчивости, важно отметить, что частный виртуальный коммутатор может связываться с другими виртуальными машинами только на одном хосте.Они не могут подключиться к какой-либо внешней сети, если рассматриваемые виртуальные машины не подключены к дополнительным виртуальным коммутаторам (например, к одному частному и одному внешнему). У хоста может быть несколько частных коммутаторов, и одно и то же имя частного коммутатора может существовать на нескольких хостах, чтобы не запутать вас или что-то еще.

Внутренний коммутатор Hyper-V немного отличается тем, что виртуальные машины на коммутаторе могут обмениваться данными друг с другом, но дополнительно могут обмениваться данными с самим хостом Hyper-V.Обычно это можно использовать как механизм обмена файлами. Внутренний коммутатор по большей части функционирует так же, как частный коммутатор, с добавленной возможностью напрямую связываться с хостом Hyper-V.

Важно отметить, что коммутаторы типа Internal и Private не привязаны к физическому сетевому интерфейсу. Таким образом, существует «авторитетная» схема сетевой адресации, устанавливаемая хостом. В случае частного виртуального коммутатора хост не имеет никакого отношения к тому, что происходит на виртуальном коммутаторе.Это означает, что сеть (IP-адресация) должна быть установлена виртуальными машинами в частной сети.

Однако внутренняя сеть немного отличается. Поскольку существует связь с хостом Hyper-V, к хосту добавляется сетевой интерфейс. Я добавил внутреннюю сеть под названием «TEST-InternalPrivateNetwork» к хосту Windows Server 2012 Hyper-V. Как только этот шаг будет завершен, вы увидите, что к хосту добавлен новый интерфейс:

[Щелкните изображение, чтобы увеличить его.] Рисунок 2. Каждый внутренний виртуальный коммутатор создает собственный интерфейс хоста; и сетьОбратите внимание, что с внутренним виртуальным коммутатором этот интерфейс имеет свою собственную конфигурацию IP и DNS.

Итак, вернемся к вопросу, какой из них я должен использовать? Что ж, если вам нужно изолированное подключение к виртуальной машине, тип внутреннего коммутатора имеет немного большую гибкость. Но вы рискуете нарушить работу сети. Я пурист в том смысле, что хочу, чтобы хостинг был надежным.Я немного беспокоюсь о том, что внутренний частный коммутатор, а затем связанная сеть хоста пойдет не так (или DNS / шлюз по умолчанию), тогда весь трафик управления может работать не так, как ожидалось. Видите здесь беспокойство?

Если вам нужна рекомендация, я бы указал вам маршрут частного виртуального коммутатора; а если вам нужно ограниченное взаимодействие, используйте средства монтирования файлов .ISO или дополнительную виртуальную машину с несколькими сетевыми интерфейсами (включая один на внешнем коммутаторе).

Как организовать изолированную сеть с хостами? Частный, внешний или ни то, ни другое? Поделитесь своими комментариями ниже.

Об авторе

Рик Вановер (чемпион Cisco, Microsoft MVP, VMware vExpert) живет в Колумбусе, штат Огайо. Опыт Вановера включает системное администрирование и управление ИТ, причем в последнее время центральными темами его карьеры стали виртуализация, облачные технологии и технологии хранения данных. Следуйте за ним в Twitter @RickVanover.

Создание виртуального коммутатора для виртуальных машин Hyper-V

- 3 минуты на чтение

В этой статье

Применимо к: Windows 10, Windows Server 2016, Microsoft Hyper-V Server 2016, Windows Server 2019, Microsoft Hyper-V Server 2019

Виртуальный коммутатор позволяет виртуальным машинам, созданным на узлах Hyper-V, взаимодействовать с другими компьютерами.Вы можете создать виртуальный коммутатор при первой установке роли Hyper-V на Windows Server. Для создания дополнительных виртуальных коммутаторов используйте Hyper-V Manager или Windows PowerShell. Дополнительные сведения о виртуальных коммутаторах см. В разделе Виртуальный коммутатор Hyper-V.

Создание сетей виртуальных машин может быть сложной задачей. И есть несколько новых функций виртуального коммутатора, которые вы, возможно, захотите использовать, например Switch Embedded Teaming (SET). Но базовую работу в сети сделать довольно просто. В этом разделе описывается достаточно, чтобы вы могли создавать сетевые виртуальные машины в Hyper-V.Чтобы узнать больше о том, как настроить сетевую инфраструктуру, просмотрите документацию по сети.

Создайте виртуальный коммутатор с помощью Hyper-V Manager

Откройте диспетчер Hyper-V, выберите имя хост-компьютера Hyper-V.

Выберите Action > Virtual Switch Manager .

Выберите нужный тип виртуального коммутатора.

Тип подключения Описание Внешний Предоставляет виртуальным машинам доступ к физической сети для связи с серверами и клиентами во внешней сети.Позволяет виртуальным машинам на одном сервере Hyper-V взаимодействовать друг с другом. Внутренний Разрешает обмен данными между виртуальными машинами на одном сервере Hyper-V, а также между виртуальными машинами и операционной системой хоста управления. Частный Разрешает связь только между виртуальными машинами на одном сервере Hyper-V. Частная сеть изолирована от всего внешнего сетевого трафика на сервере Hyper-V. Этот тип сети полезен, когда вы должны создать изолированную сетевую среду, например изолированный тестовый домен. Выберите Создать виртуальный коммутатор .

Добавьте имя виртуального коммутатора.

Если вы выбрали «Внешний», выберите сетевой адаптер (NIC), который вы хотите использовать, и любые другие параметры, описанные в следующей таблице.

Название настройки Описание Разрешить управляющей операционной системе общий доступ к этому сетевому адаптеру Выберите этот параметр, если вы хотите разрешить хосту Hyper-V совместно использовать виртуальный коммутатор и NIC или группу NIC с виртуальной машиной.Если этот параметр включен, хост может использовать любые параметры, которые вы настраиваете для виртуального коммутатора, например параметры качества обслуживания (QoS), параметры безопасности или другие функции виртуального коммутатора Hyper-V. Включить однокорневую виртуализацию ввода-вывода (SR-IOV) Выберите этот параметр только в том случае, если вы хотите разрешить трафику виртуальной машины обходить коммутатор виртуальной машины и переходить непосредственно к физическому сетевому адаптеру. Дополнительные сведения см. В разделе «Виртуализация ввода-вывода с одним корнем» в сопроводительном справочнике по плакатам: сеть Hyper-V. Если вы хотите изолировать сетевой трафик от управляющей операционной системы хоста Hyper-V или других виртуальных машин, которые используют один и тот же виртуальный коммутатор, выберите Включить идентификацию виртуальной локальной сети для управляющей операционной системы . Вы можете изменить идентификатор VLAN на любой номер или оставить значение по умолчанию. Это идентификационный номер виртуальной локальной сети, который операционная система управления будет использовать для всей сетевой связи через этот виртуальный коммутатор.

Щелкните ОК .

Щелкните Да .

Создание виртуального коммутатора с помощью Windows PowerShell

На рабочем столе Windows нажмите кнопку Пуск и введите любую часть имени Windows PowerShell .

Щелкните правой кнопкой мыши Windows PowerShell и выберите Запуск от имени администратора .

Найдите существующие сетевые адаптеры, запустив командлет Get-NetAdapter.Запишите имя сетевого адаптера, который вы хотите использовать для виртуального коммутатора.

Get-NetAdapterСоздайте виртуальный коммутатор с помощью командлета New-VMSwitch. Например, чтобы создать внешний виртуальный коммутатор с именем ExternalSwitch, с использованием сетевого адаптера Ethernet и с включенным Разрешить операционной системе управления использовать этот сетевой адаптер , выполните следующую команду.

New-VMSwitch -name ExternalSwitch -NetAdapterName Ethernet -AllowManagementOS $ trueЧтобы создать внутренний коммутатор, выполните следующую команду.

New-VMSwitch -name InternalSwitch -SwitchType InternalЧтобы создать частный коммутатор, выполните следующую команду.

New-VMSwitch -name PrivateSwitch -SwitchType Private

Более сложные сценарии Windows PowerShell, которые охватывают улучшенные или новые функции виртуального коммутатора в Windows Server 2016, см. В разделах Удаленный прямой доступ к памяти и Switch Embedded Teaming.

Следующий шаг

Создание виртуальной машины в Hyper-V

Clipsal Iconic STYL Внутренняя розетка с одной коммутацией и дополнительной крышкой переключателя Серебристый | S3015XC-SV

Эта политика конфиденциальности определяет, как мы используем и защищаем любую информацию, которую вы предоставляете нам при использовании этого веб-сайта.

Мы стремимся обеспечить защиту вашей конфиденциальности. Если мы попросим вас предоставить определенную информацию, с помощью которой вас можно будет идентифицировать при использовании этого веб-сайта, вы можете быть уверены, что она будет использоваться только в соответствии с настоящим заявлением о конфиденциальности.

Мы можем время от времени изменять эту политику, обновляя эту страницу. Вам следует время от времени проверять эту страницу, чтобы убедиться, что вас устраивают любые изменения.

Что собираем

Мы можем собирать следующую информацию:

- имя и должность Контактная информация

- , включая адрес электронной почты

- демографическая информация, такая как почтовый индекс, предпочтения и интересы

- другая информация, относящаяся к опросам клиентов и / или предложениям

Что мы делаем с информацией, которую собираем

Нам нужна эта информация, чтобы понять ваши потребности и предоставить вам лучший сервис, в частности, по следующим причинам:

- Внутренний учет.

- Мы можем использовать информацию для улучшения наших продуктов и услуг.

- Мы можем периодически отправлять рекламные сообщения о новых продуктах, специальных предложениях или другую информацию, которая, по нашему мнению, может вас заинтересовать, используя указанный вами адрес электронной почты.

- Время от времени мы также можем использовать вашу информацию, чтобы связываться с вами в целях исследования рынка. Мы можем связаться с вами по электронной почте, телефону, факсу или почте. Мы можем использовать эту информацию для настройки веб-сайта в соответствии с вашими интересами.

Безопасность

Мы стремимся обеспечить безопасность вашей информации. Чтобы предотвратить несанкционированный доступ или раскрытие информации, мы внедрили соответствующие физические, электронные и управленческие процедуры для защиты и защиты информации, которую мы собираем в Интернете.

Как мы используем файлы cookie

Cookie — это небольшой файл, который запрашивает разрешение на размещение на жестком диске вашего компьютера. Как только вы соглашаетесь, файл добавляется, и cookie помогает анализировать веб-трафик или сообщает вам, когда вы посещаете определенный сайт.Файлы cookie позволяют веб-приложениям реагировать на вас как на человека. Веб-приложение может адаптировать свои операции к вашим потребностям, симпатиям и антипатиям, собирая и запоминая информацию о ваших предпочтениях.

Мы используем файлы cookie журнала трафика, чтобы определить, какие страницы используются. Это помогает нам анализировать данные о посещаемости веб-страниц и улучшать наш веб-сайт, чтобы адаптировать его к потребностям клиентов. Мы используем эту информацию только для целей статистического анализа, а затем данные удаляются из системы.

В целом, файлы cookie помогают нам улучшить веб-сайт, позволяя отслеживать, какие страницы вы считаете полезными, а какие нет. Файл cookie никоим образом не дает нам доступа к вашему компьютеру или какой-либо информации о вас, кроме данных, которыми вы хотите поделиться с нами.

Вы можете принять или отклонить файлы cookie. Большинство веб-браузеров автоматически принимают файлы cookie, но обычно вы можете изменить настройки своего браузера, чтобы отклонять файлы cookie, если хотите. Это может помешать вам в полной мере использовать возможности веб-сайта.

Ссылки на другие сайты

Наш веб-сайт может содержать ссылки на другие интересные веб-сайты. Однако после того, как вы использовали эти ссылки, чтобы покинуть наш сайт, вы должны помнить, что мы не имеем никакого контроля над этим другим сайтом. Следовательно, мы не можем нести ответственность за защиту и конфиденциальность любой информации, которую вы предоставляете при посещении таких сайтов, и такие сайты не регулируются данным заявлением о конфиденциальности. Вам следует проявлять осторожность и ознакомиться с заявлением о конфиденциальности, применимым к рассматриваемому веб-сайту.

Управление вашей личной информацией

Вы можете ограничить сбор или использование вашей личной информации следующими способами:

- всякий раз, когда вас просят заполнить форму на веб-сайте, найдите поле, которое вы можете щелкнуть, чтобы указать, что вы не хотите, чтобы информация использовалась кем-либо в целях прямого маркетинга

- , если вы ранее согласились с тем, чтобы мы использовали вашу личную информацию в целях прямого маркетинга, вы можете в любой момент изменить свое решение, написав нам или отправив нам электронное письмо.

Мы не будем продавать, распространять или сдавать в аренду вашу личную информацию третьим лицам, если у нас нет вашего разрешения или если это не требуется по закону. Мы можем использовать вашу личную информацию для отправки вам рекламной информации о третьих лицах, которая, по нашему мнению, может вас заинтересовать, если вы сообщите нам о своем желании.

Если вы считаете, что какая-либо информация о вас, которую мы храним, неверна или неполна, напишите нам или напишите нам как можно скорее по указанному выше адресу.Мы незамедлительно исправим любую информацию, которая окажется неверной.

Поваренная книга | FortiGate / FortiOS 6.2.3

Эта настройка не полностью совместима с обычной конфигурацией высокой доступности.Аварийное переключение также не требуется. Переворачивание может произойти, если аварийное переключение настроено с использованием интерфейса сервера проверки связи. |

Два портала FortiGates с внутренними аппаратными коммутаторами можно настроить как пару активного-активного (A-A) HA. В следующей топологии оба портала FortiGates перенаправляют трафик через внутренние коммутаторы, подключенные к поставщикам услуг. SD-WAN настроен для всех восходящих интерфейсов и оверлеев.

Эта настройка не полностью совместима с обычной конфигурацией высокой доступности. В обычной конфигурации высокой доступности используются два логических коммутатора: один для входящего трафика и один для исходящего трафика. В этом примере только входящий трафик имеет коммутатор, в то время как исходящий трафик использует внутренний коммутатор. Это означает, что при отключении питания FortiGate A ISP 1 будет недоступен.

Трафик будет проходить либо через ISP 1 напрямую, либо через ISP 2 через соединение между FortiGate A и внутренним интерфейсом коммутатора FortiGate B. FortiGate A решает, как трафик будет проходить через ISP 1 или ISP 2, на основе правил SD-WAN. Если ISP 1 недоступен, то трафик будет идти через ISP 2.

Переключение при отказе в этой настройке не требуется. Поскольку SD-WAN автоматически переключает трафик на доступного провайдера, трафик не блокируется, поэтому время простоя сети отсутствует.Кроме того, интерфейс аппаратного коммутатора не может отслеживаться как интерфейс высокой доступности. Если требуется аварийное переключение HA, необходимо использовать сервер проверки связи. Интерфейс монитора ping-сервера должен быть настроен в настройках HA. Однако эта настройка аварийного переключения приводит к переворачиванию. FortiGate B будет действовать как мастер после переключения при отказе, и трафик по-прежнему будет поступать к доступному интернет-провайдеру. Поскольку неработающая ссылка на одного из провайдеров по-прежнему не работает, HA начнет переключаться, пока ссылка не будет восстановлена.

Чтобы настроить кластер HA A-A с внутренними аппаратными коммутаторами:

- Настройте два FortiGates с внутренними коммутаторами в кластере HA «активный-активный» (выполните действия, описанные в разделе «Настройка кластера активный-активный HA»), начав с подключения интерфейса пульса.

- На главном сервере FortiGate удалите существующие элементы интерфейса:

- Перейдите в Сеть> Интерфейсы .

- В разделе LAN дважды щелкните внутренний интерфейс , чтобы отредактировать его.

- В поле Элементы интерфейса удалите все интерфейсы.

- Нажмите ОК .

- На главном сервере FortiGate настройте интерфейсы аппаратного коммутатора для двух интернет-провайдеров:

- Перейдите в Сеть> Интерфейсы .

- Нажмите Создать> Интерфейс .

- Введите имя ( HD_SW1 ).

- В качестве типа выберите Аппаратный переключатель .

- Для элементов интерфейса добавьте два интерфейса ( внутренний1 и внутренний2 ).

- При необходимости настройте другие параметры.

- Нажмите ОК .

- Повторите эти шаги, чтобы создать второй интерфейс аппаратного коммутатора ( HD_SW2 ) с двумя элементами интерфейса ( внутренний3 и внутренний4 ).

- На главном сервере FortiGate настройте SD-WAN:

Главный FortiGate принимает все решения SD-WAN.

- Перейдите в Сеть> SD-WAN .

- Для статуса нажмите Включить .

- В разделе Элементы интерфейса SD-WAN щелкните Создать новый .Откроется панель Новый член SD-WAN .

- В раскрывающемся списке Интерфейс выберите HD_SW1 и введите адрес шлюза .

- Нажмите ОК .

- Повторите эти шаги, чтобы добавить второй интерфейс ( HD_SW2 ).

- Нажмите Применить .

- Подключите устройства, как показано в топологии:

- Подключите входящий интерфейс к внутреннему коммутатору на обоих FortiGates.

- На FortiGate A подключите ISP 1 к HD_SW1.

- На FortiGate B подключите ISP 2 к HD_SW2.

- Для HD_SW1 подключите FortiGate A напрямую к B.

- Для HD_SW2 подключите FortiGate A напрямую к B.

По умолчанию алгоритм балансировки нагрузки неявных правил для SD-WAN — это исходный IP-адрес.Дополнительные сведения о типах и конфигурациях правил см. В разделе Неявное правило. |

[решено] Внутренняя потеря пакетов — сеть

Привет всем,

Это постоянная проблема для меня в течение нескольких недель, и я действительно выдергивал мои волосы. У нас проблема с пакетами данных из наша локальная сеть к нашему маршрутизатору отключается из-за того, что, как я подозреваю, является одним из наших переключатели.Когда я говорю о потере пакетов, я иногда имею в виду около 10%.

— — —

У меня была задача переместить нашу сеть с одного из наших сайтов на

новое место, в то же время улучшая многое из того, что они сделали

есть на старом месте. Некоторые примеры обновлений включают перемещение

телефонная система и система камер переведены на IP, что означает необходимость

дополнительный переключатель.

Теперь у нас в стойке 3 коммутатора с 24 портами (система видеонаблюдения имеет собственный коммутатор PoE на задней панели и изолирует камеры в собственной локальной сети), которые соединены гирляндной цепью через один из их портов Ethernet и почти все полностью заполнен.Хотя ни одно из подключенных устройств не должно использовать слишком много данных, это излишество?

Переключатели:

2 шт.

HP 1810-24G

1 шт.

Netgear JGS524PE (для телефонов)

Я уже пробовал разные маршрутизаторы, установил MTU на маршрутизаторе так же, как порт коммутатора, сбросил переключатели и все остальное довольно очевидное. Я только что заказал ubiquiti US-48-500W, чтобы попытаться объединить наши коммутаторы, но если это не поможет, я не уверен, что делать, кроме как начать отключать устройства по одному, чтобы проверить, может ли устройство в сети быть причиной проблемы?

— — —

Я не уверен, правильный ли это путь, поэтому мне было интересно, что вы думаете, Spiceheads.

Спасибо

Кайен

OP

SneakycyberЭтот человек — проверенный профессионал.

подтвердите ваш аккаунт чтобы ИТ-специалисты увидели, что вы профессионал. 20 июля 2017 г., 12:23 UTCЯ бы воспринял это как широковещательный шторм (хотя, возможно, это не так).Используйте свой ноутбук и запустите команду ping для вашего сетевого шлюза (брандмауэра / маршрутизатора) и ваших коммутаторов. Начните отключать переключатели и отключать оборудование, пока не перестанете сбрасывать пакеты. Вы должны увидеть время возврата ping в 1 мс в вашей локальной сети и никогда не отбрасывать пакет, превышающий это значение, и есть проблема с коммутатором, устройством или вашим чрезмерным насыщением соединения.

vlan — варианты настройки DMZ и внутренней сети с ASA 5505 и одним коммутатором

Это попытка прояснить мой исходный пост, который был слишком длинным.

Моя задача — добавить DMZ в нашу сеть.

В настоящее время внутренняя сеть подключена к одному интерфейсу ASA.

Мне удалось настроить DMZ для одного устройства, где один тестовый ноутбук напрямую подключен к резервному интерфейсу ASA.

Я пытаюсь расширить эксперимент, включив в него наш существующий коммутатор, чтобы я мог доказать, что два устройства могут находиться внутри DMZ.

Мой вопрос:

Должен ли я использовать два интерфейса на ASA и проложить два кабеля к коммутатору?

Или я должен как-то использовать только один интерфейс ASA и один кабель к коммутатору?

Или мне следует использовать два интерфейса и два отдельных коммутатора (один в DMZ, а другой во внутренней сети)?

ДОПОЛНИТЕЛЬНАЯ ИНФОРМАЦИЯ ОБ УСТАНОВКЕ

Окружающая среда:

- ASA 5505:

- 0/0:

- снаружи

- общественная облицовка IP

- vlan2

- безопасность 0

- подключен к основной сети обслуживаемого офисного здания

- 0/1:

- внутри

- 192.168.47.1

- vlan1

- безопасность 100

- подключен к 0/0 на ProCurve 2510G-48

- 0/0:

- ProCurve 2510G-48:

- DEFAULT_VLAN (вышел из коробки)

- 192.168.47.50

- 0/0:

- восходящий канал к ASA 5505 0/1

- Остальное:

- различные серверы

- еще один коммутатор, к которому подключены наши рабочие столы

- DEFAULT_VLAN (вышел из коробки)

Мой первоначальный эксперимент:

ASA 5505:

- 0/0:

- снаружи

- общественная облицовка IP

- vlan2

- безопасность 0

- подключено к основной сети обслуживаемых офисных зданий

- 0/1:

- внутри

- 192.168.47.1

- vlan1

- безопасность 100

- подключен к 0/0 на ProCurve 2510G-48

- 0/2:

- дмз

- 192.168.48.1

- vlan3

- безопасность 50

- подключен к TestLaptop1 с IP-адресом 192.168.48.2

- 0/0:

ProCurve 2510G-48:

С NAT и правилами доступа я дошел до точки, где могу:

- доступ в Интернет с TestLaptop1

- доступ к TestLaptop1 из Интернета

- доступ к одному устройству во внутренней сети из TestLaptop1 (для имитации ограниченного внутреннего доступа)

- доступ к TestLaptop1 с одного устройства во внутренней сети (для имитации доступа к управлению)

Сейчас я пытаюсь добавить в микс наш существующий переключатель.

.

40.14.000

Лампы накаливания прочие, не включенные в другие группировки

40.14.000

Лампы накаливания прочие, не включенные в другие группировки 40.15.114

Лампы люминесцентные

40.15.114

Лампы люминесцентные 33.14.000

Арматура электроизоляционная из пластмасс

33.14.000

Арматура электроизоляционная из пластмасс 32.11.000

Провода обмоточные изолированные

32.11.000

Провода обмоточные изолированные 33.12.000

Патроны для ламп на напряжение не более 1 кВ

33.12.000

Патроны для ламп на напряжение не более 1 кВ 40.41.000

Части ламп накаливания или газоразрядных ламп

40.41.000

Части ламп накаливания или газоразрядных ламп 40.41.000

Части ламп накаливания или газоразрядных ламп

40.41.000

Части ламп накаливания или газоразрядных ламп 40.39.110

Светильники прочие, не включенные в другие группировки

40.39.110

Светильники прочие, не включенные в другие группировки 33.14.000

Арматура электроизоляционная из пластмасс

33.14.000

Арматура электроизоляционная из пластмасс 12.10.110

Выключатели, контакторы и реверсоры переменного тока высокого напряжения (выключатели силовые высоковольтные)

12.10.110

Выключатели, контакторы и реверсоры переменного тока высокого напряжения (выключатели силовые высоковольтные) 12.10.110

Выключатели, контакторы и реверсоры переменного тока высокого напряжения (выключатели силовые высоковольтные)

12.10.110

Выключатели, контакторы и реверсоры переменного тока высокого напряжения (выключатели силовые высоковольтные) 33.14.000

Арматура электроизоляционная из пластмасс

33.14.000

Арматура электроизоляционная из пластмасс 29.29.000

Изделия пластмассовые прочие

29.29.000

Изделия пластмассовые прочие 33.13.110

Разъемы и розетки штепсельные

33.13.110

Разъемы и розетки штепсельные 51.43.137

Указатели, измерители и индикаторы щитовые аналоговые

51.43.137

Указатели, измерители и индикаторы щитовые аналоговые 29.29.000

Изделия пластмассовые прочие

29.29.000

Изделия пластмассовые прочие 29.29.000

Изделия пластмассовые прочие

29.29.000

Изделия пластмассовые прочие Ему известны MAC-адреса всех подключенных к нему виртуальных сетевых адаптеров. Внешний виртуальный коммутатор также знает об MAC-адресах в любых сетях уровня 2, которые он видит через назначенный ему физический адаптер или команду. Виртуальный коммутатор Hyper-V не поддерживает встроенную маршрутизацию (уровень 3) . Вам нужно будет предоставить аппаратный или программный маршрутизатор, если вам нужна такая функциональность. В Windows 10 и Server 2016 появились некоторые возможности NAT.Начните работу на сайте документации.

Ему известны MAC-адреса всех подключенных к нему виртуальных сетевых адаптеров. Внешний виртуальный коммутатор также знает об MAC-адресах в любых сетях уровня 2, которые он видит через назначенный ему физический адаптер или команду. Виртуальный коммутатор Hyper-V не поддерживает встроенную маршрутизацию (уровень 3) . Вам нужно будет предоставить аппаратный или программный маршрутизатор, если вам нужна такая функциональность. В Windows 10 и Server 2016 появились некоторые возможности NAT.Начните работу на сайте документации.

1p.

1p. Например, System Center Virtual Machine Manager предоставляет драйвер, который включает аппаратную виртуализацию сети (HNV). Другие возможности включают инструменты сетевого сканирования.

Например, System Center Virtual Machine Manager предоставляет драйвер, который включает аппаратную виртуализацию сети (HNV). Другие возможности включают инструменты сетевого сканирования. У меня есть более свежая статья с более подробным техническим описанием. Резюме TL; DR: использование объединения адаптеров для виртуального коммутатора Hyper-V улучшает производительность для всех виртуальных адаптеров в совокупности , а не на индивидуальном уровне.

У меня есть более свежая статья с более подробным техническим описанием. Резюме TL; DR: использование объединения адаптеров для виртуального коммутатора Hyper-V улучшает производительность для всех виртуальных адаптеров в совокупности , а не на индивидуальном уровне. Я так же раздражен, как и все остальные, тем, как часто 10GbE перепродают учреждениям, которые едва ли могут перегрузить сеть 100 Мбит / с, но я в равной степени раздражен и людьми, которые пытаются получить эквивалент 10GbE из 10x соединений 1 GbE.

Я так же раздражен, как и все остальные, тем, как часто 10GbE перепродают учреждениям, которые едва ли могут перегрузить сеть 100 Мбит / с, но я в равной степени раздражен и людьми, которые пытаются получить эквивалент 10GbE из 10x соединений 1 GbE.